一篇文章帶你了解Android系統(tǒng)所有安全機制

隨著移動互聯(lián)網的發(fā)展,Android 設備已成為用戶日常生活的重要組成部分。然而,Android 作為一個開源系統(tǒng),也面臨著諸多安全挑戰(zhàn),如惡意軟件、權限濫用、數據泄露等。因此,Google 在 Android 系統(tǒng)中引入了多種安全機制,以保障系統(tǒng)的完整性和用戶數據的安全。本文將深入探討 Android 的系統(tǒng)安全機制,包括 SELinux、權限管理、數據加密和 Verified Boot,并分析常見的安全風險及應對措施。

Android 系統(tǒng)安全概述

Android 的安全體系架構主要由以下幾個關鍵部分組成:

- 應用層安全:采用權限管理機制,防止應用間的惡意訪問。

- 系統(tǒng)層安全:利用 SELinux、進程隔離等手段增強安全性。

- 數據安全:使用文件加密、Keystore 保護用戶數據。

- 啟動安全:通過 Verified Boot 確保系統(tǒng)未被篡改。

關鍵安全機制解析

1. SELinux 強制訪問控制

SELinux(Security-Enhanced Linux)是 Android 4.3 引入的一種強制訪問控制(MAC)機制,用于限制進程的權限,防止惡意程序獲取系統(tǒng)核心資源。

SELinux 運行模式

- Permissive(寬容模式):僅記錄安全策略違規(guī)行為,不實際阻止。

- Enforcing(強制模式):嚴格執(zhí)行安全策略,阻止違規(guī)行為。

SELinux 作用示例

當一個惡意應用嘗試訪問 system_server 進程的數據時,如果 SELinux 規(guī)則不允許,該訪問請求會被拒絕,并在日志中記錄:

avc: denied { read } for pid=1234 comm="malicious_app" name="system_data" dev="mmcblk0p1" ino=12345 scnotallow=u:r:untrusted_app:s0 tcnotallow=u:object_r:system_data_file:s0 tclass=file2. 權限管理

Android 采用權限機制來控制應用對系統(tǒng)資源的訪問,主要分為以下幾類:

- 普通權限(Normal Permissions):如 INTERNET,無需用戶授權。

- 危險權限(Dangerous Permissions):如 READ_CONTACTS,需要用戶同意。

- 簽名權限(Signature Permissions):僅限于相同開發(fā)者簽名的應用使用。

運行時權限

自 Android 6.0 (API 23) 起,危險權限需要在運行時請求:

if (ContextCompat.checkSelfPermission(this, Manifest.permission.CAMERA) != PackageManager.PERMISSION_GRANTED) {

ActivityCompat.requestPermissions(this, new String[]{Manifest.permission.CAMERA}, REQUEST_CODE);

}3. 數據加密

Android 采用多種加密機制保障數據安全。

文件級加密(FBE)

Android 7.0 引入了 FBE,基于用戶身份進行數據加密。不同用戶的數據由不同的密鑰加密,防止跨用戶訪問。

Keystore

Keystore 提供安全存儲 API 密鑰和加密密鑰,防止密鑰被惡意軟件竊取。例如,使用 Keystore 生成 AES 加密密鑰:

KeyGenerator keyGenerator = KeyGenerator.getInstance(KeyProperties.KEY_ALGORITHM_AES, "AndroidKeyStore");

keyGenerator.init(new KeyGenParameterSpec.Builder("MyKeyAlias",

KeyProperties.PURPOSE_ENCRYPT | KeyProperties.PURPOSE_DECRYPT)

.setBlockModes(KeyProperties.BLOCK_MODE_GCM)

.setEncryptionPaddings(KeyProperties.ENCRYPTION_PADDING_NONE)

.build());

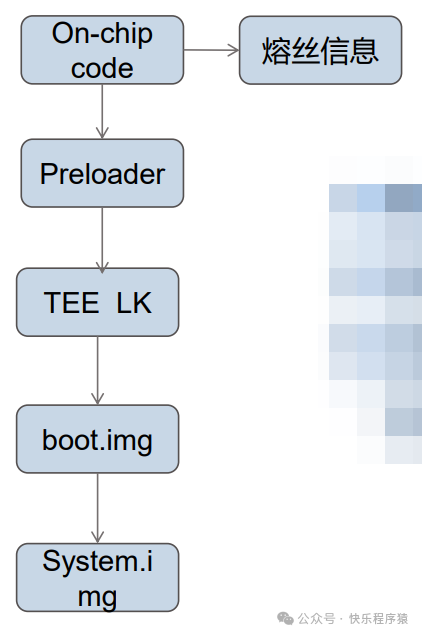

SecretKey key = keyGenerator.generateKey();4. Verified Boot(可信啟動)

Verified Boot 通過鏈式信任驗證系統(tǒng)完整性,防止攻擊者篡改系統(tǒng)文件。

運行原理

- Bootloader 校驗 boot 分區(qū)的完整性。

- Boot 分區(qū)校驗 system 分區(qū)。

- 如果發(fā)現篡改,系統(tǒng)會進入“受限模式”或拒絕啟動。

AVB(Android Verified Boot)

Android 8.0 引入 AVB 機制,進一步增強可信啟動。確保設備從啟動到系統(tǒng)運行的各個階段都未被篡改,并且運行的代碼是可信的。AVB的核心目標是防止惡意軟件篡改系統(tǒng)分區(qū),保護用戶數據,提升設備的整體安全性。

圖片

圖片

常見安全風險

盡管 Android 采用了諸多安全機制,但仍存在安全風險:

1. Root 繞過

Root 工具可能利用系統(tǒng)漏洞繞過 SELinux 和權限管理。例如,某些 Exploit 通過提權修改 system_server 進程權限,進而獲取 root 權限。

2. 提權漏洞

攻擊者可以通過內核漏洞或用戶空間漏洞提升權限,例如 CVE-2019-2215(Use-After-Free 漏洞)。

總結

Android 的系統(tǒng)安全機制涵蓋多個層面,從 SELinux 強制訪問控制、權限管理到數據加密和 Verified Boot,構建了較為完整的安全體系。然而,安全機制并非萬能,攻擊者仍然可以通過漏洞利用、社會工程學等手段突破安全防護。因此,開發(fā)者和安全研究人員需要持續(xù)關注 Android 的安全更新,增強系統(tǒng)的防護能力。

在實際應用中,開發(fā)者可以采取以下措施提升安全性:

- 遵循最小權限原則,只請求必要的權限。

- 啟用 SELinux Enforcing 模式,防止惡意軟件訪問系統(tǒng)組件。

- 利用 Keystore API 保護敏感數據,防止密鑰泄露。

- 及時更新系統(tǒng)和補丁,修復已知安全漏洞。

通過這些措施,我們可以有效提升 Android 系統(tǒng)的安全性,減少攻擊面,保障用戶的數據安全。

本文轉載自微信公眾號「 快樂程序猿」,可以通過以下二維碼關注。轉載本文請聯(lián)系快樂程序猿公眾號。