全是數據的物聯網怎么把黑客擋在門外?

如果說像嬰兒監視器這種無關緊要的設備遭到黑客入侵,人們都不會太當回事,大家可能還會開玩笑說,誰會想偷聽小孩子的尖叫啊。但如果汽車系統被遠程控制,在行駛過程中突然被黑客停了下來,大家又有什么想法呢?有人會說通用汽車已經出現這樣的問題了,倒不是因為黑客入侵,而是因為點火開關有缺陷。不過很快,這類安全問題或許就將出現并且動搖這個“永遠開機,永遠在線”世界的最根本基礎。RSA、Symantec和Webroot等公司正為物聯網(IoT)市場提供安全保障,以幫助保護各個公司的物聯網,但物聯網安全問題并不只限于端點。思科、戴爾及英特爾等公司的網關也非常需要得到保護,因為它們都是網絡的入口點。另外,存儲海量數據的數據庫由于包含大量有用信息,也將會是黑客們關注的目標,因此這也是公司需要重點保護的一部分。

嬰兒監視器被“黑”就是一個很明顯的例子,說明“只因為可以連接就接入,并不一定是明智的做法。”事實證明,并沒用過嬰兒監視器(尤其是聯網的監視器)的我們都一樣好好地長大了。連接是為了帶來便利,但事實上它卻具有很大的安全隱患。這是因為物聯網的端點都依賴于信任而存在。一旦某個設備通過認證并連接到你的網絡,就不會再重復驗證過程了。設備要上傳數據時,不會被要求每次都輸入密碼。假如黑客可以真的入侵你的嬰兒監視器,那他們的目標多半不是哭鬧的嬰兒,而可能是你的銀行信息。如果一個黑客可以騙過這個設備,那么在網絡上他又可以獲取哪些資源呢?

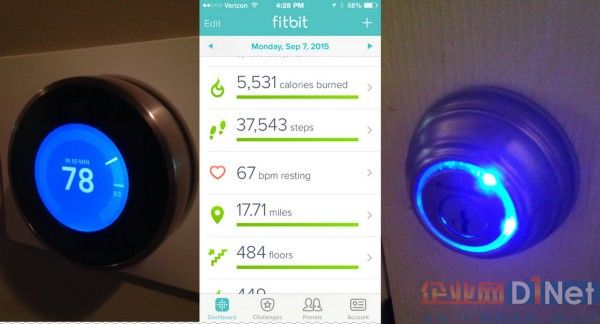

消費級可穿戴設備以及環境傳感器為黑客創造了又一系列具有吸引力的攻擊目標。例如,我手腕上戴了一個Fitbit,家里裝了一個Google Nest恒溫器,和一個Kwikset Kevo智能門鎖。通過這三個設備,別人就可以對我的生活模式了解得一清二楚,比如我一天都在什么地方,或者更重要的是,什么時候我會長時間不在家。現實中大概沒人愿意費力侵入這3個不同的數據流,但這并不意味著這種事情不可能發生。

除了物聯網設備和傳感器,網關是入侵物聯網的另一個途徑,安全威脅從消費者轉移到了公司里。無論公司的網關是依賴于運營商網絡或者云,傳感器的數據都是通過網關傳輸的。由于這些解決方案旨在實現自動化,這種“M2M(機器對機器)”連接對端點到網關的驗證是默認的,所以認證只需要進行一次。這意味著,如果這種連接被利用,網關就會成為黑客入侵公司網絡的跳板。這就是現在的網關占用更多CPU功率的原因——網關需要更高的安全保障級別,以確保物聯網系統的整體安全。

但即使傳感器是安全的,網關也被封鎖了,海量的物聯網數據怎么辦?這些數據也是價值連城的。在這個屬于工業間諜的時代(他們都得到了國家或私人的支持與資助),這正是他們爭相掠奪的一筆新財富。設想一下,一家剛剛起步的家電公司有能力篩查到了競爭對手的數據,了解到誰在買什么,在哪里買,使用周期如何,錯誤代碼出現的頻率以及在何種環境下會出現錯誤代碼——這恰恰是市場營銷部門和設計工程師所夢寐以求的信息。而隨著數據庫的不斷擴大,獲得數據庫信息的途徑日益珍貴。大部分公司都制定了數據保存政策,但這些政策都是這些公司預想到數據中心的傳感器數據不斷激增前所制訂的。這些最關鍵的數據是不是得到了應有的保護?這種數據應該被當作“客戶源代碼”對待,但實際上卻多半被視為了無關緊要的數據,采用最低的安全級別,而并沒有得到應有的安全保護。

以前我曾說過,物聯網是關乎數據,而不是“物”的。所以下一步要探討的就應該是“如果物聯網就是數據,那么你就必須確保這些數據的安全。”要始終保護對你很重要的數據。以物聯網為例,安全措施需要從傳感器開始實施,全程保護直到存儲數據的部分,包括所有傳輸中的數據以及暫時不使用的數據。從功能上來說,這意味著沒有哪一個單獨的工具可以完全管理端到端的安全,所以各大公司不能僅僅依靠像Symantec這樣的安全公司來保駕護航,也不能指望依靠單獨一個產品就可以一勞永逸。因此,安全應該是我們在任何項目開始之前就需要首先考慮的事項。為確保沒有信息缺口和數據/系統泄露,產品之間的互操作性也至關重要。