新型ValleyRAT惡意軟件通過偽造Chrome下載傳播

Morphisec發現了一種新型ValleyRAT惡意軟件變種,該變種采用了先進的規避策略、多階段感染鏈和新型傳播方式,專門針對系統進行攻擊。

Morphisec威脅實驗室的網絡安全研究人員發現,一種新版本的復雜ValleyRAT惡意軟件通過多種渠道傳播,包括釣魚郵件、即時通訊平臺和受感染的網站。ValleyRAT是一種多階段惡意軟件,與臭名昭著的Silver Fox APT組織有關。

根據Morphisec的調查,該攻擊活動的關鍵目標是組織內的高價值個人,尤其是財務、會計和銷售部門的員工,目的是竊取敏感數據。

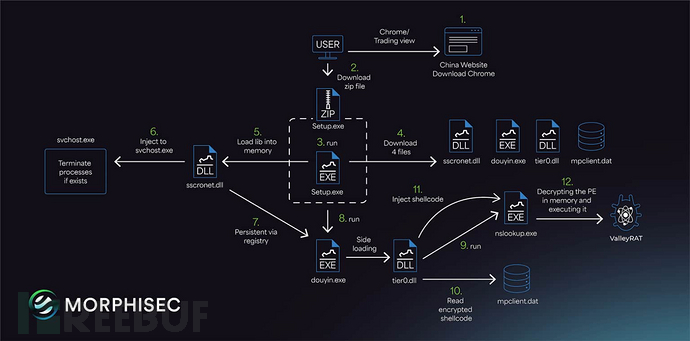

感染鏈(來源:Morphisec)

惡意軟件的傳播方式

早期的ValleyRAT版本使用偽裝成合法軟件安裝程序的PowerShell腳本,通常通過DLL劫持將有效載荷注入到WPS Office甚至Firefox等程序的簽名可執行文件中。2024年8月,Hackread.com報道了一種使用shellcode直接將惡意軟件組件注入內存的ValleyRAT版本。

相比之下,當前版本使用一個名為“Karlos”的虛假電信公司網站(karlostclub/)來分發惡意軟件,該網站下載一系列文件,包括一個檢查管理員權限并下載其他組件(包括DLL文件)的.NET可執行文件。

“有趣的是,攻擊者在舊版本和新版本中重復使用了相同的URL,”研究人員在博客文章中寫道。

偽造Chrome下載作為初始感染途徑

研究人員表示,攻擊鏈中的初始感染途徑是從anizomcom/下載偽造的Chrome瀏覽器,誘騙受害者下載并執行惡意軟件。sscronet.dll文件故意使用聽起來合法的標識符命名,以避免引起懷疑,它將代碼注入到合法的svchost.exe進程中,充當監視器,終止預定義排除列表中的任何進程,以防止干擾惡意軟件的操作。

偽造的Chrome瀏覽器下載(來源:Morphisec)

惡意軟件的執行與規避技術

接下來,惡意軟件利用修改版的抖音(中國版TikTok)可執行文件進行DLL側加載,并使用來自Valve游戲(特別是《Left 4 Dead 2》和《Killing Floor 2》)的合法Tier0.dll文件來執行隱藏在nslookup.exe進程中的代碼。該進程從mpclient.dat中檢索并解密主要的ValleyRAT有效載荷。

解密后的有效載荷使用Donut shellcode在內存中執行惡意軟件,繞過傳統的基于磁盤的檢測方法。它還試圖禁用AMSI和ETW等安全機制。

ValleyRAT的功能與檢測規避

ValleyRAT是一種基于C++的遠程訪問木馬,具有基本的RAT功能,例如訪問WinSta0窗口站以進行屏幕、鍵盤和鼠標交互,并監視受害者的屏幕。它包含了廣泛的反VMware檢查,以規避虛擬化環境中的檢測,并在安裝期間使用其代碼中初始化的IP地址和端口與其C2服務器建立連接。

“如果惡意軟件未檢測到其在虛擬機(VM)中運行,它會嘗試連接到baidu.com作為其網絡通信檢查的一部分,”研究人員指出。