惡意廣告軟件通過偽造的TikTok應用傳播

安全研究人員警告說,犯罪分子通過使用偽裝成TikTok的惡意Android應用程序和虛假的筆記本電腦的廣告信息來針對印度的Jio電信網絡進行攻擊。

來自Zscaler的研究人員報告說,這個威脅行為者自2020年3月以來就一直在進行各種網絡釣魚詐騙活動,都是在利用最近的頭條新聞作為誘餌進行攻擊。

報告發現,他們最近通過使用社會工程學攻擊嘗試使用戶下載他們偽造的虛假TikTok應用程序,宣稱這個在印度被禁止的應用程序現在還可以繼續使用。另一個詐騙方式則是欺騙受害者,讓他們以為自己有資格獲得由印度政府提供的免費的聯想筆記本電腦。

針對JIO的用戶進行攻擊

Zscaler CISO的Deepen Desai告訴Threatpost:"犯罪分子所使用的惡意軟件有一些共同的特征,這在其他犯罪團伙中也是很常見的。例如,它使用了常見的持久性控制的方法,利用受害者的聯系人信息進行大范圍傳播,攻擊活動的針對性非常強,并且利用Weebly和GitHub等資源平臺向受害者傳播惡意信息。"

目標明確而且范圍很廣泛。Jio電信公司為印度一半以上的互聯網用戶提供服務,根據印度電信管理局2020年3月的報告,印度互聯網用戶超過7.43億人。

他補充說,Zscaler團隊觀察到有200多個惡意Android應用,他們都使用了"與印度時事相關的主題"進行攻擊。

報告顯示,威脅行為者向使用Jio網絡的用戶發送短信或WhatsApp消息,并附上釣魚信息和虛假的商品鏈接對其進行攻擊。該報告解釋說,鏈接會引導用戶到一個由網絡犯罪分子控制的Weebly托管的網站。

"我們在Zscaler云中觀察到在原始下載請求中,用戶代理的字符串是” WhatsApp/2.21.4.22”。根據分析,這些信息可以表明,該鏈接是由用戶在WhatsApp消息中點擊的"。

報告還補充了更多其他的URL例子。

網站:https://tiktokplus[.]weebly.com/。

縮短鏈接:http://tiny[.]cc/Tiktok_pro。

網址:https://tiktokplus[.]weebly.com/。

GitHub下載鏈接: https://github.com/breakingnewsindia/t1/raw/main/Tiktik-h[dot]apk

一旦用戶進入到了惡意網站,攻擊者就會試圖讓用戶下載一個Android包(APK)文件。

報道稱,在以Lenovo為主題的攻擊中,APK會調用datalaile.class,首先檢查是否有權限,如果沒有,就會顯示一條消息,說:"需要權限才能啟動該應用程序!"。一旦用戶授予了該權限,就會顯示一個表單要求用戶輸入賬號和密碼。

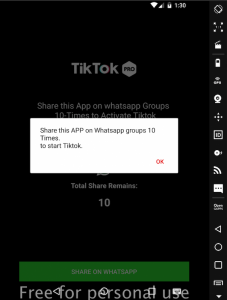

攻擊鏈條的下一步是攻擊者會盡可能廣泛地傳播惡意軟件。在TikTok攻擊例子中,惡意軟件會提示受害者在WhatsApp上分享惡意鏈接10次。

研究人員說:"該惡意程序不會檢查用戶是否安裝了WhatsApp,在WhatsApp沒有安裝的情況下,會顯示一條Toast消息,內容為'WhatsApp沒有安裝'。"

一旦消息被分享給了其他10人,就會顯示出祝賀的信息,點擊后會調用clickendra.class文件,該class會顯示廣告,最后顯示提示信息"TikTok將在1小時后啟動 "。

Ad-Stuffer惡意軟件

報告說:"網絡攻擊者會使用這些應用程序向用戶顯示中間廣告來獲得收入,軟件中有兩個軟件開發工具包(SDK)可以達到這個目的。通過使用故障切換機制,如果它使用的一個SDK檢索廣告失敗,那么它就會使用下一個SDK。"

他們補充說,在應用程序中觀察到的兩個SDK是AppLovin和StartApp。

報告補充道:"在顯示廣告之前,軟件就會為用戶創建一個虛假的視圖,其中就包含了一個假的文本信息和頂部虛假的進度條,在設置了視圖后,會發送一個獲取廣告的請求。如果成功接收到了廣告,那么就會顯示廣告并隱藏那個虛假的進度條,否則就會發送加載下一個廣告的請求。"

Zscaler團隊觀察到,如果廣告加載失敗,惡意軟件會調用lastactivity.class向受害者顯示一條信息,要求他們 "點擊廣告并繼續安裝應用"。報告說:"它改變了內容視圖結構,會再次初始化StartApp SDK,像之前一樣創建一個虛假的進度條,如果收到了發來的廣告,那么它就會顯示給用戶。"

惡意軟件傳播者

研究人員表示,用于傳播該惡意程序的代碼是felavo.class,它執行了兩個關鍵的功能。初始化應用程序和通過短信傳播惡意鏈接,短信只會發送給其他Jio客戶。

報告解釋說:"用于傳播應用程序的誘餌信息被加密存儲,在初始化階段,服務配置了加密的內容,可以用于以后解密誘餌信息。"

研究團隊發現,該惡意軟件可以獲取用戶的聯系人列表,通過查看聯系人列表來尋找其他屬于Jio運營商的號碼。

Zscaler表示,它將會繼續監控威脅行為者,用戶也需要意識到這些攻擊威脅是會一直存在的,需要采取更多的預防措施來保護自己。

他建議:"在下載任何應用程序時,都要使用可信的合法的應用商店來下載,不要從未經驗證的鏈接中下載應用程序,即使它們來自你所信任的聯系人。"

本文翻譯自:https://threatpost.com/adware-tiktok-laptop-offers/165318/如若轉載,請注明原文地址。