針對程序猿的新型騙局,黑客借招聘Python傳播惡意軟件

近期,有攻擊者利用虛假的求職面試和編碼測試誘騙開發人員下載運行惡意軟件。該活動被稱為 VMConnect, 疑似與朝鮮 Lazarus 集團有關 。

針對 Python 開發人員的虛假編碼測試

惡意行為者會偽裝成知名金融服務公司(包括 Capital One 等美國大公司)的招聘人員,試圖誘導開發人員下載惡意軟件。

然后利用虛假的求職面試和編碼測試誘騙受害者執行惡意軟件,惡意軟件通常隱藏在編譯好的 Python 文件中或嵌入在壓縮文件中。惡意軟件隨后從緩存的編譯文件中執行,因此很難被發現。

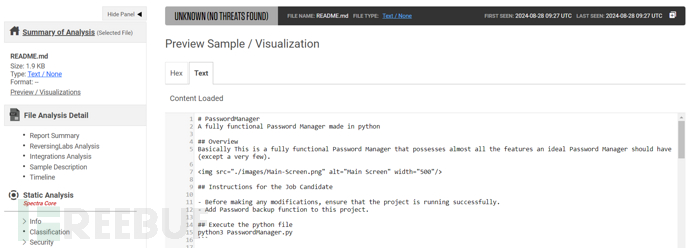

來源:reversinglabs

ReversingLabs 的研究人員發現,攻擊者會使用 GitHub 存儲庫和開源容器來托管其惡意代碼。這些代碼通常會偽裝成編碼技能測試或密碼管理器應用程序,代碼附帶的 README 文件包含誘騙受害者執行惡意軟件的說明。這些文件往往使用 “Python_Skill_Assessment.zip ”或 “Python_Skill_Test.zip ”等名稱。

他們發現,惡意軟件包含在經過修改的 pyperclip 和 pyrebase 模塊文件中,這些文件也經過 Base64 編碼,以隱藏下載程序代碼。這些代碼與 VMConnect 活動早期迭代中觀察到的代碼相同,后者向 C2 服務器發出 HTTP POST 請求以執行 Python 命令。

在一次事件中,研究人員成功識別出一名受到攻擊者欺騙的開發人員。攻擊者偽裝成Capital One的招聘人員,然后通過LinkedIn個人資料和開發人員取得聯系,并向他提供了一個GitHub的鏈接作為一項題目。當被要求推送更改時,假冒的招聘人員指示他分享截圖,以證明任務已經完成。

安全研究人員隨后訪問的 .git 文件夾中的日志目錄中包含一個 HEAD 文件,該文件顯示了克隆該倉庫并實施所需功能的開發人員的全名和電子郵件地址。

研究人員立即與該開發人員取得了聯系,并確認他于今年 1 月感染了惡意軟件,而該開發人員并不知道自己在此過程中執行了惡意代碼。

來源:reversinglabs

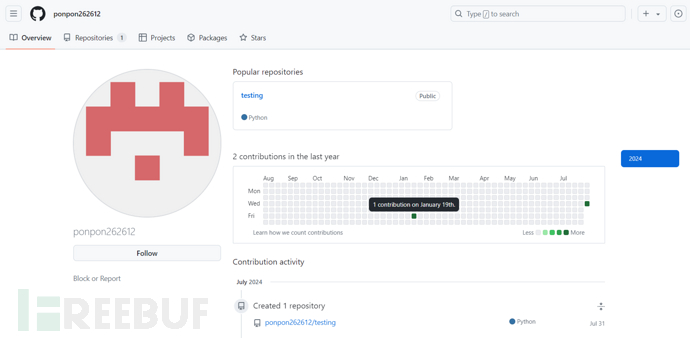

雖然此事件已經追溯到了幾個月前,但研究人員認為,目前有足夠的證據和活動線索表明該活動仍在繼續。7 月 13 日,他們又發現了一個新發布的 GitHub 存儲庫,與之前事件中使用的存儲庫相吻合,但使用的是不同的賬戶名。

通過進一步調查,研究人員發現這個“塵封”的GitHub 賬戶在他們與受害者建立聯系的同一天又活躍了起來,并認為威脅行為者可能仍保留著對受感染開發人員通信的訪問權限。研究人員還認為,被聯系的開發人員可能與惡意活動有關聯。