攻擊者正濫用Gophish傳播遠程訪問木馬程序

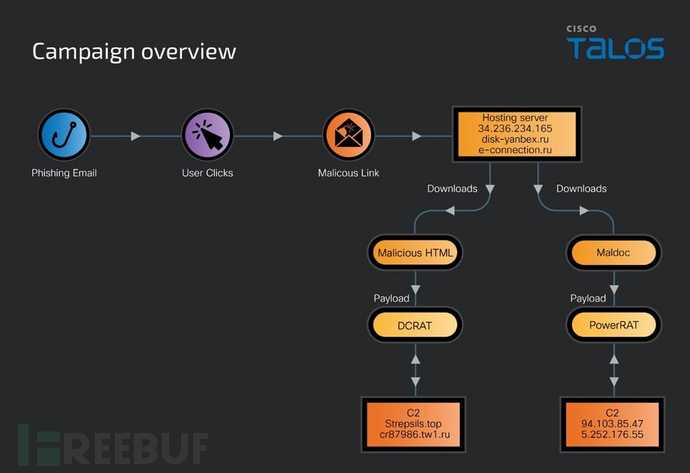

據The Hacker News消息,名為Gophish 的開源網絡釣魚工具包正被攻擊者用來制作DarkCrystal RAT(又名 DCRat)和PowerRAT 遠程訪問木馬,目標針對俄國用戶。

Gophish 允許組織通過利用簡易的模板來測試其網絡釣魚防御措施,并啟動基于電子郵件的跟蹤活動。但攻擊者利用Gophish制作網絡釣魚郵件,并偽裝成Yandex Disk 鏈接(“disk-yandex[.]ru“),以及偽裝成 VK 的 HTML 網頁,VK 是俄羅斯最主要使用的社交網絡。

感染鏈

據觀察,攻擊者根據所使用的初始訪問載體推送包含DCRat 或 PowerRAT惡意木馬的Microsoft Word 文檔或嵌入 JavaScript 的 HTML。當受害者打開 maldoc 并啟用宏時,就會執行一個惡意 Visual Basic (VB) 來提取 HTML 應用程序 (HTA) 文件("UserCache.ini.hta")和 PowerShell 加載器("UserCache.ini")。該宏負責配置 Windows 注冊表項,以便每次用戶在設備上登錄其帳戶時都會自動啟動 HTA 文件。

HTA 會刪除一個負責執行 PowerShell 加載程序的 JavaScript 文件(“UserCacheHelper.lnk.js”)。JavaScript 使用名為“cscript.exe”的合法 Windows 二進制文件執行。

研究人員稱,偽裝成 INI 文件的 PowerShell 加載程序腳本包含PowerRAT 的 base64 編碼數據塊有效載荷 ,該數據塊在受害者的機器內存中解碼和執行。

除了執行系統偵察外,該惡意軟件還會收集驅動器序列號并連接到位于俄羅斯的遠程服務器以接收進一步的指示。如果未從服務器收到響應,PowerRAT 將配備解碼和執行嵌入式 PowerShell 腳本的功能。到目前為止,分析的樣本中沒有一個包含 Base64 編碼的字符串,表明該惡意軟件正在積極開發中。

與此類似,采用嵌入惡意 JavaScript 的 HTML 文件的替代感染鏈會觸發一個多步驟過程,從而導致部署 DCRat 惡意軟件。

DCRat 是一種模塊化的惡意軟件 ,可以竊取敏感數據、捕獲屏幕截圖和擊鍵,提供對受感染系統的遠程控制訪問,并導致其他文件的下載和執行。

除了俄羅斯,在臨近的烏克蘭、白俄羅斯、哈薩克斯坦、烏茲別克斯坦和阿塞拜疆也監測到了惡意活動,顯示整個俄語片區使用者都是攻擊者的針對目標。