攻擊者可濫用 GitHub 代碼空間傳遞惡意軟件

Security Affairs 網站披露,Trend Micro 安全研究人員證實攻擊者可能濫用開發環境 GitHub Codespaces中某項合法功能,將惡意軟件發送給受害系統。

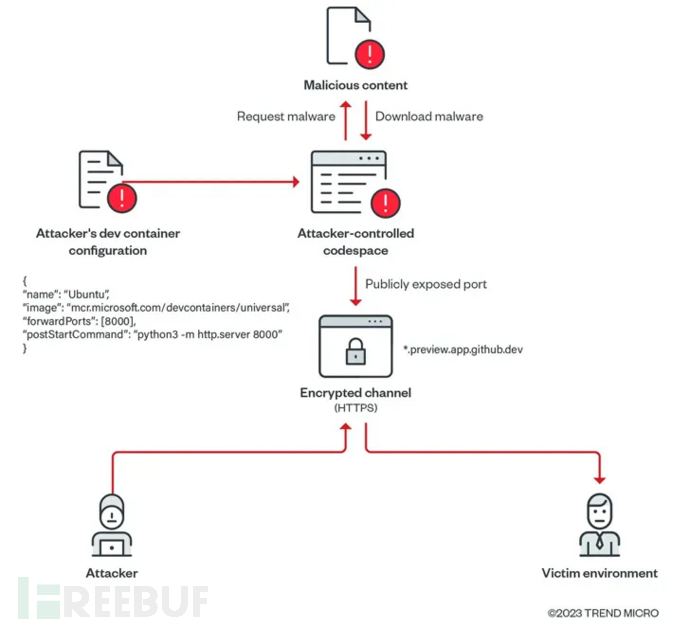

安全研究人員發現,用戶可通過將配置文件提交到至存儲庫,定制 GitHub 代碼空間項目,此舉會為項目所有用戶創建可重復的代碼空間配置,每個代碼空間都可在 GitHub 托管的虛擬機上運行。此外,代碼空間支持端口轉發功能,允許用戶從本地瀏覽器訪問和調試運行在特定端口上的網絡應用。

Trend Micro 安全研究人員指出,開發人員可在組織內部或者直接公開分享轉發端口,任何知道 URL 和端口號的人都可以訪問公共端口,這就意味著攻擊者可濫用此功能來托管惡意內容,并在其攻擊中共享指向這些資源的鏈接。

在帖子中,Trend Micro 表示為了驗證其對威脅建模濫用情況的假設,在 8080 端口上運行一個基于Python 的 HTTP 服務器,轉發并公開暴露了該端口。整個過程中,很容易就發現了 URL 和沒有 cookies 的認證。

GitHub 代碼空間通常使用 HTTP 轉發端口,如果需要,開發人員也可以將任何端口更改為 HTTPS。一旦開發人員將公開可見的端口更新為 HTTPS,端口的可見性將自動變為私有,快速查看 VirusTotal 等威脅情報平臺將顯示該域沒有惡意歷史記錄,如果通過該域分發,阻止下載惡意文件的可能性會大大降低。

攻擊者可通過創建一個簡單腳本,以自動創建具有公開端口的代碼空間,并使用其托管惡意內容。安全專家解釋稱這一過程包括創建一個 Web 服務器,其中包含一個為惡意文件提供服務的開放目錄,并在下載100 秒后刪除。

Trend Micro 強調,,攻擊者可使用這樣的腳本,輕松濫用 GitHub 代碼空間,通過在其代碼空間環境中公開端口來快速提供惡意內容。

此外,由于每個代碼空間都有唯一的標識符,因此關聯的子域也是唯一的。這為攻擊者提供了足夠的空間來創建不同的打開目錄實例。好消息是,研究人員設計的攻擊技術尚未在野外攻擊中得到應用。

文章來源:

https://securityaffairs.com/140932/hacking/github-codespaces-attack-technique.html?