攻擊者正濫用 URL 保護(hù)服務(wù)來(lái)隱藏網(wǎng)絡(luò)釣魚(yú)鏈接

據(jù)網(wǎng)絡(luò)安全公司Barracuda近期的一項(xiàng)研究報(bào)告,一些攻擊者正濫用電子郵件安全服務(wù)隱藏惡意鏈接并傳播釣魚(yú)郵件,到目前為止這些攻擊已針對(duì)至少數(shù)百家公司。

這些攻擊主要利用了電子郵件安全網(wǎng)關(guān)中的URL保護(hù)功能,該功能能夠檢查鏈接是否指向已知的網(wǎng)絡(luò)釣魚(yú)或惡意軟件網(wǎng)站,并根據(jù)結(jié)果阻止對(duì)該鏈接的訪(fǎng)問(wèn)或?qū)⒄?qǐng)求重定向到最終目的地,以此來(lái)保護(hù)用戶(hù)免受釣魚(yú)或惡意軟件威脅。

從2024 年 5 月中旬開(kāi)始,Barracuda觀(guān)察到網(wǎng)絡(luò)釣魚(yú)攻擊利用三種不同的 URL 保護(hù)服務(wù)來(lái)掩蓋他們的網(wǎng)絡(luò)釣魚(yú)鏈接,且提供這些保護(hù)服務(wù)的都是信譽(yù)良好的合法品牌。

目前還不清楚這些攻擊者是如何生成指向其虛假網(wǎng)站的重寫(xiě) URL, 不過(guò),研究人員推測(cè),他們很可能入侵了企業(yè)內(nèi)部使用這些服務(wù)的電子郵件賬戶(hù),向這些被入侵的賬戶(hù)發(fā)送電子郵件(或從這些賬戶(hù)發(fā)出電子郵件),以強(qiáng)制重寫(xiě)URL。 隨后,只需從生成的電子郵件信息中獲取重寫(xiě)的URL,并重復(fù)使用來(lái)制作新的網(wǎng)絡(luò)釣魚(yú)電子郵件即可。

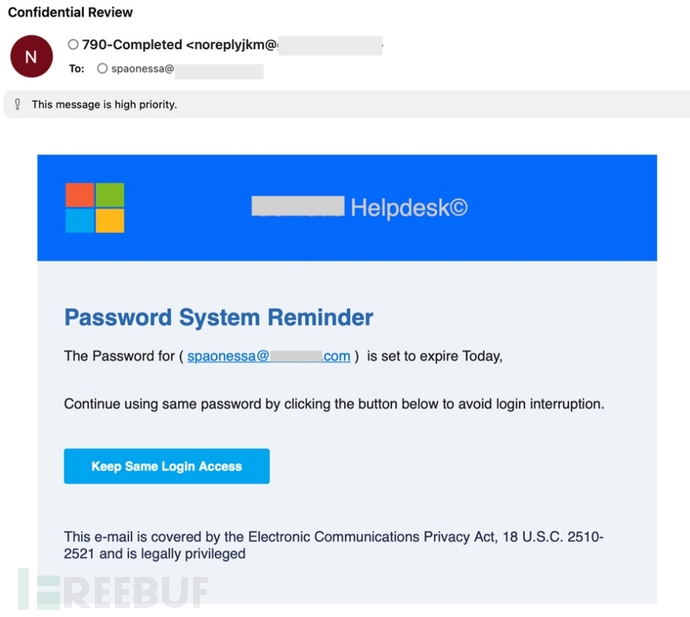

在目標(biāo)域被標(biāo)記為惡意域之前,這些 URL 將在多個(gè)用戶(hù)的點(diǎn)擊中無(wú)限期地發(fā)揮作用。 一些使用這種技術(shù)的釣魚(yú)電子郵件可以偽裝成微軟的密碼修改提醒或 DocuSign 的文檔簽名請(qǐng)求。

偽裝成微軟賬戶(hù)密碼修改的釣魚(yú)郵件

URL保護(hù)功能在實(shí)施過(guò)程中存在一些爭(zhēng)議,最大的一項(xiàng)缺陷是該功能的黑名單制度,難以有效快速更新最新生成的網(wǎng)絡(luò)釣魚(yú)網(wǎng)站。因?yàn)楣粽咭呀?jīng)擅長(zhǎng)使用便宜的域名生成大量釣魚(yú)URL,當(dāng)某一個(gè)鏈接被標(biāo)記為網(wǎng)絡(luò)釣魚(yú)網(wǎng)站時(shí),可能已經(jīng)產(chǎn)生了數(shù)百名受害者。

另一個(gè)缺陷在于該功能會(huì)破壞加密電子郵件簽名,因?yàn)榘踩娮余]件網(wǎng)關(guān)會(huì)通過(guò)更改鏈接來(lái)修改原始電子郵件。 例如,微軟為 Office 365 用戶(hù)提供了名為 "安全鏈接 "的功能,在 Outlook 和 Teams 等應(yīng)用程序中,收到的電子郵件和信息中的鏈接會(huì)被重寫(xiě)為 na01.safelinks.protection.outlook.com/?url=[original_URL],這一方式過(guò)去曾受到安全公司的批評(píng),因?yàn)樗鼘?shí)際上沒(méi)有執(zhí)行動(dòng)態(tài)掃描,且很容易被基于 IP 的流量重定向繞過(guò),或者被使用來(lái)自合法和可信域的開(kāi)放重定向 URL 繞過(guò)。

目前,傳統(tǒng)的電子郵件安全工具可能很難檢測(cè)到這些攻擊,最有效的防御是通過(guò)多層級(jí)安全的方法,全面檢測(cè)和阻止異常或意外活動(dòng)。