APP Store也無法幸免,惡意軟件是如何繞過應(yīng)用商店的安全檢查?

Google Play和APP Store作為我們?nèi)粘I钪凶疃炷茉數(shù)膬纱髴?yīng)用商店,在提供便利的同時(shí),也藏匿著諸多安全風(fēng)險(xiǎn)。Google Play因其寬松的網(wǎng)絡(luò)環(huán)境,成為了惡意軟件繁育的溫床。而蘋果生態(tài)雖然是出了名的“干凈”,但也難逃惡意軟件的偽裝。

近年來,兩大平臺(tái)均實(shí)施了多項(xiàng)舉措,試圖通過強(qiáng)力整頓一改此前APP雜亂無序、野蠻生長的局面。雖然這些年確實(shí)取得了一些成效,但仍然有不少“漏網(wǎng)之魚”,給用戶造成了嚴(yán)重后果。

2023年1月至今,僅短短9個(gè)月時(shí)間,這兩大應(yīng)用商店均已曝出多個(gè)惡意應(yīng)用“潛藏”竊取用戶信息的新聞。

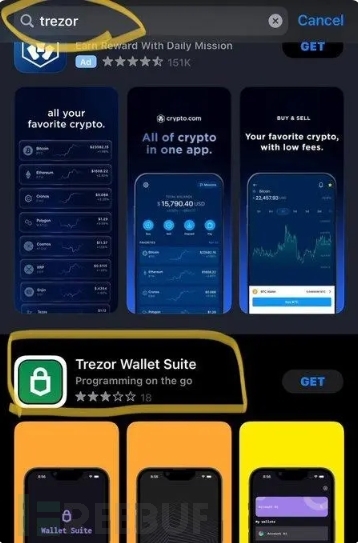

今年6月20日,蘋果App Store上出現(xiàn)一款假冒Trezor的惡意應(yīng)用程序Trezor Wallet Suite,該應(yīng)用僅上架幾周就竊取了數(shù)千人的資金。該惡意程序最初由The Crypto Lawyers的管理合伙人Rafael Yakobi發(fā)現(xiàn),可跟蹤用戶的投資組合并交易資產(chǎn)。

如果用戶忘記了錢包應(yīng)用的登錄細(xì)節(jié),錢包供應(yīng)商會(huì)要求他們離線存儲(chǔ)種子短語。種子短語是最后一道防線,用戶只能用它從錢包應(yīng)用程序中收回資金。Trezor為用戶提供了Shamir備份,以幫助他們生成多個(gè)種子短語,這些種子短語可以存儲(chǔ)在不同的物理位置。

下載應(yīng)用程序后,用戶可以選擇一定數(shù)量的短語來解鎖資金。例如,他們可以生成三個(gè)種子短語,但只需要兩個(gè)就可以解鎖他們的資金。而使用假冒的Trezor Wallet Suite泄露種子短語的用戶可能創(chuàng)建了一個(gè)種子短語。生成多個(gè)種子短語需要用戶創(chuàng)建新的錢包。

多個(gè)種子短語可以確保即使假冒應(yīng)用獲取了一個(gè)短語,它也無法訪問用戶資金。這款假冒應(yīng)用曾一度成為英國區(qū)App Store搜索量第二高的應(yīng)用,這實(shí)在令人哭笑不得。

雖然蘋果聲稱 App Store“是一個(gè)你可以信任的地方”,并且反對側(cè)載(sideloading),但現(xiàn)實(shí)生活中卻是即使蘋果也不能完全保證 App Store 中沒有詐騙應(yīng)用。

相比于macOS與iOS,安卓系統(tǒng)基于其自身的開放性,惡意軟件的防范難度比蘋果更甚。Google Play惡意軟件問題十分嚴(yán)峻,安全事件頻出。比如:

今年5月,偽裝成營銷軟件開發(fā)工具包(SDK)的間諜軟件被發(fā)現(xiàn)進(jìn)入101個(gè)安卓應(yīng)用程序,其中許多以前在Google Play上,下載量超過4億次。

Doctor Web的研究人員稱這種惡意SDK為 "SpinOk",并報(bào)告說,它擁有一攬子營銷功能,如小游戲和抽獎(jiǎng),以保持訪問者長時(shí)間使用應(yīng)用程序。

研究人員進(jìn)一步解釋說:"在初始化時(shí),這個(gè)木馬SDK通過發(fā)送一個(gè)包含有關(guān)受感染設(shè)備的的請求,連接到一個(gè)C2服務(wù)器。包括來自傳感器的數(shù)據(jù),如陀螺儀、磁力計(jì)等,可用于檢測模擬器環(huán)境并調(diào)整模塊的操作程序,以避免被安全研究人員發(fā)現(xiàn)"。

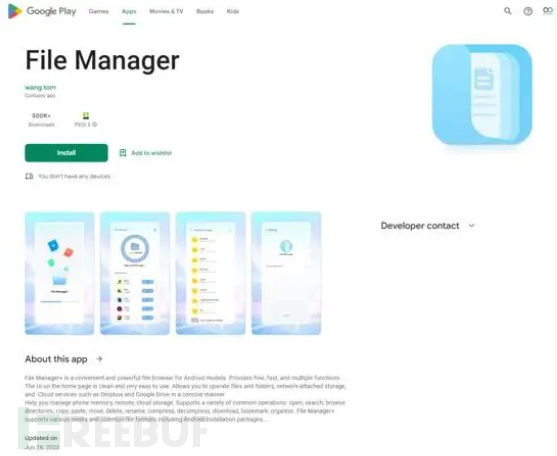

今年 7 月,安全人員 Pradeo 發(fā)現(xiàn) Google Play 中存在兩款偽裝成文件管理器的惡意應(yīng)用。這兩款惡意應(yīng)用名為“File Recovery & Data Recovery”及“File Manager”,在安裝后便會(huì)要求用戶給予權(quán)限,此后便會(huì)在系統(tǒng)后臺(tái)常駐。

圖源:Pradeo

這兩款惡意軟件會(huì)搜集受害手機(jī)中的通訊錄名單、社交網(wǎng)站賬號(hào)、GPS 地理位置信息、相冊及視頻文件、手機(jī)具體型號(hào)、操作系統(tǒng)版本、運(yùn)營商、手機(jī)號(hào)碼等,并傳輸至黑客處。據(jù)統(tǒng)計(jì),這兩款應(yīng)用截至下架前已經(jīng)分別被下載 100 萬次、50 萬次以上。

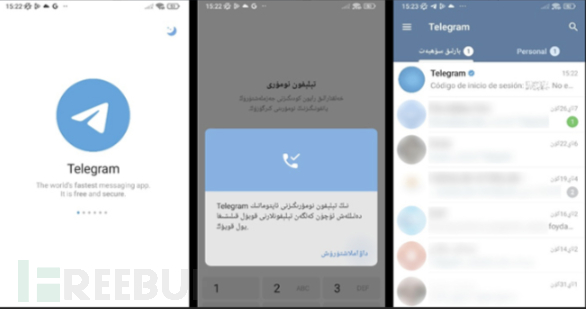

今年9月,Google Play 中出現(xiàn)了偽裝成Telegram修訂版的間諜軟件,該軟件可入侵安卓設(shè)備并獲取敏感信息。這種惡意軟件不僅可以竊取用戶的姓名、ID、聯(lián)系人、電話號(hào)碼和聊天信息,還能將這些信息傳輸至惡意行為者的服務(wù)器上。

俄羅斯網(wǎng)絡(luò)安全公司將這種活動(dòng)命名為 Evil Telegram。這些軟件在被谷歌商店下架前,已經(jīng)被下載了數(shù)百萬次。

Google Play惡意軟件泛濫的問題已經(jīng)引起了越來越多安全機(jī)構(gòu)的注意,根據(jù)此前的一項(xiàng)調(diào)查研究結(jié)果顯示:Google Play直接被確認(rèn)為是安卓設(shè)備上安裝惡意軟件的主要來源。

這些惡意軟件是如何“逃”過安全監(jiān)測的

在移動(dòng)應(yīng)用市場蓬勃發(fā)展的今天,惡意軟件的威脅也愈加嚴(yán)峻。盡管應(yīng)用市場開發(fā)者采取了一系列安全措施,如代碼審查、權(quán)限管理和黑名單機(jī)制,但惡意軟件開發(fā)者仍然找到了諸多繞過安全監(jiān)測的方式,這給用戶的設(shè)備安全和隱私帶來了巨大的風(fēng)險(xiǎn)。

一般來說,惡意軟件比較常用的繞過方式有以下幾種,我們來逐一看看:

1.利用版本控制

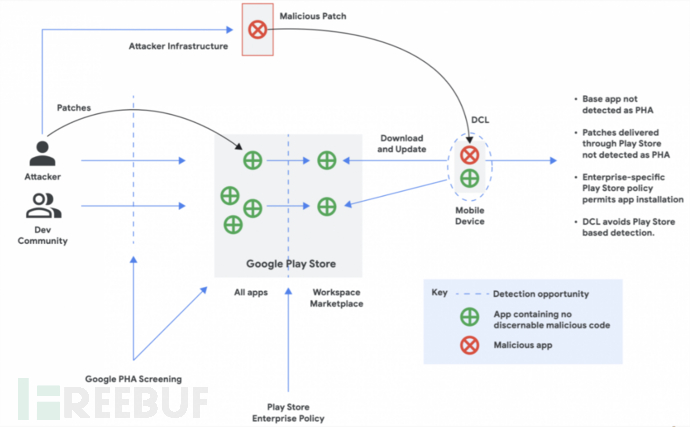

根據(jù)此前谷歌云安全團(tuán)隊(duì)的調(diào)查研究顯示,惡意行為者在躲過Google Play商店的審查流程和安全控制后,會(huì)使用一種被稱為版本控制的常見策略,在Android設(shè)備上植入惡意軟件。

該技術(shù)通過向已安裝的應(yīng)用程序提供更新來引入惡意有效負(fù)載,或者通過所謂的動(dòng)態(tài)代碼加載(DCL)從威脅參與者控制的服務(wù)器加載惡意代碼。

它允許攻擊者繞過應(yīng)用商店的靜態(tài)分析檢查,在Android設(shè)備上以原生、Dalvik或JavaScript代碼的形式部署有效負(fù)載。

谷歌在今年的威脅趨勢報(bào)告中提到:惡意行為者試圖規(guī)避 Google Play 安全控制的一種方式是版本控制。

比如,開發(fā)者會(huì)在Google Play應(yīng)用商店發(fā)布一個(gè)看似合法并通過谷歌檢查的應(yīng)用程序初始版本,但隨后用戶會(huì)收到來自第三方服務(wù)器的更新提示,這時(shí)候終端用戶設(shè)備上的代碼會(huì)被改變,這樣威脅者就可以實(shí)施惡意活動(dòng),從而實(shí)現(xiàn)版本控制。

所有提交到 Play Store 的應(yīng)用程序和補(bǔ)丁都要經(jīng)過嚴(yán)格的 PHA(潛在有害應(yīng)用程序)篩選,但 "其中一些控制 "被 DCL 繞過。

此類活動(dòng)的應(yīng)用程序違反了Google Play欺騙行為政策,可能被谷歌方面貼上后門標(biāo)簽。

根據(jù)該公司的 Play Policy Center 指導(dǎo)方針,通過 Google Play 發(fā)布的應(yīng)用程序禁止通過 Google Play 提供的官方更新機(jī)制以外的任何方式進(jìn)行更改、替換或更新。

2.偽裝成合法應(yīng)用

像上文提到的冒牌Telegram修訂版間諜軟件就是采用了這個(gè)方法,其與 Play Store 版 Telegram 相關(guān)的軟件包名稱是 "org.telegram.messenger",而直接從 Telegram 網(wǎng)站下載的 APK 文件的軟件包名稱是 "org.telegram.messenger.web"。

惡意軟件包名稱中使用的"wab"、"wcb "和 "wob "更加表明了威脅行為者是通過這樣的錯(cuò)別字搶注技術(shù)來冒充真正的Telegram應(yīng)用程序,以達(dá)到掩人耳目的目的。

乍一看,這些應(yīng)用程序似乎是帶有完整的本地化界面的Telegram克隆版。這個(gè)克隆版軟件從外觀界面、甚至操作運(yùn)行起來都與真品幾乎一樣。僅有一個(gè)非常小的區(qū)別,就是受感染的版本包含一個(gè)額外的模塊,因此沒有引起 Google Play 管理員的注意。

斯洛伐克網(wǎng)絡(luò)安全公司在2023年3月也曾發(fā)現(xiàn)過類似的山寨 Telegram 和 WhatsApp 應(yīng)用程序,這些應(yīng)用程序帶有剪切功能,可以攔截和修改聊天信息中的錢包地址,并將加密貨幣轉(zhuǎn)賬重定向到攻擊者的錢包。

3.利用漏洞躲過安全檢測

還有一些惡意軟件開發(fā)者會(huì)利用應(yīng)用程序中的漏洞或者零日漏洞來繞過應(yīng)用市場的檢測,以執(zhí)行惡意操作。這些漏洞可能包括操作系統(tǒng)、應(yīng)用程序或者應(yīng)用程序庫的漏洞。此前微軟的首席安全研究員 Jonathan Bar Or 發(fā)現(xiàn),通過能夠繞過Gatekeeper 應(yīng)用執(zhí)行限制的不可信應(yīng)用程序,攻擊者利用CVE-2022-42821就能在易受攻擊的macOS設(shè)備上部署惡意軟件。

Gatekeeper 是一個(gè)macOS 安全特性,可自動(dòng)檢查從互聯(lián)網(wǎng)上下載的所有應(yīng)用(前提是獲得公正和開發(fā)人員簽名),在發(fā)出應(yīng)用不可信的警報(bào)之前請求用戶進(jìn)行確認(rèn)。而這是通過檢查一個(gè)擴(kuò)展屬性com.apple.quarantine 實(shí)現(xiàn)的,該屬性由web瀏覽器分配給所有已下載文件,這一機(jī)制類似于Windows 中的Mark of the Web機(jī)制。

該漏洞可導(dǎo)致特殊構(gòu)造的payload濫用一個(gè)邏輯問題設(shè)立限制性訪問控制清單 (ACL) 權(quán)限,阻止web瀏覽器和Internet 下載工具為payload歸檔為ZIP文件的下載內(nèi)容設(shè)立com.apple.qurantine 屬性。結(jié)果,所歸檔的惡意payload 中所包含的惡意app在目標(biāo)系統(tǒng)上啟動(dòng),而非被Gatekeeper 攔截,從而導(dǎo)致攻擊者下載并部署惡意軟件。

這是近年來發(fā)現(xiàn)的其中一個(gè)Gatekeeper 繞過,其中很多被用于繞過類似于的macOS 安全機(jī)制,如Gatekeeper、File Quarantine和SIP等。

4.動(dòng)態(tài)加載惡意代碼

此外,還有某些惡意軟件在初次安裝時(shí)可能并不包含完整的惡意代碼,而是在用戶使用過程中動(dòng)態(tài)加載。這就使得應(yīng)用市場可能無法在軟件安裝階段檢測到惡意代碼。惡意軟件可通過這樣的方式繞過安全監(jiān)測。

當(dāng)用戶下載這些App時(shí),首次安裝時(shí),用戶依然可以正常使用,但他們不知道的是,未知的第三方在后臺(tái)已經(jīng)悄悄發(fā)出了下載遠(yuǎn)程配置文件的請求。

當(dāng)惡意組件下載成功后,會(huì)開始顯示廣告,讓軟件開發(fā)者可以通過受感染的Android設(shè)備賺錢。該應(yīng)用軟件的配置文件由攻擊者遠(yuǎn)程控制,此外開發(fā)者對App源代碼中的一些關(guān)鍵字進(jìn)行編碼和加密,使其能夠順利逃避Google Play的嚴(yán)格安全檢測。

即便如今的APP Store和Google Play已經(jīng)對惡意軟件采取了反制措施,但道高一尺魔高一丈,“狡猾”的惡意軟件總能鉆到新“空子”。

5.兩大應(yīng)用市場均已采取反制措施

事實(shí)上從iOS 7開始,蘋果公司就引入了“蘋果簽名機(jī)制”的安全特性。這個(gè)特性的目的是確保只有經(jīng)過蘋果公司授權(quán)的應(yīng)用程序才能在iOS設(shè)備上運(yùn)行。具體來說,蘋果公司會(huì)為每個(gè)應(yīng)用程序頒發(fā)一個(gè)數(shù)字簽名證書,該證書用于驗(yàn)證該應(yīng)用程序的身份。當(dāng)用戶嘗試安裝應(yīng)用程序時(shí),iOS會(huì)檢查該應(yīng)用程序是否經(jīng)過蘋果公司授權(quán)。如果沒有經(jīng)過授權(quán),該應(yīng)用程序?qū)o法安裝。

除了數(shù)字簽名證書外,蘋果公司還引入了另一個(gè)名為“應(yīng)用互聯(lián)”的特性。該特性的目的是確保用戶只能安裝來自蘋果應(yīng)用商店的應(yīng)用程序。具體來說,應(yīng)用互聯(lián)會(huì)驗(yàn)證應(yīng)用程序的來源,以確保它來自蘋果應(yīng)用商店。如果應(yīng)用程序沒有來自蘋果應(yīng)用商店將無法安裝。

另一方面,谷歌也在近日公布了惡意軟件反制措施,要求所有以機(jī)構(gòu)名義注冊的新開發(fā)者賬戶在提交應(yīng)用程序之前提供一個(gè)有效的D-U-N-S號(hào)碼。

D-U-N-S(數(shù)據(jù)通用編號(hào)系統(tǒng))是由商業(yè)數(shù)據(jù)和商業(yè)分析公司Dun & Bradstreet分配給各企業(yè)的九位標(biāo)識(shí)符,每個(gè)號(hào)碼都是獨(dú)一無二的。向Dun & Bradstreet申請D-U-N-S號(hào)碼的組織必須提交幾份文件來完成驗(yàn)證信息,這個(gè)過程可能需要長達(dá)30天的時(shí)間才能完成。

D-U-N-S是全球公認(rèn)的專有標(biāo)準(zhǔn)數(shù)據(jù)通用編號(hào)系統(tǒng)。同時(shí),美國政府、歐盟委員會(huì)、聯(lián)合國和蘋果公司等均在使用該系統(tǒng),其市場認(rèn)可度極高,被認(rèn)為是十分值得信賴的。

通過要求軟件開發(fā)商提供D-U-N-S編號(hào),谷歌還將加大惡意應(yīng)用發(fā)行商在應(yīng)用商店重新注冊的難度,一旦被判定為惡意軟件被駁回,再想要入駐該平臺(tái)需重新成立一家新公司。

這項(xiàng)新措施或許能有效提高平臺(tái)的安全性和可信度,遏制新賬戶提交惡意軟件的行為。

想避免下載到惡意軟件,我們該如何做?

如果想要最大程度的規(guī)避惡意軟件,除了應(yīng)用市場開發(fā)者應(yīng)不斷改進(jìn)安全監(jiān)測機(jī)制,提高對惡意軟件的檢測和防護(hù)能力以外,作為用戶,我們在日常下載應(yīng)用的過程中應(yīng)選擇可信的應(yīng)用來源,及時(shí)升級操作系統(tǒng)和應(yīng)用程序,以及使用安全軟件來保護(hù)自己的設(shè)備。

我們在下載應(yīng)用之前,也可通過查看其他用戶對該應(yīng)用的評價(jià),這有助于了解其他人的使用體驗(yàn)和是否有關(guān)于潛在的惡意行為的警告。如果應(yīng)用的評價(jià)較低或存在大量負(fù)面評論,那么這可能是一個(gè)下載應(yīng)用前的警示信號(hào)。

同時(shí),避免點(diǎn)擊來自陌生或不可信的鏈接也十分重要。惡意軟件開發(fā)者經(jīng)常利用釣魚和欺騙等社交工程技術(shù)來引誘用戶點(diǎn)擊惡意鏈接并下載惡意應(yīng)用。一定要謹(jǐn)慎對待來自未知發(fā)送者或懷疑鏈接真實(shí)性的信息。在下載應(yīng)用之前,也要盡可能細(xì)致地閱讀并了解應(yīng)用所要求的權(quán)限。如果一個(gè)應(yīng)用的權(quán)限請求與其功能不符合,或者權(quán)限請求過于冗余,那這也可能是一個(gè)潛在的惡意軟件指示。使用app時(shí),只授予其必要的權(quán)限,也能夠有效降低惡意軟件對設(shè)備和個(gè)人隱私的風(fēng)險(xiǎn)。

惡意軟件開發(fā)者還常常會(huì)利用已知的操作系統(tǒng)和應(yīng)用程序漏洞來入侵設(shè)備。為了防止這種情況發(fā)生,及時(shí)更新操作系統(tǒng)以及最新的安全補(bǔ)丁和修復(fù)程序也是十分必要的。

時(shí)至今日,“詭計(jì)多端”的惡意軟件依舊猖獗,一個(gè)不留神就可能潛入應(yīng)用市場中,給我們的設(shè)備帶來嚴(yán)重的安全風(fēng)險(xiǎn)。雖然應(yīng)用市場已經(jīng)筑起了牢固的“防火墻”,但依舊是防不勝防。惡意軟件開發(fā)者也在與時(shí)俱進(jìn),不斷改變策略,想方設(shè)法地繞過應(yīng)用市場的安全監(jiān)測機(jī)制獲取利益。

但于我們用戶而言,細(xì)心篩選應(yīng)用下載來源、注意權(quán)限請求、讀取用戶評價(jià)、安裝安全防護(hù)軟件以及定期更新操作系統(tǒng)和應(yīng)用程序,勢必可以大大減少下載到惡意軟件的風(fēng)險(xiǎn)。

無論是對于App Store還是 Google Play 來說,防范惡意軟件必將是一場持久戰(zhàn)。“嚴(yán)字當(dāng)頭、長管長嚴(yán)”,無疑是打好護(hù)航應(yīng)用安全這場“持久戰(zhàn)”的關(guān)鍵所在。