小心!黑客正在利用虛假廣告傳播惡意軟件

據Security Affairs消息,思科Talos安全專家近日發現了一系列的惡意廣告活動,攻擊者以熱門應用和游戲的虛假安裝程序為誘餌,引導用戶下載惡意Chrome擴展程序和新的惡意軟件后門。

據思科Talos安全專家稱,攻擊者自2018年底開始活躍,此后在2019年底和2020年初進行間歇性活動。2021年4月,該威脅組織重出江湖,在加拿大、美國、澳大利亞、意大利、西班牙和挪威廣泛開展惡意廣告活動,大肆傳播惡意軟件和拓展程序。

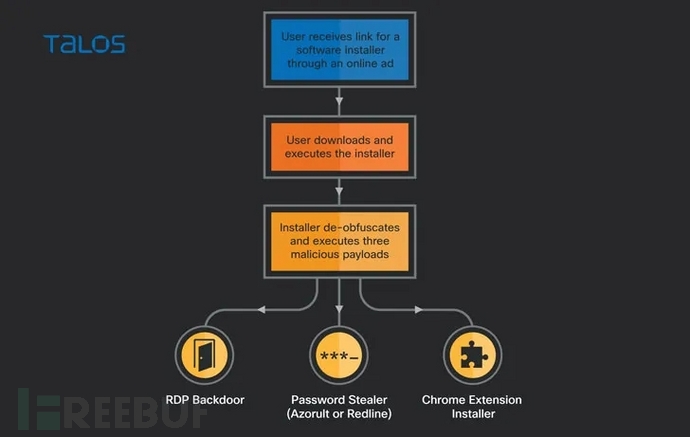

當用戶點擊下載虛假安裝程序時,他們會在受害者的系統上執行以下惡意軟件:

- 一個名為 RedLine Stealer 的密碼竊取程序;

- 一個基于AutoIt的后門,可通過SSH隧道轉發RDP端口,通過隱蔽的 Microsoft 遠程桌面會話建立遠程訪問,允許訪問受感染的系統;

- 一個名為 MagnatExtension的惡意Chrome擴展程序,包含多項信息竊取功能,例如鍵盤記錄和截屏等。

事實上,當受害者相信了廣告并開始下載廣告中的軟件時,他就已經中招了。思科Talos安全專家表示,虛化的廣告會將用戶鏈接到指定網頁,并提供虛假的軟件安裝程序下載。安裝程序有多個文件名稱,包括viber-25164.exe、wechat-35355.exe、build_9.716-6032.exe、setup_164335.exe、nox_setup_55606.exe等。但是,在執行安裝程序時,安裝的并不是廣告中宣傳的軟件,而是在系統內執行惡意軟件加載程序(如下圖所示)。

思科Talos安全專家繼續追蹤后發現,這些虛假廣告活動是由一個名為“magnat”的未知威脅組織發布的,同時他們還發現,該組織正在更新一系列的惡意軟件。

例如,MagnatExtension可以偽裝成 Google Chrome擴展程序,magnat可以通過該拓展程序竊取表單數據、收集cookie并在受害者的系統上執行任意JavaScript代碼。

再比如,攻擊者還為C2實施了一種備份機制,可以從Twitter上直接搜索“#aquamamba2019”或“#ololo2019”等主題標簽中獲取新的C2地址。從推文中獲取域的算法既簡單又有效,只需要將推文內容的每個單詞的第一個字母連接起來。一旦有活動的C2可用,數據就會在 HTTP POST 請求的正文中以json格式發送。

思科Talos安全專家,攻擊者通過密碼竊取程序和類似于銀行木馬的 Chrome 擴展程序來竊取信息,其目的有可能是出售獲取利潤,也有可能是進行進一步利用。雖然我們暫時還不清楚攻擊者部署 RDP 后門的動機,但最有可能的是,攻擊者想要借此出售 RDP 訪問權限,或利用 RDP 解決基于 IP 地址或其他端點安裝工具的在線服務安全功能。

參考來源:https://securityaffairs.co/wordpress/125297/cyber-crime/magnat-malvertising-campaigns.html