Clast82:利用谷歌應用商店來傳播惡意軟件

Check Point研究人員近日發現了一款通過谷歌官方應用商店來傳播的釋放器惡意軟件——Clast82,該釋放器是用來下載和安裝AlienBot銀行木馬和MRAT。Clast82 釋放器使用了一系列的技術來繞過谷歌Play 應用商店的保護檢測,在成功完成評估后,會將payload從非惡意的payload修改為AlienBot銀行木馬和MRAT。

AlienBot 惡意軟件家族是一種針對安卓設備的惡意軟件即服務(Malware-as-a-Service,MaaS)。首先,遠程攻擊者利用該服務可以注入惡意代碼到合法的金融應用中;然后,獲取受害者賬戶的訪問權限,最后完全控制該設備。在控制了設備后,攻擊者就可以控制特定的函數,就好像可以物理接觸手機設備一樣。

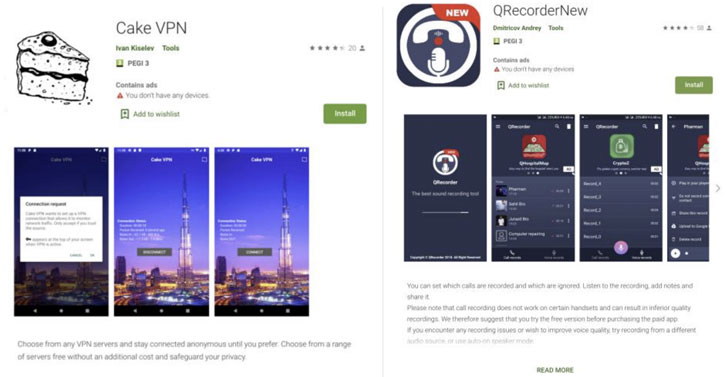

攻擊活動中使用的9 款安卓APP包括Cake虛擬網絡、Pacific虛擬網絡、e虛擬網絡、BeatPlayer、QR/Barcode Scanner MAX、Music Player、tooltipnatorlibrary和QRecorder。1月28日,研究人員將相關發現報告給了谷歌,2月9日,谷歌從官方應用商店移除了以上惡意應用程序。

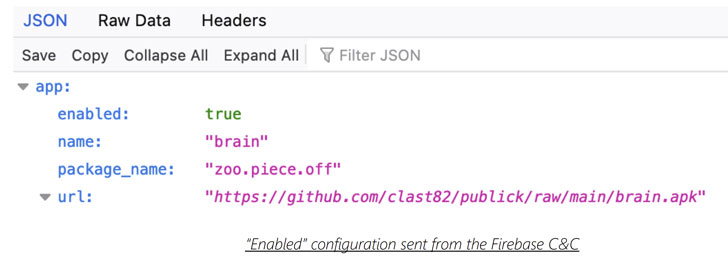

惡意軟件作者使用了許多方法來繞過應用商店的安全檢查機制。Clast82 使用Firebase 作為C2 通信平臺,并使用GitHub來下載惡意payload,此外,還利用合法和已知的開源安卓應用來插入Dropper 功能。

對每個應用,惡意軟件作者都會在谷歌應用商店中創建一個新的開發者用戶,并創建一個GitHub賬戶,這樣該開發者用戶就可以分發不同的payload給每個惡意應用感染的設備了。比如,惡意Cake虛擬網絡 app就是基于同名的開源軟件。該APP啟動后,就會利用Firebase 實時數據庫來提取GitHub上的payload路徑,然后下載和安裝在目標設備上。

如果從未知源下載APP的選項沒有開啟,Clast82 就會每隔5秒向用戶彈出虛假的"Google Play Services" 彈窗來誘使用戶開啟該權限,最后用它來安裝安卓銀行木馬MaaS——AlienBot,AlienBot 可以從金融APP 中竊取憑證和雙因子認證碼信息。

研究人員稱,Clast82 背后的開發者使用第三方源來繞過谷歌應用商店保護的方式非常新穎。受害者當時下載和安裝的是從官方應用市場下載的非惡意應用,但是之后會安裝的是竊取隱私信息的木馬。

完整研究報告參見:https://research.checkpoint.com/2021/clast82-a-new-dropper-on-google-play-dropping-the-alienbot-banker-and-mrat/

本文翻譯自:https://thehackernews.com/2021/03/9-android-apps-on-google-play-caught.html如若轉載,請注明原文地址。