基于TOR構建的僵尸網絡正在互聯網上為非作歹

保證僵尸網絡的C&C中心服務器在線是僵尸制造者的基本職責,這樣才能更好的利用那些被控制的機器。但是那些網絡安全公司以及法律執行機構正盡其所能的讓那些C&C服務器下線。網絡罪犯們需要尋找一種新的方式保持他們的僵尸網絡不被破壞。

這些方法中***的是將僵尸網絡的通信設施分散化,使其能夠點對點的通信。但是另外一種選擇是將C&C隱藏在TOR網絡之后。

TOR受到了網絡罪犯的萬般寵愛,通過它能夠隱藏他們自己僵尸網絡C&C服務器的真實位置,而且目前已經在網絡空間中發現了使用這一方法的僵尸網絡。

其他的僵尸管理者顯然被這個主意吸引住了。ESET的研究人員***披露了他們分析過的兩個不同的基于TOR的僵尸網絡。

其中一個僵尸網絡在構建它的時候,僵尸管理者使用了一種老式的木馬,這個木馬最近被分析出能夠在TOR網絡中使用它來隱藏自身和C&C管理面板通信的服務協議。

另外一個更有意思一些,它是在最近一個月內被制造出來的。

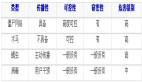

使用了Atrax木馬作為一個后門,竊取信息,還能夠下載額外的惡意文件或插件到宿主,最神的是還可以在宿主機中安裝一個TOR客戶端。

“當和C&C服務器***次通信的時候,Atrax.A向TOR網絡中的一個IP地址發送它收集到的信息”研究人員解釋道“想查找到使用TOR通信的C&C的真實IP地址或主機名是不可能的,但可以利用它在TOR中的IP地址進行分析”

他們這樣做了并且發現了一個C&C服務器的管理面板。

研究人員指出,“Win32/Atrax.A是一個基于TOR的有意思的例子,它使用了AES來加密它的插件,而密鑰是根據被控制機器的硬件信息來生成的”,他們也會繼續跟蹤這一僵尸網絡的活動。