六國政府疑似使用以色列 Paragon 間諜軟件竊取即時通訊數(shù)據(jù)

根據(jù)加拿大公民實驗室(The Citizen Lab)的最新報告,澳大利亞、加拿大、塞浦路斯、丹麥、以色列和新加坡六國政府疑似成為以色列公司Paragon Solutions開發(fā)的間諜軟件的客戶。該間諜軟件名為Graphite,能夠從設(shè)備上的即時通訊應(yīng)用程序中竊取敏感數(shù)據(jù)。

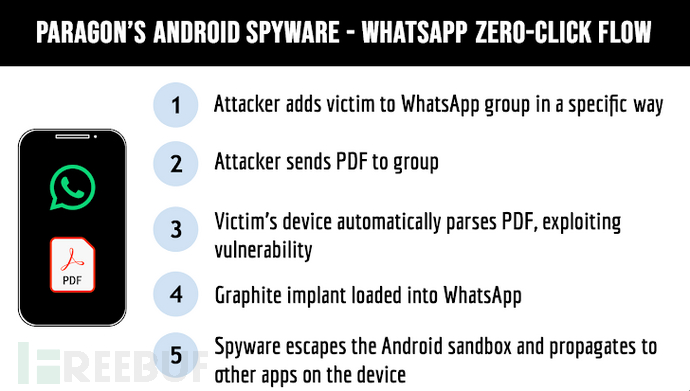

Graphite間諜軟件的攻擊模式

Paragon Solutions由Ehud Barak和Ehud Schneorson于2019年創(chuàng)立,其開發(fā)的Graphite是一款功能強(qiáng)大的監(jiān)控工具。公民實驗室通過分析疑似與該間諜軟件相關(guān)的服務(wù)器基礎(chǔ)設(shè)施,確認(rèn)了這六國政府為“疑似Paragon部署”的客戶。

此次事件的背景是,兩個月前,Meta旗下的WhatsApp曾通知約90名記者和民間社會成員,稱他們成為Graphite的攻擊目標(biāo)。這些攻擊在2024年12月被成功阻止。

攻擊目標(biāo)遍布20多個國家,包括比利時、希臘、拉脫維亞、立陶宛、奧地利、塞浦路斯、捷克、丹麥、德國、荷蘭、葡萄牙、西班牙和瑞典等歐洲國家。WhatsApp發(fā)言人當(dāng)時表示:“這是間諜軟件公司必須對其非法行為負(fù)責(zé)的最新例證。WhatsApp將繼續(xù)保護(hù)人們的私密通信能力。”

攻擊手法與后期發(fā)現(xiàn)

在這些攻擊中,攻擊者將目標(biāo)用戶添加到WhatsApp群組,并發(fā)送一個PDF文檔。該文檔隨后會自動解析,觸發(fā)一個已被修復(fù)的零日漏洞,并加載Graphite間諜軟件。最終階段,攻擊者會突破Android沙箱,入侵目標(biāo)設(shè)備上的其他應(yīng)用程序。

進(jìn)一步的調(diào)查顯示,被黑的Android設(shè)備中存在一個名為BIGPRETZEL的取證痕跡,這被認(rèn)為是唯一標(biāo)識Paragon Graphite間諜軟件感染的證據(jù)。

此外,調(diào)查還發(fā)現(xiàn),2024年6月,意大利某位創(chuàng)始人在利比亞難民組織的iPhone設(shè)備也疑似感染了Paragon間諜軟件。蘋果隨后在iOS 18的發(fā)布中修復(fù)了相關(guān)攻擊向量。

蘋果在一份聲明中表示:“像這類雇傭間諜軟件攻擊極為復(fù)雜,開發(fā)成本高達(dá)數(shù)百萬美元,通常生命周期較短,且針對特定個人。在檢測到這些攻擊后,我們的安全團(tuán)隊迅速開發(fā)并部署了修復(fù)程序,以保護(hù)iPhone用戶,并向可能受影響的用戶發(fā)送了Apple威脅通知。”

此次事件再次凸顯了間諜軟件的危害性和復(fù)雜性,同時也提醒用戶和開發(fā)者必須保持警惕,及時更新系統(tǒng)和應(yīng)用程序,以防止類似攻擊的發(fā)生。