OWASP API 安全 Top 10有了新變化,這對(duì)我們意味著什么?

開放全球應(yīng)用程序安全項(xiàng)目(OWASP) 最近發(fā)布了自 2019 年以來其 API 安全 Top 10 文檔的第一個(gè)更新版本的候選版本(草案)。讓我們回顧一下在該草案中提議的更改,看看哪些關(guān)鍵因素正在影響當(dāng)今的 API 漏洞,以便您可以更好地了解保護(hù) API 的旅程。

面對(duì)無處不在的安全威脅,就讓 Akamai 安全解決方案為你豎起“防護(hù)盾牌”!

隨時(shí)隨地,幫助您捕捉每一個(gè)安全風(fēng)險(xiǎn)!

什么是 OWASP Top 10?

OWASP 是一個(gè)非政府組織,它根據(jù)社區(qū)反饋和專家評(píng)估創(chuàng)建安全意識(shí)文檔,描述當(dāng)今組織中最常見的漏洞類型。

OWASP Top 10 于 2003 年首次發(fā)布,并定期更新。 TOP 10 名的受眾范圍從開發(fā)人員到安全分析師再到 CISO。 有些人專注于文檔的更多技術(shù)方面,有些人使用它來確保他們購(gòu)買的產(chǎn)品具有正確的覆蓋范圍。

OWASP API Top 10

除了 Web 應(yīng)用程序安全 Top 10 之外,OWASP 還發(fā)布了一份單獨(dú)的 API Top 10 文檔,以強(qiáng)調(diào) API 安全需要一種獨(dú)特的方法。 OWASP API 安全項(xiàng)目“專注于理解和減輕應(yīng)用程序編程接口 (API) 的獨(dú)特漏洞和安全風(fēng)險(xiǎn)的策略和解決方案。”

API Top 10 自 2019 年以來沒有更新過。從那時(shí)起,各行業(yè)對(duì) API 的依賴變得更加普遍,70% 的開發(fā)人員今年預(yù)計(jì)將增加 API 的使用。

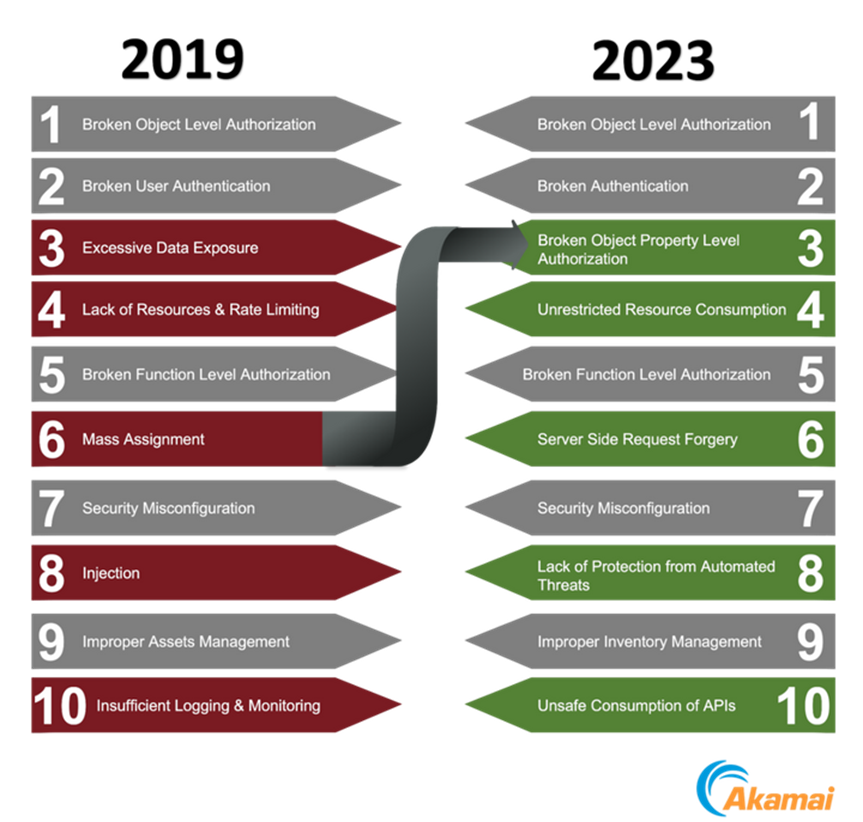

OWASP API 安全 Top 10 候選發(fā)布版本的最新更新現(xiàn)已推出。 讓我們回顧一下今天的 API 漏洞格局有何不同(圖 1)。

圖 1:2019 年以來 OWASP API Top 10 的變化

近期的變化中有哪些亮點(diǎn)

API3:2023 BOPLA 與 API1:2023 BOLA 有什么不同

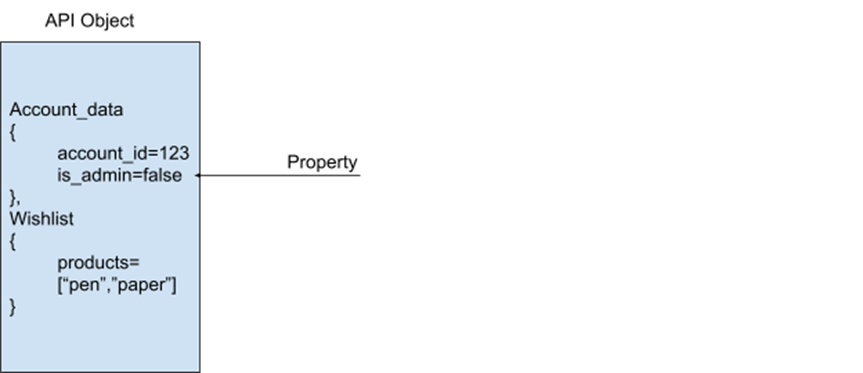

批量分配和過度數(shù)據(jù)泄露現(xiàn)在合并到損壞對(duì)象屬性級(jí)別授權(quán)(BOPLA) 中。失效的對(duì)象級(jí)授權(quán) (BOLA) 和 BOPLA 之間的區(qū)別在于,BOLA 引用整個(gè)對(duì)象,而 BOPLA 引用對(duì)象內(nèi)部的屬性(圖 2)。

圖 2:BOPLA 指的是對(duì)象內(nèi)部的屬性

在新的定義中要求防御者更深入地研究對(duì)象,這增加了檢測(cè)攻擊所需的復(fù)雜性和業(yè)務(wù)邏輯理解水平。

被 BOLA 涵蓋并不意味著您也被 BOPLA所涵蓋,將批量分配和過度數(shù)據(jù)暴露合并到一個(gè)類別中強(qiáng)調(diào)了對(duì)象中屬性所需的注意。

對(duì)于選擇 API 安全產(chǎn)品的 CISO 來說,這種區(qū)別非常重要,因?yàn)樗麄冃枰_保產(chǎn)品涵蓋這兩種攻擊。

API6:2023 服務(wù)器端請(qǐng)求偽造已加入,API8:2019 注入已退出

OWASP 社區(qū)放棄了注入的嚴(yán)重性并添加了服務(wù)器端請(qǐng)求偽造 (SSRF)。 這是一個(gè)大膽的舉措,它表明托管安全服務(wù)提供商的格局正在發(fā)生變化,以及人們對(duì)安全產(chǎn)品開箱即用地解決威脅的期望正在發(fā)生變化。 此更改還允許在TOP 10中提供另一個(gè)攻擊媒介的詳細(xì)信息。

以下是 OWASP 社區(qū)選擇進(jìn)行此更改的一些建議原因:

- 在云中,Kubernetes 和Docker 通過API 傳遞URL,因此更多的API 可能比注入更容易受到SSRF 的攻擊。

- 使用流行的服務(wù)(SaaS、PaaS、CloudaaS 等)比命令(例如SSO 和OAuth 2.0)更有可能公開URL,并且更有可能進(jìn)行重定向。

- 注入現(xiàn)在本質(zhì)上屬于 API7:2023 安全配置錯(cuò)誤的一部分

- 適當(dāng)?shù)陌踩渲冒?Web 應(yīng)用程序防火墻,默認(rèn)情況下應(yīng)防止注入。

API8:2023 缺乏對(duì)自動(dòng)威脅的保護(hù)是TOP 10 中的新內(nèi)容

OWASP 建議,隨著時(shí)間的推移,限速防御措施的有效性會(huì)降低,除了實(shí)施缺陷或任何其他漏洞外,機(jī)器人程序可以通過按預(yù)期使用 API 以自動(dòng)化方式對(duì)公司造成傷害。 詳情參考OWASP 對(duì) Web 應(yīng)用程序的自動(dòng)化威脅,它沒有提供針對(duì) API 的獨(dú)特視角,但采用了通用方法。

以下是您需要了解的有關(guān)此補(bǔ)充的信息:

- 自動(dòng)化威脅正在攻克防御并變得更加復(fù)雜。

- API 是焦點(diǎn),因?yàn)樗哪繕?biāo)是大規(guī)模服務(wù)。

- 自動(dòng)化威脅防御層必須觀察所有業(yè)務(wù)邏輯,而不僅僅是API。

API10:2023 API 的不安全使用也是TOP 10 中的新增內(nèi)容

由于-aaS 類產(chǎn)品的迅速發(fā)展,API 往往需要與不同的內(nèi)部和外部(第三方)服務(wù)進(jìn)行集成和通信,發(fā)送數(shù)據(jù)和接收數(shù)據(jù)。 在這些情況下遵循“基本”安全規(guī)則也很重要,安全產(chǎn)品在這個(gè)領(lǐng)域檢測(cè)/主動(dòng)防御可能會(huì)很復(fù)雜。

OWASP 在其文檔中包含了一系列建議,包括一般建議和特定于 API 的建議,例如:

- 仔細(xì)遵循重定向。

- 將該種監(jiān)督納入業(yè)務(wù)邏輯

- 擁有檢查/監(jiān)控/檢查流量的安全產(chǎn)品

- 不要相信第三方的 API,盡管它們通常為付費(fèi)服務(wù)(例如,推薦引擎或搜索引擎)。

- 在您的應(yīng)用程序中建立防御和限制

最終見解與要點(diǎn)

新的 OWASP API 安全 Top 10發(fā)布候選版本是朝著 API 特定方向邁出的重要一步,它與以應(yīng)用程序?yàn)橹行牡?Top 10 有所不同,并強(qiáng)調(diào)了 API 威脅的獨(dú)特性。

需要記住的一些要點(diǎn)包括:

- API 難以保護(hù)。 攻擊非常復(fù)雜,可能是特定于客戶的,并且可能需要了解 API 內(nèi)部的業(yè)務(wù)邏輯。 因此,安全產(chǎn)品可能需要更高的計(jì)算能力才能充分保護(hù) API。

- OWASP 強(qiáng)調(diào)了 API 安全領(lǐng)域的幾個(gè)新主題:

- 不應(yīng)信任第三方和內(nèi)部服務(wù)

- 云環(huán)境、容器和 Kubernetes 作為 API 安全性的一部分(在高級(jí)別)包含在內(nèi),并在 URL 傳遞的高風(fēng)險(xiǎn) (SSRF) 中發(fā)揮作用

- “授權(quán)”在前五大 API攻擊主題中占了四名。其強(qiáng)調(diào)了 API 授權(quán)的復(fù)雜性,以及測(cè)試和識(shí)別由錯(cuò)誤的 API 邏輯而不是軟件問題引起的漏洞的難度。

有關(guān) API 的其他信息

Akamai 跟蹤 API 的使用情況和 API 流量,作為其互聯(lián)網(wǎng)狀況 (SOTI) 報(bào)告的一部分。 您可以閱讀以前的 SOTI 報(bào)告以了解更多信息,并查看每個(gè)季度的新 SOTI 報(bào)告。