ATT&CK Initial Access 打點(diǎn)技術(shù)攻防

一、背景

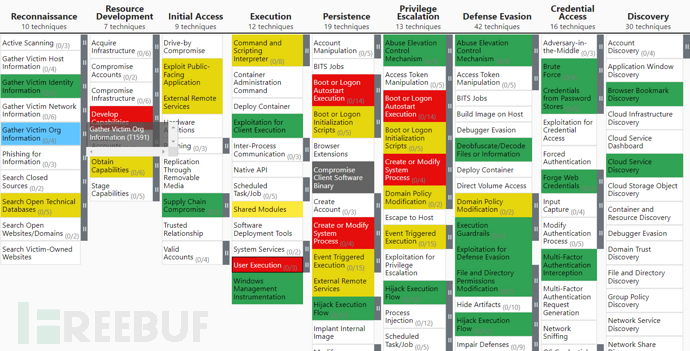

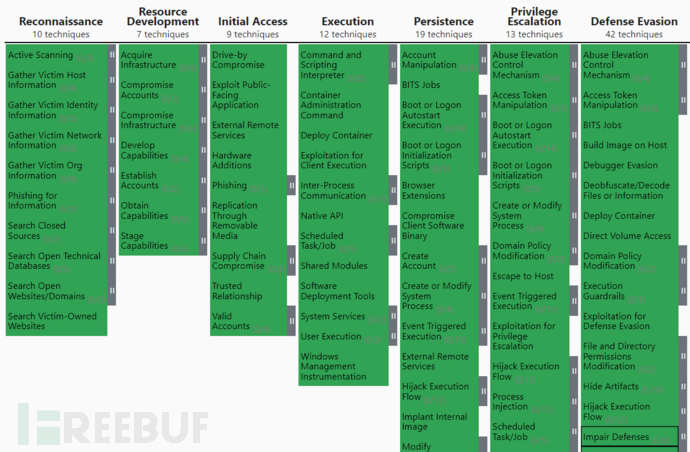

ATT&CK攻擊矩陣(Enterprise)共有11列,將不同環(huán)節(jié)、不同打擊目標(biāo)的攻擊技術(shù)分別拆分并歸納,這對(duì)于防守方有很大的借鑒意義,SOC可以將安全設(shè)備、防御手段、檢測(cè)規(guī)則、情報(bào)等的覆蓋能力映射在矩陣中,從而感知當(dāng)前SOC的檢測(cè)和防御能力,并規(guī)劃未來(lái)的前進(jìn)方向。

然而ATT&CK矩陣不是銀彈,這里也有很多問(wèn)題值得思考:

(一)防御和檢測(cè)能力的矩陣覆蓋評(píng)估,應(yīng)該是0和1嗎?

(二)針對(duì)某個(gè)技術(shù)環(huán)節(jié),當(dāng)前已經(jīng)能夠完全防御或檢測(cè)了,未來(lái)是否不需要再關(guān)注、投入人力了?

(三)針對(duì)某個(gè)攻擊技術(shù),企業(yè)不同區(qū)域環(huán)境(總部和分支、各種供應(yīng)商、BYOD)是否具有相同的防御和檢測(cè)能力?

BITS Jobs--T1197 | 安全設(shè)備覆蓋 | 防御能力 | 檢測(cè)能力 |

北京總部 | EDR DLP | 強(qiáng) | 強(qiáng) |

上海分公司 | DLP | 弱 | 強(qiáng) |

廣州分公司 | 無(wú) | 無(wú) | 弱 |

(四)矩陣中的11列,對(duì)于防守方的資源投入來(lái)說(shuō),是否具有相同的重要程度?如果不同,優(yōu)先順序是怎么樣的?

(五)矩陣每一列中的不同技術(shù)、子技術(shù),對(duì)于防守方的資源投入來(lái)說(shuō),是否具有相同的重要程度?如果不同,優(yōu)先順序是怎么樣的?

本系列文章,筆者將詳細(xì)分析ATT&CK矩陣的技術(shù),并深入討論每個(gè)技術(shù),以及針對(duì)這些技術(shù),企業(yè)環(huán)境應(yīng)該做出的防御和檢測(cè)部署。

本篇文章,讓我們進(jìn)入ATT&CK矩陣的第三列:Intial Access,詳細(xì)分析其中的技術(shù)有哪些,涉及企業(yè)安全工作建設(shè)中的哪些內(nèi)容。

二、技術(shù)總體介紹

(一)Drive-by Compromise

主要思路是水坑攻擊,筆者上一篇文章已經(jīng)詳細(xì)介紹過(guò)這個(gè)技術(shù)及SOC做防御需要收集的日志,請(qǐng)參考https://www.freebuf.com/articles/es/336620.html.

(二)Exploit Public-Facing Application

直譯為"利用面向公眾的應(yīng)用程序",翻譯過(guò)來(lái)就很好理解了,其實(shí)就是廣大滲透測(cè)試者、眾多CTF競(jìng)賽中最常見(jiàn)的攻擊方式,攻擊對(duì)外暴漏的服務(wù)(任意外網(wǎng)可訪問(wèn)的系統(tǒng)),具體包含的攻擊目標(biāo)不限于:Web系統(tǒng)、郵件服務(wù)、VPN服務(wù)、負(fù)載均衡。其中最喜聞樂(lè)見(jiàn)的應(yīng)該是Web系統(tǒng),由于各種語(yǔ)言、框架、組件層出不窮,針對(duì)性的漏洞也是一批又一批,可以說(shuō)是給了安全工作者牢靠的飯碗。

同時(shí),企業(yè)對(duì)Web系統(tǒng)攻防對(duì)抗的投入,應(yīng)該是資源占比最大的,下一代防火墻、WAF、流量分析設(shè)備、HIDS、RASP等等安全設(shè)備、應(yīng)用、機(jī)制,都很好的保護(hù)著面向公眾的應(yīng)用程序。

(三)External Remote Services

外部遠(yuǎn)程服務(wù),主要指的是企業(yè)開(kāi)放給內(nèi)部員工、供應(yīng)商的外部服務(wù),如VPN、API、SSH服務(wù)、RDP服務(wù)、Citrix等云桌面、郵件系統(tǒng)等等。這些服務(wù)通常有針對(duì)性的服務(wù)對(duì)象,所以可以做一定的限制,如限定源IP訪問(wèn)、MFA、端口敲門技術(shù)(參考ATT&CK-T1205.001)、MAC綁定等。

(四)Hardware Additions

添加硬件到目標(biāo)環(huán)境中,主要是物理滲透的場(chǎng)景,比如物理接觸目標(biāo)機(jī)器,通過(guò)PE系統(tǒng)進(jìn)入機(jī)器完成攻擊;在目標(biāo)公司大廳扔一個(gè)U盤、BadUSB進(jìn)行釣魚(yú)等等。

(五)Phishing

釣魚(yú),筆者認(rèn)為,是HW等各種攻防對(duì)抗中,最簡(jiǎn)單易行且殺傷力最強(qiáng)的攻擊手段。釣魚(yú)郵件漫山遍野,企業(yè)環(huán)境中不配置一個(gè)商用的郵件網(wǎng)關(guān)和Exchange防病毒模塊,都不好意思說(shuō)自己是重視安全的。

SPF、DKIM、DMARC、郵件防病毒模塊一樣不落,面對(duì)APT級(jí)別的攻擊者時(shí)有用嗎?沒(méi)有用!對(duì)郵件投遞做白名單限制,限制附件后綴,不允許投遞可執(zhí)行文件、不允許投遞加密的壓縮包,但攻擊者還可以通過(guò)釣魚(yú)頁(yè)面釣魚(yú)(參考gophish框架),無(wú)論進(jìn)行多少安全意識(shí)培訓(xùn),我們都要堅(jiān)信,普通用戶一定會(huì)中招的。

然而,釣魚(yú)只能通過(guò)郵件嗎?并不是。郵件的投遞流程可以被企業(yè)完全監(jiān)控、控制、回溯分析,但是其他途徑就不一定了。微信、QQ、釘釘?shù)鹊雀鞣NIM訊軟件,一樣可以進(jìn)行釣魚(yú),且防御成本巨大。前段時(shí)間搜狐發(fā)生的釣魚(yú)事件,攻擊者采用了二維碼這種新的方式,看到二維碼,正常人的反應(yīng)都是拿出微信掃一掃,這個(gè)"掃一掃"的后續(xù)過(guò)程,安全防御人員完全不可控,是真的防不勝防。

(六)Replication Through Removable Media

通過(guò)可移動(dòng)媒體進(jìn)行復(fù)制,主要指通過(guò)USB等可移動(dòng)設(shè)備,將惡意程序投遞到目標(biāo)機(jī)器上,然后通過(guò)各種自動(dòng)執(zhí)行的技術(shù),完成惡意程序的執(zhí)行。

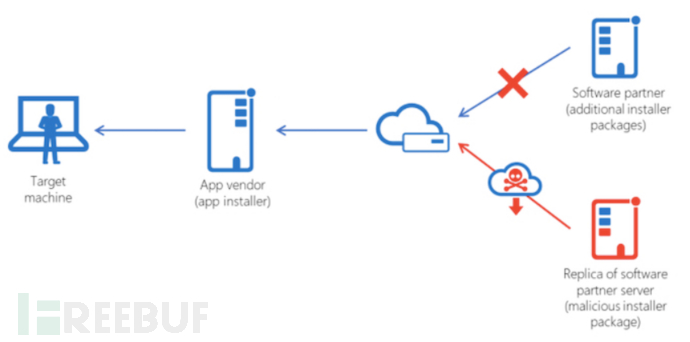

(七)Supply Chain Compromise

供應(yīng)鏈攻擊,很容易理解的攻擊方式,攻陷企業(yè)中使用的上游硬件設(shè)備,比如芯片級(jí)別的后門;攻陷企業(yè)中使用的軟件源,例如之前發(fā)生的PYPI倉(cāng)庫(kù)投毒,如果你Python包的引用,不小心將requests寫(xiě)成了request,那么很遺憾,你的電腦甚至你同事的電腦,可能已經(jīng)是別人的了。

(八)Trusted Relationship

通過(guò)信任關(guān)系攻擊,通常企業(yè)會(huì)有或多或少的供應(yīng)商,承包不同的服務(wù)內(nèi)容,而供應(yīng)商通常需要訪問(wèn)部分或全部的內(nèi)部系統(tǒng),授權(quán)給供應(yīng)商是難以避免的,和供應(yīng)商之間的"信任"關(guān)系,到底能不能信任呢?

今年年初的LAPSUS$組織,就高調(diào)對(duì)外公布:他們就是通過(guò)"買"、"騙"的方式,直接獲取企業(yè)用戶或供應(yīng)商的賬號(hào),通過(guò)鈔能力簡(jiǎn)單的完成Initial Access。所以權(quán)限控制也是很重要的。

(九)Valid Accounts

有效賬戶,如同"無(wú)論進(jìn)行多少安全意識(shí)培訓(xùn),我們都要堅(jiān)信,普通用戶一定會(huì)中招的"這個(gè)結(jié)論一樣,我們還要堅(jiān)信,企業(yè)環(huán)境中的賬號(hào)密碼,一定會(huì)暴漏給攻擊者,也就是說(shuō)攻擊者一定能夠獲取到企業(yè)環(huán)境中某些系統(tǒng)的賬號(hào)密碼。

為什么這么肯定?

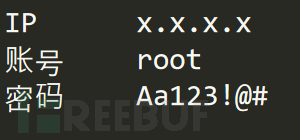

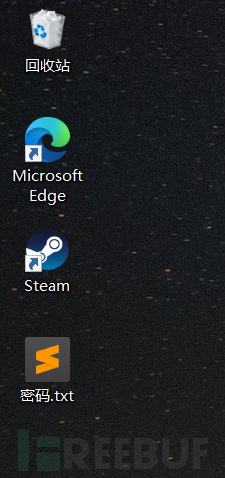

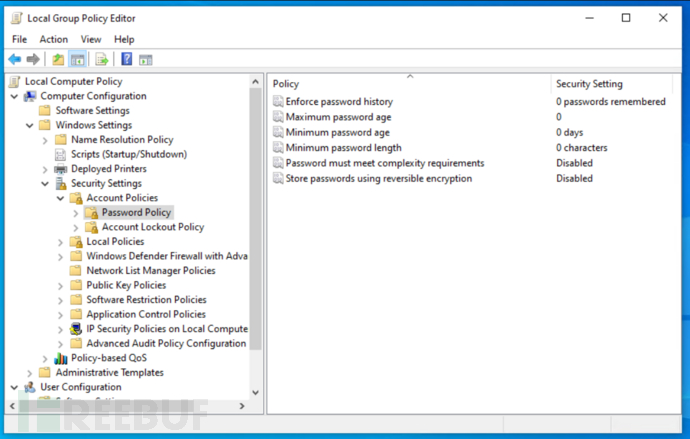

首先,弱口令難以根除,即使制定了復(fù)雜的密碼策略,也一定會(huì)有聰明的用戶巧妙得繞過(guò)密碼策略設(shè)置一些"弱口令",比如設(shè)置密碼策略為必須有大寫(xiě)字母、小寫(xiě)字母、數(shù)字、特殊符號(hào),且長(zhǎng)度不小于8位,似乎已經(jīng)是一個(gè)很強(qiáng)的策略了,然而一定會(huì)有用戶設(shè)置密碼為:"Aa123!@#",顯然這個(gè)密碼是符合我們?cè)O(shè)定的高復(fù)雜度密碼策略的,但是這個(gè)密碼弱嗎?很弱!隨便找一個(gè)攻擊者常用的字典中,都一定會(huì)有它。

其次,不同的系統(tǒng)復(fù)用相同的密碼是大多數(shù)用戶的使用習(xí)慣,這也很好理解,因?yàn)槿绻麤](méi)有onepassword一類的工具,我們是無(wú)法用人腦記住大量不同密碼的(除非把密碼記錄在一個(gè)txt文件中,然后把這個(gè)文件放在桌面,沒(méi)錯(cuò),攻擊者最喜歡你通過(guò)這種方式記錄密碼,嘿嘿嘿),不同系統(tǒng)使用同一個(gè)密碼,就容易導(dǎo)致外部系統(tǒng)密碼泄露在社工庫(kù)(無(wú)法保證所有系統(tǒng)都加鹽加密存儲(chǔ)密碼,也不能保證加鹽加密總是有效的),從而等同于泄露了公司系統(tǒng)的密碼。

三、歸納和延伸

(一)Initial Access內(nèi)容歸納

這個(gè)環(huán)節(jié)的攻擊技術(shù)目標(biāo)是什么?通過(guò)上述介紹,不難看出,其實(shí)就是紅隊(duì)常說(shuō)的"打點(diǎn)"。雖然一次攻擊中,不一定會(huì)用到ATT&CK矩陣中的每一列技術(shù),但是這11列技術(shù)依然是按照先后順序排列的,Initial Access技術(shù)完成攻擊后,就會(huì)到Execution環(huán)節(jié),Execution是什么?是惡意程序的執(zhí)行,所以在執(zhí)行前的一步,攻擊的目標(biāo)其實(shí)就是接觸目標(biāo)環(huán)境、投遞惡意樣本,投遞了才能執(zhí)行嘛。

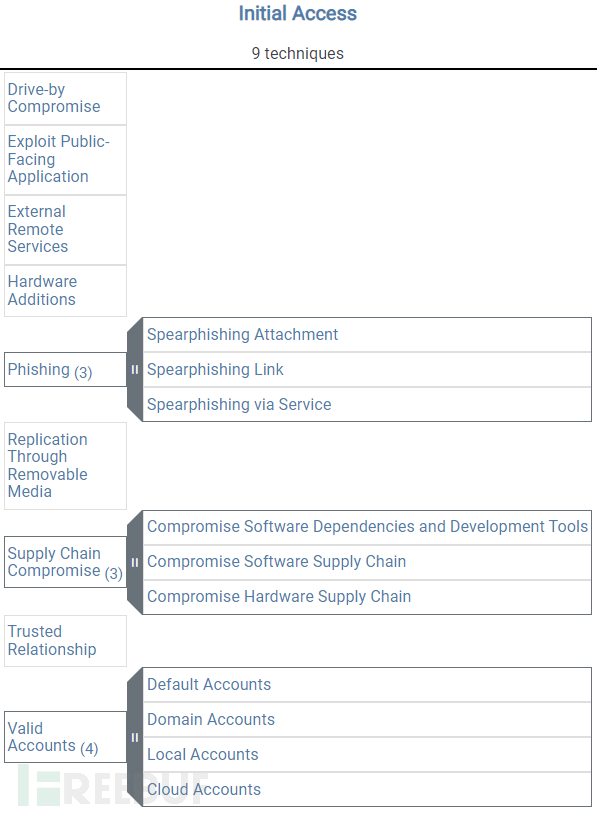

(二)攻擊技術(shù)延伸

ATT&CK中Initial Access中的9個(gè)技術(shù)(Techniques),整體可以總結(jié)為如下表中的6個(gè)類型,那么這些不同類型的攻擊技術(shù)具體有哪些攻擊程序(Procedures)、應(yīng)該如何防御(Mitigations)、應(yīng)該如何檢測(cè)(Detection)呢?接下來(lái)我們開(kāi)始詳細(xì)分析。

序號(hào) | 攻擊類型 | 特點(diǎn) |

1 | 釣魚(yú) | 簡(jiǎn)單有效 |

2 | 水坑攻擊 | 實(shí)現(xiàn)難度高 |

3 | 物理接觸--可移動(dòng)媒體設(shè)備 | 需要一定程度的物理接觸 |

4 | 互聯(lián)網(wǎng)邊界漏洞 | 企業(yè)安全防御工作的重點(diǎn) |

5 | 供應(yīng)鏈攻擊 | 實(shí)現(xiàn)難度高,殺傷力極強(qiáng) |

6 | 社工獲取權(quán)限 | 防守方難以避免 |

1.釣魚(yú)

釣魚(yú)方式多種多樣,基于郵件、IM軟件、客服等多種投遞渠道,通過(guò)釣魚(yú)頁(yè)面獲取密碼、通過(guò)附件投遞惡意程序等多種利用方式,假冒獵頭、HR欺騙員工,假冒客戶、供應(yīng)商欺騙客服等多種社工類型。

雖然攻擊方式多種多樣,屬于"易攻難守"的領(lǐng)域,但是我們安全工作者也不能躺平,該做的努力還是要做的:

a.加固郵件基礎(chǔ)設(shè)施,如SPF、DKIM、DMARC、郵件防病毒模塊、沙箱檢測(cè)(盡量安全左移)、YARA檢測(cè)

b.加固網(wǎng)絡(luò)基礎(chǔ)設(shè)施,如禁用不支持MFA的網(wǎng)絡(luò)協(xié)議,如POP等

c.加固用戶瀏覽器,可以參考瀏覽器隔離方案

d.堅(jiān)持不懈的進(jìn)行用戶安全意識(shí)培訓(xùn)

e.常態(tài)化內(nèi)部釣魚(yú)及宣貫

f.制定好用戶被釣魚(yú)后的應(yīng)急預(yù)案,盡量通過(guò)SOAR自動(dòng)化

g.制定針對(duì)釣魚(yú)郵件的SIEM檢測(cè)規(guī)則(如果讀者對(duì)這部分感興趣,之后可以單獨(dú)寫(xiě)一篇文章進(jìn)行介紹)

h.給盡量多的應(yīng)用系統(tǒng)啟用MFA,對(duì)于無(wú)法啟用MFA的系統(tǒng)或用戶,應(yīng)該做到專門的監(jiān)控。雖然MFA也不是萬(wàn)全之策,通過(guò)TLS劫持的反向代理做中間人,依然可以完成攻擊,但安全本身就是在做對(duì)抗,你有張良計(jì),我有過(guò)墻梯

g.威脅情報(bào),將釣魚(yú)信息中的URL、文件哈希等信息對(duì)接威脅情報(bào)進(jìn)行分析,并根據(jù)分析結(jié)果決定后續(xù)的轉(zhuǎn)發(fā)策略

2.水坑攻擊

水坑攻擊是基于瀏覽器的攻擊方式,將受害者引誘到一個(gè)失陷的網(wǎng)站,然后通過(guò)一系列重定向,重定向到一個(gè)漏洞利用頁(yè)面,該頁(yè)面中部署瀏覽器&瀏覽器插件的利用工具,直接投遞payload到受害者機(jī)器。

水坑攻擊其實(shí)是一種復(fù)雜、難度高的攻擊方式,是比較不常見(jiàn)的攻擊方式,而瀏覽器隔離的方案可以完美應(yīng)對(duì)針對(duì)瀏覽器的攻擊:用戶通過(guò)瀏覽器web代理上網(wǎng),瀏覽器代理進(jìn)行頁(yè)面的解析和渲染,把最終畫(huà)面呈現(xiàn)給用戶終端,如果瀏覽器存在漏洞又訪問(wèn)到了攻擊者的惡意頁(yè)面,也只是在web代理中執(zhí)行,不會(huì)影響到用戶的終端。

另外即使不使用瀏覽器隔離方案,水坑攻擊也會(huì)存在大量的攻擊特征,對(duì)于企業(yè)防御工作來(lái)說(shuō),這和防御普通的惡意程序、反連木馬、竊密木馬、挖礦軟件、勒索病毒等的工作內(nèi)容是一致的,這也是防守者和攻擊者視角的不同,防御是以攻擊面做針對(duì)性的策略,而攻擊則是以攻擊點(diǎn)、攻擊向量為切入點(diǎn)。

3.可移動(dòng)媒體設(shè)備

可移動(dòng)媒體的攻擊主要有兩種,一種是物理接觸用戶機(jī)器,PE系統(tǒng)進(jìn)入機(jī)器或者通過(guò)BadUSB攻陷機(jī)器,這種攻擊方式需要攻擊者能夠潛入企業(yè)環(huán)境,通常是比較困難的,也就不再詳細(xì)分析。另一種是欺騙用戶將攻擊者的可移動(dòng)設(shè)備插入自己的電腦,而后通過(guò)自動(dòng)運(yùn)行、自動(dòng)播放等方式完成惡意程序的投遞和執(zhí)行,這種攻擊方式不需要攻擊者本人接觸目標(biāo)機(jī)器,所以相對(duì)而言比較容易完成,以下主要討論這種攻擊方式。

實(shí)現(xiàn)攻擊的方式有很多,舉例如下:

(1)通過(guò)autorun.inf實(shí)現(xiàn)其他可執(zhí)行文件的自動(dòng)運(yùn)行。

(2)通過(guò)自動(dòng)播放(autoplay)的方式實(shí)現(xiàn)惡意程序的執(zhí)行。

(3)在可移動(dòng)設(shè)備中放置可執(zhí)行文件,欺騙用戶點(diǎn)擊,例如:

a.雙重?cái)U(kuò)展名,例如a.pdf.exe,讓受害者誤以為是一個(gè)pdf文件而完成點(diǎn)擊。

b.通過(guò)unicode 202E將文件名進(jìn)行鏡像顯示,欺騙受害者點(diǎn)擊。

(4)將網(wǎng)絡(luò)設(shè)備偽裝成一個(gè)U盤(也可以是充電寶,甚至充電器),實(shí)現(xiàn)流量劫持、鍵盤記錄等功能。

防御策略也有很多,比如:

a.直接通過(guò)組策略禁止使用可移動(dòng)設(shè)備,基于序列號(hào)做白名單放通。

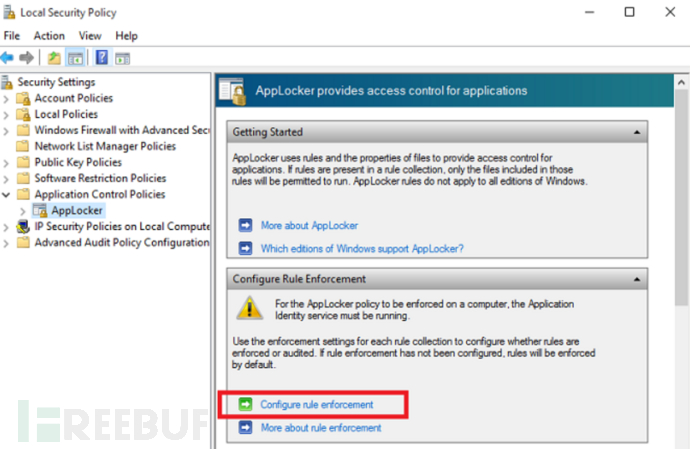

b.域內(nèi)啟用applocker,指定精細(xì)化的控制策略,限制惡意程序的執(zhí)行。

c.使用針對(duì)USB的安全防護(hù)軟件。

……

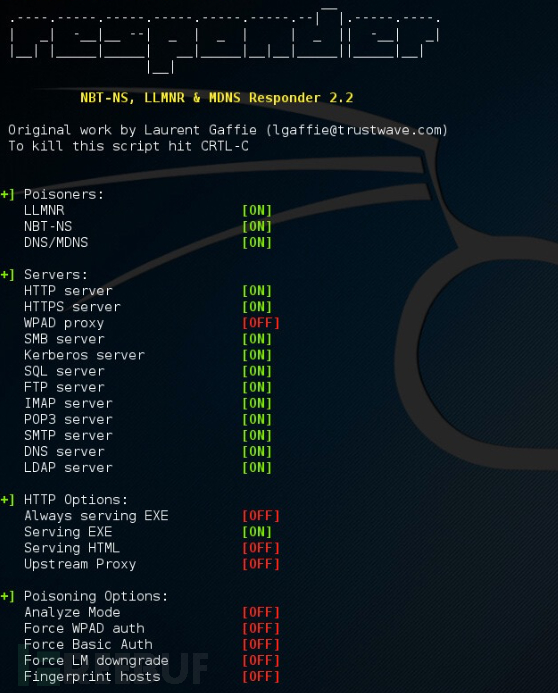

當(dāng)然物理接觸也不局限于使用可移動(dòng)媒體設(shè)備,還有接入企業(yè)wifi后進(jìn)行ARP投毒、DNS欺騙、TLS中間人劫持、LLMNR投毒獲取Net-NTLM Hash進(jìn)行爆破等等方式……

4.互聯(lián)網(wǎng)邊界漏洞

對(duì)于邊界服務(wù)的防護(hù),需要企業(yè)投入大量的人力物力和時(shí)間才能做好,不再詳細(xì)展開(kāi)敘述,以下進(jìn)行簡(jiǎn)單舉例:

a.軟件應(yīng)用打補(bǔ)丁

b.操作系統(tǒng)打補(bǔ)丁

c.部署WAF、下一代防火墻、流量分析等安全設(shè)備

d.運(yùn)營(yíng)安全設(shè)備的策略

e.處理安全設(shè)備的告警

f.針對(duì)0-day漏洞進(jìn)行及時(shí)有效的響應(yīng)

5.供應(yīng)鏈攻擊

6.社工獲取權(quán)限