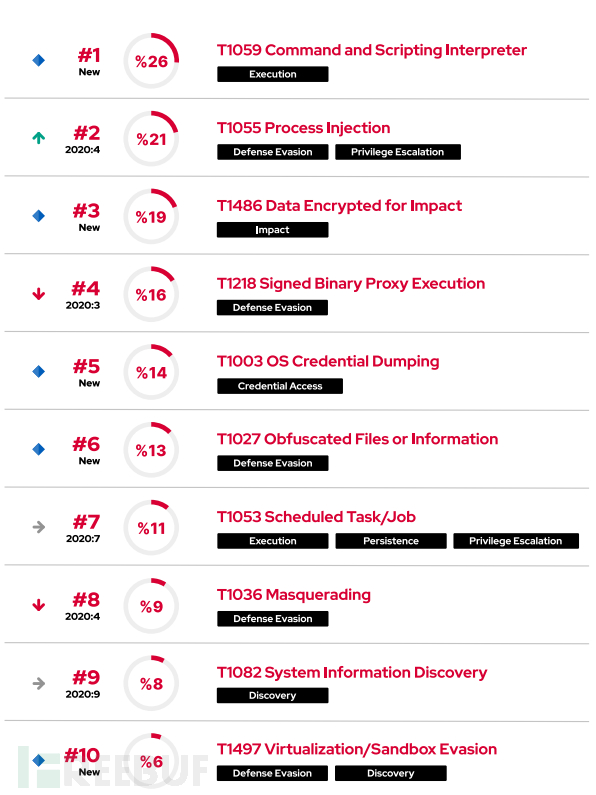

十大常見的ATT&CK戰術及技術

ATT&CK框架是一個網絡安全綜合性知識庫,通過對攻擊生命周期各階段的實際觀察,從而對攻擊者行為進行理解與分類,已成為研究威脅模型和方法的基礎工具。隨著廠商及企業對該框架的廣泛采用,ATT&CK知識庫已公認成為了解攻擊者的行為模型與技術權威。

Picus研究人員從各種來源收集了超過二十萬真實世界威脅樣本,確定了樣本的戰術、技術和程序(TTP),并對每個TTP進行了分類,所有樣本超過180萬種ATT&CK技術。Picus Labs針對此研究發布了Red Report統計報告,包括最常見的十種ATT&CK攻擊技術。此研究發現有助于防御者發現網絡犯罪和攻擊的主流趨勢,并幫助安全團隊提供防御策略,并有效預防、檢測和響應威脅。

一、主要發現

與此前數據相比,今年最顯著的變化是增加了“T1486數據加密影響”技術的使用,該技術首次進入前十名,排名第三。研究表明,所分析的惡意軟件樣本中有五分之一是為加密目標系統中的文件而設計的。這一結果與勒索軟件攻擊的流行趨勢不斷上升一致,據報道勒索軟件攻擊在2020年7月至2021年6月期間增加了1,070%。

研究顯示,每個惡意軟件的平均惡意行為數量有所增加。在前一年的研究中分析的惡意軟件樣本顯示平均有9次惡意行為,但現在惡意行為的平均數量為11次。這一發現與惡意軟件復雜性以及攻擊者的技術能力正在增加的觀點一致。

另一個重要發現是,“T1059命令和腳本解釋器”是最流行的ATT&CK技術,分析的所有惡意軟件樣本中有四分之一使用。由于PowerShell等解釋器是合法的內置實用程序,可以廣泛訪問操作系統的內部結構,因此攻擊者經常濫用它們來執行命令。

十大ATT&CK技術中有五種被歸類在“TA005防御規避”戰術下。分析發現,三分之二的惡意軟件至少展示了一種防御規避技術,這突顯了攻擊者想要躲避安全團隊監視的決心。

- 數據加密更為常見。今年,ATT&CK的TA0040影響戰術中的T1486數據加密影響技術首次進入前十名,排名第三,19%分析的惡意軟件使用了該技術。這也解釋了為何2021年勒索軟件攻擊的大幅增加。

- 惡意軟件越來越復雜。今年惡意軟件平均表現出11次惡意行為(TTP),高于2020年的9次,這突顯了攻擊及其背后攻擊者的復雜性增加。

- 防御規避是最常見的戰術。攻擊者使用的最常見的MITRE ATT&CK戰術是TA0005防御規避,分析發現,三分之二的惡意軟件至少展示了一種規避技術。T1218簽名二進制代理執行、T1027混淆文件或信息、T1497虛擬化/沙盒規避是首次出現在報告前十名的防御規避技術。

- 攻擊者更喜歡濫用內置工具。攻擊者主要使用離地攻擊(LoL)實用程序來執行報告前十名中列出的所有技術,這表明攻擊者更喜歡濫用合法工具,而不是自定義工具。該報告中最流行的技術是T1059命令和腳本解釋器,分析的惡意軟件樣本中有26%使用過了該技術。這種技術涉及濫用內置或常用的命令行界面(CLI)和腳本語言,例如PowerShell、Apple腳本和Unix Shell,作為執行任意命令的手段。

二、研究方法

MITRE ATT&CK是一個基于現實世界觀察的攻擊者戰術、技術和程序(TTP)的開源知識庫。由于ATT&CK系統地定義和組織了TTP,已成為安全團隊之間描述TTP的通用語言。在2021年10月發布的ATT&CK for Enterprise v10版本中,共包含14個戰術(Tactics)和188個技術(Techniques)。

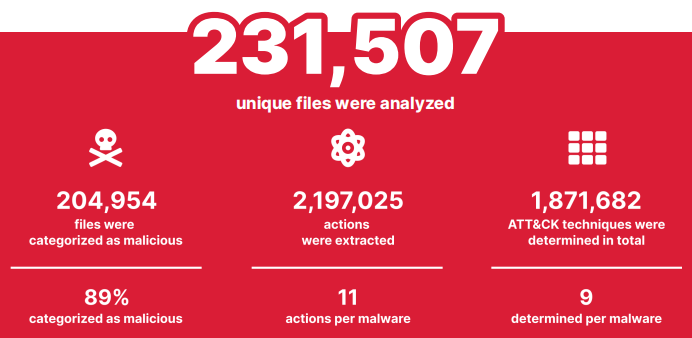

Picus Labs研究人員分析了2020年10月至2021年10月期間的231,507個文件,其中204,954個文件(89%)被歸類為惡意文件,并從這些文件中提取了2,197,025個操作,每個惡意軟件平均有11個惡意操作(TTP)。由于多個操作可能映射到同一技術,2,197,025個動作被映射到1,871,682項MITRE ATT&CK技術,平均每個惡意軟件有9項MITRE ATT&CK技術。

Picus Labs研究人員確定了數據集中的惡意文件使用了哪種技術。然后計算了使用每種技術的惡意軟件的百分比。例如,攻擊者在204,954個惡意文件中的53,582個(26%)中使用了“T1059命令和腳本解釋器”技術。

三、十大ATT&CK技術

1. T1059命令和腳本解釋器

T1059命令和腳本解釋器(Command and Scripting Interpreter)技術屬于TA0002執行(Execution)戰術,有53,582個(26%)惡意軟件樣本使用了該技術。

命令和腳本解釋器是攻擊者用來在目標系統上執行命令、腳本和二進制文件的一種執行技術。因此不出所料,這項技術在報告中排名第一。命令和腳本解釋器是為合法用戶開發的,但攻擊者也經常使用它們來運行他們的代碼、與本地和遠程系統交互以及在攻擊活動期間執行其他軟件。

解釋器(Interpreter)是一種計算機程序,它直接執行用編程或腳本語言編寫的指令,而無需事先編譯。解釋器在程序運行之前不需要編譯過程,它直接一條一條的運行指令,這是攻擊者更喜歡命令和腳本解釋器的原因之一。

這種技術包括命令解釋器和腳本解釋器。命令解釋器(Command Interpreters)根據用戶以交互模式提交的命令或通過程序中存在的命令執行解釋。操作系統具有內置的本機命令解釋器,例如Windows中的Windows Command Shell和PowerShell,以及類Unix系統中的 Unix Shell。顧名思義,命令解釋器也被稱為shell。除了內置的操作系統命令Shell之外,一些編程語言如Python、Perl和Ruby也有命令解釋器。

腳本解釋器(Scripting Interpreter)解釋和執行腳本中出現的命令,而無需編譯。腳本是用腳本語言編寫的一組有序命令,腳本語言是一種解釋性編程語言,無需編譯即可執行腳本。一些著名的腳本語言是Windows中的PowerShell和VBScript、類Unix系統中的Unix Shell、macOS中的AppleScript、JavaScript、JScript、Python、Perl和Lua。命令解釋器也包含在一些腳本語言中,例如PowerShell、Unix shell、Python和Perl。

系統管理員和程序員等合法用戶使用命令解釋器來執行任意任務。他們使用腳本解釋器通過在腳本中自動化來加速操作任務。

雖然命令和腳本解釋器是為合法用戶開發的,但在攻擊活動期間,攻擊者經常使用一個或多個解釋器來執行惡意代碼,并與本地和遠程系統交互。例如,攻擊者使用腳本枚舉正在運行的服務和進程,發現系統和用戶信息,并通過在用戶每次登錄時執行惡意負載來在受害者計算機中持久化。

此外,Windows系統中的PowerShell和VBScript、類Unix系統中的Unix shell、macOS中的AppleScript等一些腳本語言可以通過API直接與操作系統交互,因此攻擊者可以使用它們來繞過薄弱的進程監控機制。它們是操作系統中的內置工具,因此使用它們比使用自定義工具更隱蔽。

T1059命令和腳本解釋器技術有八個子技術(Sub-Techniques),分別為:T1059.001 PowerShell、T1059.002 AppleScript、T1059.003 Windows Command Shell、T1059.004 Unix Shell、T1059.005 Visual Basic、T1059.006 Python、T1059.007 JavaScript和T1059.008網絡設備CLI。

2. T1055進程注入

T1055進程注入(Process Injection)技術屬于TA0004權限提升(Privilege Escalation)和TA0005防御規避(Defense Evasion)戰術,有43,639個(21%)惡意軟件樣本使用了該技術。

攻擊者總是試圖在其高級網絡攻擊中實現更高水平的隱蔽、持久性和特權。作為可以提供這些功能的機制,進程注入仍然位于報告列表頂部也就不足為奇了。

通過列出正在運行的進程并過濾掉作為操作系統或已安裝軟件的合法進程,可以輕松檢測惡意軟件進程。如果惡意軟件可以將其惡意代碼封裝在合法進程中,將隱藏在受感染的系統中。進程注入是一種古老但有效的技術,包括在另一個進程的地址空間內運行任意代碼。因此,該技術可以訪問目標進程的內存、系統和網絡資源。

進程注入為攻擊者提供了三個顯著好處:

- 在合法進程下執行代碼可能會逃避安全控制,列入白名單的合法進程會偽裝惡意代碼以逃避檢測。

- 由于惡意代碼是在合法進程的內存空間內執行的,也可能逃避磁盤取證。

- 如果目標進程具有提升的權限,則此技術將啟用權限提升。例如,如果目標進程可以訪問網絡資源,則惡意代碼可以通過互聯網以及與同一網絡上的其他計算機進行合法通信。

安全控制可以快速檢測自定義進程。因此,威脅行為者使用常見的Windows進程,例如explorer.exe、svchost.exe、dllhost.exe、services.exe、cvtres.exe、msbuild.exe、RegAsm.exe、RegSvcs.exe、rundll32.exe、arp.exe 、PowerShell.exe、vbc.exe、csc.exe、AppLaunch.exe和cmd.exe等內置本機Windows進程,以及iexplore.exe、ieuser.exe、opera.exe、chrome.exe、firefox.exe、outlook.exe、msinm.exe等通用軟件進程。

T1055進程注入有十一個子技術,分別為:T1055.001 DDL注入、T1055.002便攜式可執行(PE)注入、T1055.003線程執行劫持注入、T1055.004異步過程調用(APC)注入、T1055.005線程本地存儲(TLS)注入、T1055.008 Ptrace系統調用注入、T1055.009 Proc內存注入、T1055.011額外窗口內存(EWM)注入、T1055.012 Process Hollowing、T1055.013 Process Doppelgänging以及T1055.014 VDSO劫持。

3. T1486數據加密影響

T1486數據加密影響(Data Encrypted for Impact)技術屬于TA0040影響(Impact)戰術,有37,987個(19%)惡意軟件樣本使用了該技術。

攻擊者加密目標系統上的數據,以防止訪問系統和網絡資源。這些攻擊可能以利潤為導向,如勒索軟件攻擊,或者純粹是破壞性的。正如無數勒索軟件攻擊所表明的那樣,當數據被加密時,組織的運營能力會受到顯著影響。由于2021年勒索軟件攻擊的數量和影響不斷增加,該技術迅速進入十大ATT&CK技術的第三名。

在最近的勒索軟件樣本中,攻擊者使用多種加密算法來最大化加密性能和安全性。此外,這種方法在加密時不需要連接互聯網,只有在解密時需要連接互聯網。

在這種混合加密方法中,勒索軟件使用對稱(密鑰)加密算法對文件進行加密,然后使用非對稱(公鑰)加密算法對對稱加密中使用的密鑰進行加密。

對稱加密算法(也稱為密鑰加密)使用相同的密鑰來加密和解密數據。AES、DES、3DES、Salsa20、ChaCha20和Blowfish是一些流行的對稱加密算法。由于對稱加密比非對稱加密快得多,因此它最適合大量數據的批量加密。因此對稱加密非常適合在勒索軟件要求的短時間內加密數千個文件。此外,對稱算法通常提供較小的文件大小,從而實現更快的傳輸和更少的存儲空間。

盡管對稱加密具有強大的性能和高效率,但它有兩個主要限制。第一個限制是密鑰分配問題。對稱加密主要基于加密密鑰必須保密的要求。然而,安全地分發密鑰具有挑戰性。對于勒索軟件,此限制表現為將密鑰保存在受害機器中。研究人員可以找到密鑰,并且由于它沒有加密,因此可以創建一個使用密鑰解密文件的工具。

第二個限制是密鑰管理問題。由于每對發送方和接收方都需要一個唯一的密鑰,因此所需的密鑰數量隨著用戶的增長而增加。對于勒索軟件,勒索軟件操作者必須為每臺受害機器創建不同的密鑰,并將所有密鑰保密。否則,如果所有機器都使用相同的密鑰,如果在其中一臺機器上泄露了密鑰,則可以使用泄露的密鑰解密勒索軟件加密的所有文件。

非對稱加密(也稱為公鑰加密)解決了密鑰分發和密鑰管理問題。非對稱加密算法使用兩種不同的密鑰:私鑰和公鑰。發送方可以使用接收方的公鑰對消息進行加密,但該加密消息只能使用接收方的私鑰解密。私鑰必須對其所有者保持私有,而公鑰可以通過目錄公開訪問。因此,勒索軟件操作者可以為每臺受害機器創建不同的公鑰,并讓這些公鑰在受害機器上可訪問。即使有人找到了公鑰,如果沒有勒索軟件運營商的私鑰,他們也無法解密文件。

非對稱加密的主要缺點是它比對稱加密慢得多。這是由于非對稱加密的數學復雜性,需要更多的計算能力。

勒索軟件開發人員將對稱加密和非對稱加密(一種混合加密方法)結合起來,以消除這兩種技術的缺點。他們使用對稱密鑰算法對受害系統中的文件進行批量加密,并使用非對稱密鑰算法對對稱算法使用的秘密密鑰進行加密。因此,勒索軟件開發人員利用對稱算法的加密性能,同時利用非對稱算法的強大安全性。

勒索軟件主要使用Windows API來利用對稱和非對稱算法,例如DES、AES、RSA 和RC4加密。例如,Nefilim濫用Microsoft的Enhanced Cryptographic Provider來導入加密密鑰,并使用API函數對數據進行加密。勒索軟件通常會查詢每臺主機的唯一信息,以生成主機的唯一標識符,用于加密/解密過程,例如加密機GUID和卷信息(磁盤卷名和序列號)。

4. T1218簽名二進制代理執行

T1218簽名二進制代理執行(Signed Binary Proxy Execution)技術屬于TA0005防御規避(Defense Evasion)戰術,有32,133個(16%)惡意軟件樣本使用了該技術。

簽名二進制文件,即使用可信數字證書簽名的二進制文件,可以在受數字簽名驗證和應用程序控制保護的Windows操作系統上執行。然而,攻擊者經常濫用這些合法的二進制文件來逃避安全控制。這些二進制文件也稱為離地攻擊二進制文件(LOLBins)。

簽名二進制代理執行是指通過使用另一個用可信數字證書簽名的可執行文件來執行命令或可執行文件的過程。攻擊者利用簽名可執行文件的信任來逃避防御機制。

T1218簽名二進制代理執行有十三個子技術,分別為:T1218.001 CHM文件、T1218.002控制面板、T1218.003 CMSTP、T1218.004 Installutil.、T1218.005 Mshta、T1218.007 Msiexec、T1218.008 Odbcconf、T1218.009 Regsvcs/Regasm、T1218.011 Rundll32、T1218.012 Verclsid、T1218.013 Mavinject、T1218.014 MMC。

5. T1003操作系統憑證轉儲

T1003操作系統憑證轉儲(OS Credential Dumping)技術屬于TA0006憑證訪問(Credential Access)戰術,有29,355個(14%)惡意軟件樣本使用了該技術。

一旦攻擊者建立了對系統的初始訪問權限,他們的主要目標之一就是找到訪問環境中其他資源和系統的憑據。作為獲取賬戶登錄和密碼信息的機制,憑據轉儲是十大最常用的MITRE ATT&CK技術的第五名。

在使用提升的權限危害系統后,攻擊者會嘗試轉儲盡可能多的憑據。MITRE ATT&CK框架的憑證轉儲技術使攻擊者能夠從操作系統和軟件中獲取賬戶登錄和密碼信息。這些憑據可以授予更高級別的訪問權限,例如特權域賬戶,或者相同的憑據可以用于其他資產。攻擊者使用此技術收集的憑據來:

- 訪問受限信息和關鍵資產;

- 通過使用相同憑據危害其他系統,在網絡中執行橫向移動;

- 創建新賬戶、執行操作和刪除賬戶以清除跟蹤;

- 分析密碼模式和密碼策略以顯示其他憑據。

T1003操作系統憑證轉儲有八個子技術,分別為:T1003.001 LSASS內存、T1003.002安全賬號管理器、T1003.003 NTDS、T1003.004 LSA密碼、T1003.005緩存域憑據、T1003.006 DCSync、T1003.007 Proc文件系統、T1003.008 /etc/passwd和/etc/shadow。

6. T1027混淆文件或信息

T1027混淆文件或信息(Obfuscated Files or Information)技術屬于TA0005防御規避(Defense Evasion)戰術,有26,989個(13%)惡意軟件樣本使用了該技術。

攻擊者通過加密、編碼、壓縮或以其他方式在系統上或傳輸中隱藏可執行文件或文件的內容,從而混淆可執行文件或文件的內容。這是一種常見的攻擊行為,可用于繞過多個平臺和網絡的防御。該技術在去年沒有進入前十,但今年排名第六。

攻擊者混淆惡意文件、代碼、命令、配置和其他信息,以避免被安全控制檢測到。最常見的混淆方法有:

- 改變數據形式:這種方法包括轉換數據以避免檢測的機制,例如壓縮、打包和歸檔。其中一些機制需要用戶交互才能將數據恢復為原始形式,例如提交密碼以打開受密碼保護的文件。

- 更改數據大小:此方法包括諸如二進制填充之類的機制,可在不影響其功能和行為的情況下增加惡意文件的大小。其目的是避開未配置為掃描大于特定大小的文件的安全工具。

- 隱藏惡意數據:這些機制將惡意數據隱藏在看似良性的文件中。在隱藏到文件中之前,可以拆分數據以降低其檢測率。信息隱寫和HTML走私是這種方法的一些例子。

- 混淆或刪除指標:此方法包括用于從惡意文件中混淆或刪除危害指標以避免檢測的機制。文件簽名、環境變量、字符、部分名稱和其他平臺/語言/應用程序特定語義是一些指標。

- 攻擊者通過混淆/刪除以繞過基于簽名的檢測。

T1027混淆文件或信息有六個子技術,分別為:T1027.001二進制填充、T1027.002軟件打包、T1027.003信息隱寫、T1027.004交付后編譯、T1027.005從工具中移除指標、T1027.006 HTML走私。

7. T1053計劃任務

T1053計劃任務(Scheduled Task/Job)技術屬于TA0002執行(Execution)、TA0003持續性(Persistence)和TA0004權限提升(Privilege Escalation)戰術,有21,367個(11%)惡意軟件樣本使用了該技術。

計劃任務是指在未來的特定時間、定期(如每周一的凌晨1:00)或在定義的事件發生時(如用戶登錄系統)執行的命令、程序或腳本。合法用戶(如系統管理員)使用計劃任務自動創建和運行操作任務。

攻擊者還使用操作系統的任務調度實用程序按定義的時間表或在系統啟動時執行惡意負載,以實現持久性。研究發現,計劃任務是攻擊者在其惡意軟件中使用的第七大ATT&CK技術。

操作系統和平臺提供的一些實用程序,可以按照定義的時間表自動執行程序或腳本,例如微軟Windows的schtasks.exe和at.exe、Linux的at、類Unix操作系統的cron、macOS的launchd、systemd timers、以及Kubernetes的cronjobs。

T1053計劃任務有七個子技術,分別為:T1053.001 at(Linux)、T1053.002 at(Windows)、T1053.003 cron、T1053.004 Launchd、T1053.005計劃任務、T1053.006 Systemd Timers、T1053.007容器編排。

8. T1036偽裝

T1036偽裝(Masquerading)技術屬于TA0005防御規避(Defense Evasion)戰術,有18,702個(9%)惡意軟件樣本使用了該技術。

作為一種防御規避技術,攻擊者將其惡意軟件的特征更改為合法和可信的。代碼簽名、惡意軟件文件的名稱和位置、任務和服務的名稱都是這些功能的示例。偽裝后,攻擊者的惡意軟件文件對用戶和安全來說都是合法的。用于防御逃避的偽裝對象可以分為四類:

- 擴展名:T1036.002從右到左覆蓋、T1036.006文件名后的空格以及T1036.007雙文件擴展名涉及欺騙用戶或應用程序打開一個看起來像良性文件類型的文件,因為它明顯的擴展名,但其實是惡意軟件。用戶看到的擴展名實際上并不反映文件真實的擴展名。

- 名稱:攻擊者可能會將惡意文件名更改為合法且受信任的應用程序的名稱,例如flash_en.exe(T1036.005匹配合法名稱或位置)。但是,攻擊者也會在使用合法系統實用程序之前更改其名稱,因為某些安全工具會監控這些內置系統實用程序以檢測其可疑使用情況(T1036.003重命名系統實用程序)。除了文件名之外,攻擊者還會用合法的任務或服務的名稱來偽裝任務或服務的名稱,使其看起來是良性的并避免檢測(T1036.004偽裝任務或服務)。

- 位置:攻擊者可能會將惡意文件放置在C:\Windows\System32等受信任目錄中以逃避防御。他們還可能創建類似于已知軟件使用的目錄,例如C:\Intel\。有時,攻擊者會偽裝惡意軟件的整個路徑,包括目錄和文件名,例如C:\NVIDIA\NvDaemon.exe。這些方法歸類在T1036.005匹配合法名稱或位置。

- 簽名:攻擊者復制有效和簽名程序的元數據和代碼簽名信息,并在其惡意軟件中使用這些信息來逃避防御(T1036.001無效代碼簽名)。

T1036偽裝有七個子技術,分別為:T1036.001無效代碼簽名、T1036.002從右到左覆蓋、T1036.003重命名系統實用程序、T1036.004偽裝任務或服務、T1036.005匹配合法名稱或位置、T1036.006文件名后的空格、T1036.007雙文件擴展名。

9. T1082系統信息發現

T1082系統信息發現(System Information Discovery)技術屬于TA0007發現(Discovery)戰術,有17,024個(8%)惡意軟件樣本使用了該技術。

當攻擊者獲得對系統的初始訪問權限時,他們會觀察環境并獲得有關系統的知識,然后攻擊者使用收集到的系統信息來確定如何在后續行為中采取行動。

在對系統進行初始訪問后,攻擊者需要收集有關系統的信息,來決定如何繼續攻擊。攻擊者通常會收集的信息包括:主機/用戶信息,如主機名、用戶名、域名、注冊所有者、注冊組織、正常運行時間等;操作系統信息,如操作系統名稱、操作系統版本、系統區域設置、鍵盤布局、修補程序等;硬件信息,如CPU架構、處理器、總物理內存、網卡、IP地址、CPUID/ProcessorID、卷序列號、磁盤大小、屏幕分辨率等。

攻擊者經常使用內置的操作系統實用程序來發現系統信息,包括系統信息、系統設置和IaaS API調用。Systeminfo是一個Windows實用程序,可顯示有關計算機及其操作系統的詳細配置信息。Systemsetup是一個macOS命令,它使用戶能夠收集和配置通常在系統首選項應用程序中配置的特定每臺機器設置。攻擊者使用API來獲取有關云基礎設施即服務(IaaS)提供商,例如Amazon Web Services(AWS)、Microsoft Azure和Google Cloud Platform(GCP)中實例的信息。

10. T1497虛擬化/沙箱規避

T1497虛擬化/沙箱規避(Virtualization/Sandbox Evasion)技術屬于TA0005防御規避(Defense Evasion)和TA0007發現(Discovery)戰術,有12,810個(6%)惡意軟件樣本使用了該技術。

攻擊者可能會向其惡意軟件添加系統和用戶信息發現功能,以檢測和避免虛擬化和分析環境,例如惡意軟件分析沙箱。如果惡意軟件檢測到虛擬機或沙箱環境,就會脫離受害者或不執行惡意功能,例如下載額外負載。

惡意軟件分析人員經常評估隔離環境中的未知代碼,例如虛擬機(VM)或沙箱。同樣,安全產品通常使用這些環境在允許惡意軟件進入組織網絡之前執行潛在惡意代碼以進行動態惡意軟件分析。作為惡意軟件分析的結果,確定了惡意軟件及其IOC(危害指標)使用的TTP(戰術、技術和程序)。TTP和IOC用于檢測惡意軟件。

當然,惡意軟件開發人員不希望在孤立的環境中分析他們的惡意軟件,因此他們設計代碼來檢測虛擬機和沙箱環境,并避免在這些孤立的環境中運行時表現出惡意行為。例如,如果檢測到沙箱環境,Agent Tesla遠程訪問木馬(RAT)就會關閉。

攻擊者使用各種方法來逃避虛擬機和沙箱環境,這些方法被稱為Anti-Sandbox或Anti-VM方法。通常,這些方法涉及搜索這些環境的典型特征。這些特征可能是受害系統的某些屬性或對象,例如VM供應商的特定MAC地址,以及系統中普通用戶創建的通用工件的缺失,例如空的瀏覽器歷史記錄。

T1497虛擬化/沙箱規避有三個子技術,分別為:T1497.001系統檢查、T1497.002用戶活動檢查、T1497.003時間規避。