如何利用網(wǎng)絡(luò)搭建“零信任”?4個(gè)竅門幫你搞定

簡(jiǎn)而言之,零信任度要求驗(yàn)證每個(gè)試圖訪問網(wǎng)絡(luò)的用戶和設(shè)備,并執(zhí)行嚴(yán)格的訪問控制和身份管理機(jī)制,以限制授權(quán)用戶僅訪問完成工作所需的那部分資源。

零信任是一種架構(gòu),因此市面上有許多潛在的解決方案,不過本文介紹的是適用于網(wǎng)絡(luò)領(lǐng)域的解決方案。

最低權(quán)限

零信任的一個(gè)廣泛原則是最低權(quán)限,即授予個(gè)人訪問數(shù)量剛好的資源以執(zhí)行工作的權(quán)限,數(shù)量不多也不少。做到這一點(diǎn)的一種方法是網(wǎng)絡(luò)分段,它基于身份驗(yàn)證、信任、用戶角色和拓?fù)浣Y(jié)構(gòu),將網(wǎng)絡(luò)分解成不連接的部分。如果實(shí)施得當(dāng),網(wǎng)絡(luò)分段可以隔離某個(gè)網(wǎng)段上的主機(jī),并最大程度地減少橫向或東西向通信,從而在主機(jī)受到損害時(shí)限制附帶損害的“影響范圍”。由于主機(jī)和應(yīng)用程序只能訪問它們有權(quán)訪問的有限資源,因此網(wǎng)絡(luò)分段可以防止攻擊者趁機(jī)進(jìn)入網(wǎng)絡(luò)的其余部分。

可以根據(jù)上下文將訪問權(quán)限授予實(shí)體,允許實(shí)體訪問資源:上下文是指?jìng)€(gè)人是誰(shuí)?使用什么設(shè)備訪問網(wǎng)絡(luò)?設(shè)備所在位置?如何聯(lián)系以及為何需要訪問等。

還有執(zhí)行網(wǎng)絡(luò)分段的其他方法。最古老的方法之一是物理隔離,即針對(duì)不同的安全級(jí)別搭建物理上分離的網(wǎng)絡(luò),這些網(wǎng)絡(luò)有各自的專用服務(wù)器、電纜和網(wǎng)絡(luò)設(shè)備。雖然這是一種久經(jīng)考驗(yàn)的方法,但針對(duì)每個(gè)用戶的信任級(jí)別和角色構(gòu)建完全獨(dú)立的環(huán)境可能非常費(fèi)錢。

第二層分段

另一種方法是第二層分段,即最終用戶及其設(shè)備通過設(shè)備和訪問交換機(jī)之間的內(nèi)聯(lián)安全過濾機(jī)制來(lái)加以隔離。但是在每個(gè)用戶和交換機(jī)之間安裝防火墻可能非常燒錢。另一種方法是基于端口的網(wǎng)絡(luò)訪問控制,該方法基于身份驗(yàn)證或請(qǐng)求方證書授予訪問權(quán)限,并將每個(gè)節(jié)點(diǎn)分配給第三層虛擬局域網(wǎng)(VLAN)。

這些類型的方法常常通過802.1x標(biāo)準(zhǔn)和可擴(kuò)展身份驗(yàn)證協(xié)議在有線和無(wú)線訪問網(wǎng)絡(luò)上使用。然而,企業(yè)可能沒有充分利用供應(yīng)商的全套最終用戶角色、身份驗(yàn)證登錄信息、設(shè)備配置文件和高級(jí)流量過濾,根據(jù)用戶的可信度級(jí)別對(duì)用戶進(jìn)行細(xì)分。如果需要,用戶可以提高安全性。

第三層分段

創(chuàng)建應(yīng)用程序隔離區(qū)的一種常用方法是,將訪問電纜和端口分隔成第三層子網(wǎng)(VLAN),并執(zhí)行內(nèi)聯(lián)過濾機(jī)制。過濾機(jī)制可以由路由器之類的網(wǎng)絡(luò)設(shè)備來(lái)執(zhí)行,也可以由對(duì)用戶身份和角色有所感知的狀態(tài)性防火墻或代理服務(wù)器來(lái)執(zhí)行。一個(gè)典型的例子是標(biāo)準(zhǔn)的三層Web應(yīng)用程序架構(gòu),其中Web服務(wù)器、應(yīng)用程序服務(wù)器和數(shù)據(jù)庫(kù)服務(wù)器都在單獨(dú)的子網(wǎng)中。

采取相似思路的是網(wǎng)絡(luò)切片,這是一種軟件定義網(wǎng)絡(luò)方法,即網(wǎng)絡(luò)在邏輯上分為多個(gè)切片,類似虛擬路由和轉(zhuǎn)發(fā)上下文。

這方面的一種現(xiàn)代方法是,為每臺(tái)服務(wù)器分配其自己的IPv4子網(wǎng)或IPv6/64前綴,并讓它向網(wǎng)絡(luò)路由器通告其子網(wǎng)。該服務(wù)器子網(wǎng)內(nèi)的所有流量都是該服務(wù)器內(nèi)的本地流量,其他滲入的流量根本不會(huì)在該主機(jī)內(nèi)的這個(gè)虛擬網(wǎng)絡(luò)上傳輸。

將流量封裝在IP網(wǎng)絡(luò)上面運(yùn)行的覆蓋隧道中同樣可以起到分隔網(wǎng)段的效果,這可以通過多種方式來(lái)完成,包括虛擬可擴(kuò)展LAN、使用通用路由封裝的網(wǎng)絡(luò)虛擬化、通用網(wǎng)絡(luò)虛擬化封裝、無(wú)狀態(tài)傳輸隧道和TCP分段卸載。

數(shù)據(jù)包標(biāo)記(使用內(nèi)部標(biāo)識(shí)符標(biāo)記數(shù)據(jù)包)可用于在接口之間建立信任關(guān)系,因而根據(jù)最終用戶設(shè)備的身份和授權(quán)來(lái)隔離來(lái)自這些設(shè)備的數(shù)據(jù)包。可以用眾多協(xié)議來(lái)標(biāo)記,包括MPLS、802.1ad Q-in-Q、802.1AE MACsec和Cisco TrustSec。分段路由是一種現(xiàn)代的方法,在IPv6數(shù)據(jù)包中使用特殊的路由報(bào)頭來(lái)控制MPLS或IPv6網(wǎng)絡(luò)上的通信路徑。

NIST的建議

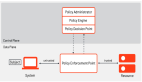

美國(guó)國(guó)家標(biāo)準(zhǔn)技術(shù)研究所(NIST)列舉了零信任架構(gòu)的邏輯組件,并提供了一些部署樣式的定義。這包括基于策略決策點(diǎn)和策略執(zhí)行點(diǎn)來(lái)驗(yàn)證和認(rèn)證用戶。這類似云安全聯(lián)盟最初對(duì)于軟件定義邊界(SDP)的設(shè)想。

該方法需要用到SDP控制器,該控制器負(fù)責(zé)驗(yàn)證用戶的身份,然后通知SDP網(wǎng)關(guān)根據(jù)用戶的角色和授權(quán)允許訪問特定的應(yīng)用程序。這個(gè)過程可能使用老式的用戶名和密碼或新式的多因子驗(yàn)證(MFA)方法,新方法結(jié)合使用一次性密碼、軟件令牌、硬令牌、移動(dòng)應(yīng)用程序或文本消息。另一種方法名為單數(shù)據(jù)包授權(quán)或端口碰撞,使用客戶端瀏覽器或應(yīng)用程序?qū)⒁唤M數(shù)據(jù)包發(fā)送到SDP控制器,SDP控制器負(fù)責(zé)識(shí)別用戶及其設(shè)備。

市面上有眾多的微分段、主機(jī)隔離和零信任網(wǎng)絡(luò)方法。一些實(shí)施在網(wǎng)絡(luò)設(shè)備中、服務(wù)器本身中、身份訪問控制系統(tǒng)中或者中間設(shè)備(比如代理服務(wù)器和防火墻)中。零信任方法種類繁多,可以實(shí)施在主機(jī)操作系統(tǒng)中、軟件容器虛擬網(wǎng)絡(luò)中、虛擬機(jī)管理程序中或者擁有SDP或IAP的虛擬云基礎(chǔ)架構(gòu)中。

許多零信任方法還涉及最終用戶節(jié)點(diǎn)上的軟件代理以及X.509證書、相互TLS(mTLS)、單數(shù)據(jù)包身份驗(yàn)證(SPA)和MFA。并非所有這些方法都可以由網(wǎng)絡(luò)管理員、服務(wù)器管理員或安全管理員完全自行實(shí)施。為了實(shí)現(xiàn)穩(wěn)健的零信任網(wǎng)絡(luò)架構(gòu),可以通過與跨部門的IT團(tuán)隊(duì)合作來(lái)實(shí)施這些技術(shù)。