零信任網絡分段如何防止網絡入侵在整個企業蔓延

就網絡安全而言,我們現在正處于“遏制/控制”的時代。

“預防”和“檢測”的時代——當時的重點是將攻擊者拒之門外,或是在他們成功入侵后迅速找到他們——已經結束了!但這并不是說企業應該停止他們的預防和檢測策略;只是最好是采取“三管齊下”的安全措施,其中也包括遏制措施。

網絡安全公司Illumio的首席產品官Mario Espinoza指出,如今的黑客入侵是不可避免的,但當攻擊者可以自由訪問關鍵的基礎設施、數據和資產時,它們的破壞性最大。

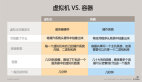

向“遏制”時代的演進,意味著通過主動阻止漏洞的擴散來最大限度地降低漏洞帶來的影響。這就是零信任分段的概念,在零信任模型中,分段是降低風險的關鍵因素。通過身份分段,可以抑制大部分入侵的橫向移動。企業需要將用戶帳戶(員工、承包商、遠程工作人員,甚至特權用戶)和端點都分為微分段。所有數據源和計算服務都被視為資源:筆記本電腦、臺式機、物理服務器、虛擬機等實體,都被視為資源。所有這些端點都與用戶(人員賬戶或服務賬戶)相關聯。

Espinoza解釋稱,“造成最大損害的往往并非初始漏洞,而是攻擊者可以在不被發現的情況下在整個企業中橫向移動,從而導致業務中斷和數據泄露。零信任分段就是解決這一問題的有效方案。”

混合工作,更大的攻擊面

混合工作模式呈現出一種獨特的困境:它們幫助企業更加相聯的同時,也加劇了受到傷害的可能性。它們擴大了攻擊面,從而為黑客提供了可乘之機。

例如,僅在過去兩年——在疫情大流行期間,人們爭相采用混合工作模式——76%的企業遭受過勒索軟件攻擊。

而且,對企業來說,針對混合工作環境的攻擊往往更昂貴:它們的成本大約比全球平均水平高出60萬美元。但是,盡管企業報告稱,近一半的遠程員工必須使用VPN,但66%的企業表示,他們在VPN上的用戶與在辦公室的用戶具有相同的可見性。

ESG首席分析師Dave Gruber表示,“勒索軟件和其他網絡攻擊通常涉及攻擊鏈中某個位置的終端用戶設備,然后橫向移動至其他更高價值的資產。”

但是,預防、檢測和響應機制在阻止快速移動的攻擊方面可能還不夠。網絡犯罪分子仍在繼續尋找進入的方法,并迅速橫向移動。Gruber表示,跨終端設備的零信任分段等遏制策略可以主動阻止勒索軟件和其他快速移動攻擊擴散到關鍵基礎設施和資產,從而降低風險。

零信任分段:增強的功能

零信任分段隔離了跨云、數據中心和端點的工作負載和設備。

Illumio和Bishop Fox模擬的一系列網絡攻擊發現,零信任分段可以在10分鐘內終止攻擊——比單一的端點檢測和響應(EDR)快了近4倍。利用零信任分段的企業擁有高效攻擊響應流程的可能性是其他企業的2.7倍,每年可以節省2010萬美元的停機成本。

Espinoza指出,EDR工具必須檢測到漏洞才有效;而由于企業正處于網絡攻防的“貓鼠游戲”中,它們必須不斷提高這種檢測能力,以保持領先地位。這就是為什么對企業來說,不僅要努力預防和發現漏洞,還要建立抵御網絡攻擊的能力。只有這樣,一個小的漏洞才不至于中斷業務運營或影響關鍵數據。

小漏洞不再是大災難

Espinoza稱,毫無疑問,企業在不斷創新,但黑客也同樣在加速演進,開發更復雜的攻擊模式。而且,大多數網絡攻擊都是“機會主義的”。

Espinoza解釋稱,“雖然組織機構必須在100%的時間內都是正確的,以防止入侵,但攻擊者只需要一次‘幸運’的嘗試就可以滲透到網絡中。隨著攻擊面比以往任何時候都更廣,入侵變得越來越頻繁和嚴重也就不足為奇了。”

為此,企業必須轉變思維方式,必須了解自己環境中的工作負載、設備和應用程序,以及如何通信,以確定最大的漏洞。這使企業能夠全面了解其網絡風險,并優先考慮將產生最大影響的安全方法。

Espinoza稱,“如今,越來越多的企業領導者已經認清網絡入侵不可避免的現實,盡管有強大的預防、檢測和響應工具很重要,但這些措施遠遠不足以阻止網絡中橫向移動且不被發現的攻擊者。”

零信任分段優先考慮薄弱環節

零信任分段工具使用分段來防止惡意行為者在初始入侵后深入到企業的網絡中。如此一來,安全團隊就可以大大增加“首個被入侵的筆記本電腦也是最后一個”的可能性。

提供終端之間以及網絡其他部分如何通信的可見性,使安全團隊能夠看到風險,優先保護最脆弱的區域,并更快地對事件做出反應。這意味著企業可以在混合工作時建立抵御網絡威脅的能力,這樣一來,一個小的漏洞就不至于蔓延成一場大災難。

不過,Espinoza強調稱,安全歸根結底是一項需要通力合作的工作。員工必須了解自己的角色,了解社交工程攻擊和網絡釣魚郵件,匯報可疑活動,安裝最新的更新和補丁程序。安全不是可有可無的考慮事項,而必須是C級領導者的優先事項。