知道創宇金融行業攻防演練解決方案重磅發布

10月30日,“AFSS-亞太金融安全峰會”在京召開,知道創宇在本次大會上首次正式發布了金融行業攻防演練解決方案。

知道創宇解決方案總監張亮在會上分享金融行業攻防演練解決方案及實踐

Part 01 攻防演練:低烈度、受控的網絡戰

“國家級網絡安全攻防演練”(以下簡稱“攻防演練”)采用“攻防實戰演習”的方式,組織國內安全攻防專家作為攻擊方,國有重要骨干企業和中管金融企業作為防守方,攻擊方通過在防守方真實信息系統上模擬黑客進行網絡攻擊和滲透入侵的方式,全方位檢驗防守方的網絡安全管理、技術防護、應急響應能力,是一種低烈度、受控的網絡戰。

Part 02 攻防演練各階段中存在的安全風險

信息收集階段:信息泄露被利用

安全風險:暴露面太廣,可能存在的幽靈資產信息、泄露到互聯網的信息被攻擊隊伍利用。

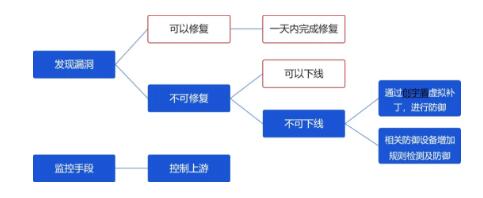

漏洞挖掘階段:己方漏洞了解不足

安全風險:對己方安全漏洞的情況了解不足。

漏洞利用階段:漏洞利用的可能性未知

安全風險:防守方對安全漏洞潛在被利用的可能性未知。

滲透入侵階段:局部失利

安全風險:防守是面,滲透入侵是點,局部戰場的失利威脅全局。

Part 03 創宇方案:縮小信息差、轉變防守面、提升專業度

網絡安全攻防演練的本質在于:

▶ “信息差” 導致攻守雙方地位的不對等

▶ “防守面” 造成攻守雙方力量的不對等

▶ “專業度” 影響了攻守雙方成本的不對等

因此,知道創宇攻防演練解決方案以縮小信息差、轉變防守面、提升專業度為目標,以獲取最終勝利。

具體思路如下:

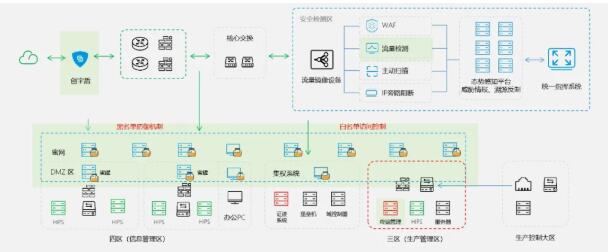

戰前準備:構建縱深防御體系

構建多重交叉式防御體系,選擇真正實戰有效的能力,并不斷優化,提高檢出率和增強互補性,最終達到整體的安全防護保障。

備戰階段

01 資產及風險梳理(縮小信息差)

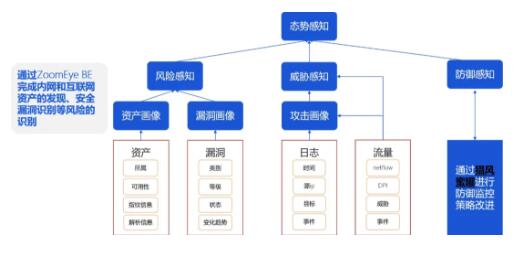

知道創宇ZoomEye BE網絡空間資產安全管理系統(👈點擊查看更多,下同)可結合實際環境,協助用戶梳理企業資產,并將資產信息錄入管理平臺,進行統一管理。同時,根據用戶實際資產情況,識別并記錄企業資產特有指紋,使指紋信息與企業業務場景緊密貼合,更好的記錄資產信息,豐富資產畫像。

02 構建互聯網統一防護體系(轉變防守面)

“防守利器” Web應用安全攻擊統一云防護平臺——創宇盾,具有軍工級防護能力,異構兼容、隨需隨用。60s急速接入,可隱藏源站IP,進行全球攻擊行為快速識別及攔截。獨創虛擬補丁技術,4小時內完成0day漏洞防御,安全運營服務團隊7×24小時實時響應。

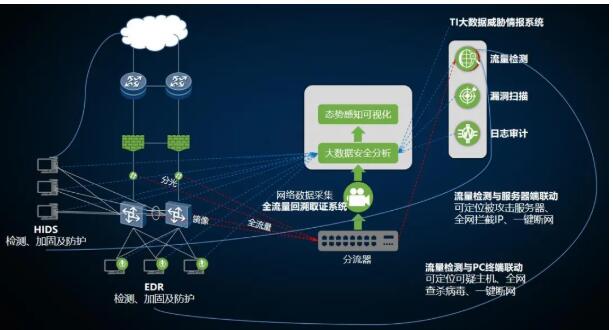

03 加強流量未知威脅分析能力(轉變防守面)

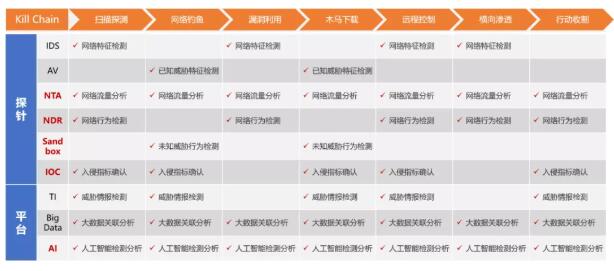

創宇云圖具備多維度流量未知威脅檢測能力,實時分析網絡全流量,結合網絡行為分析技術及威脅情報數據,深度檢測所有可疑活動,分析文件行為,識別出未知威脅,構建針對攻擊鏈的交叉檢測、交叉驗證體系。

04 聯防聯控(轉變防守面)

構建主機持續、動態的自身安全監控能力,加強快速分析和響應能力,實現主機及終端安全工作清晰、可衡量,解決安全縱深防御體系的“最后一公里”的防護。

臨戰階段:安全攻防演練(提升專業度)

▶ 準備:尋找可靠的紅方隊伍,簽署保密協議,同時要求攻擊過程在指定地點進行且全程錄屏。

▶ 演習:允許攻擊隊使用任何工具及手法,在不造成破壞的前提下,任意進行攻擊嘗試,同時使用流量設備對其攻擊載荷全程記錄。

▶ 總結:復盤整個防守過程是否得當,配合是否流暢,應急是否及時。同時檢查每一個防御工事,檢查其是否發揮了應有的效果,是否存在漏報情況,并進行及時調優。

決戰階段

01 實時防御(提升專業度)

防御思路:攻擊IP是核心資源,大多數攻擊者使用VPS(基本在美國和東南亞),資源更加有限。將攻擊IP盡可能消耗殆盡后,逼迫攻擊者更換攻擊目標或者使用真實IP。

防御措施:

▶ 通過云防御系統、互聯網漏洞平臺、內網蜜罐系統、水坑攻擊系統等收集攻擊者IP并形成攻擊者檔案庫。

▶ 將攻擊者檔案庫收集的攻擊者IP(百萬級別)放到各網關防御系統進行直接封禁。

▶ 通過流量檢測設備發現的攻擊者IP直接進行旁路阻斷。

▶ 成立專門的黑名單管理組,動態將黑名單IP同步到各防御系統。

02 應急響應(提升專業度)

03 全面監控(提升專業度)

戰后:總結反思(提升專業度)

總結本次“攻防演練”的成果與較好做法,將相關工作固化至規章制度中,形成常態化、制度化成果。根據演習中發現的相關問題,舉一反三,做好后續相應防范工作,形成總結報告。

掃碼立刻獲取

知道創宇金融行業攻防演練解決方案

寫在后面

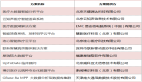

為更好地服務金融行業,知道創宇將開展金融行業安全需求調研活動,屆時將從參與活動的用戶中抽取9位奉上以下精美禮品。

一等獎3位:百元京東卡1張

二等獎3位:創意手機支架1個

三等獎3位:KCon定制帽子1頂

活動時間:即日起至2020.11.18日下午17:00

👇 掃碼關注服務號立即參與

獲獎信息將在活動截止一周內發布于知道創宇服務號,敬請關注!