收到包含泰迪熊和USB的禮物包裹?來自FIN7 APT組織的“陰謀”

以網絡釣魚郵件攻擊企業聞名的FIN7 APT組織,正在針對企業網絡發動新一輪的攻擊。

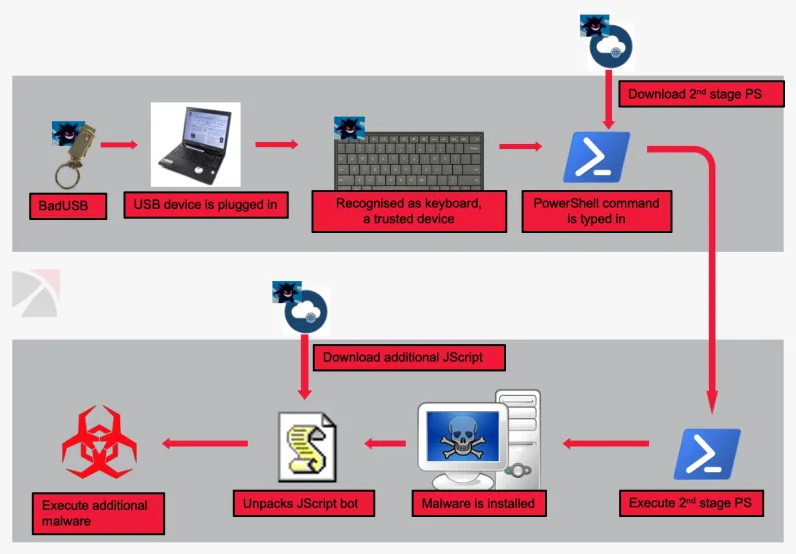

該組織部署了新的戰術,通過美國郵政服務(USPS)給目標企業的人力資源(HR),信息技術(IT)或執行管理(EM)等部門的員工郵寄包裹,包裹中一般包含USB設備、禮品卡等。當員工將USB設備插入計算機時,會注入命令以下載并執行以GRIFFON跟蹤的JavaScript后門。

攻擊案例

Trustwave的專家分析了其中一次攻擊。該網絡安全公司的一位客戶收到了一個郵件,據信是百思買(Best Buy)給到其忠實客戶的50美元禮品卡。其中還包括一個看似無害的USB驅動器,聲稱里面包含一個物品清單。

這樣的包裹被發送給多家企業,包括零售業、餐飲、酒店。武器化的USB設備模仿用戶擊鍵特征,啟動PowerShell命令從遠程服務器檢索惡意軟件。專家們觀察到惡意代碼聯絡域名與IP地址位于俄羅斯。

事實上,攻擊者很容易找到像Arduino這樣的開發板,進行配置為模擬鍵盤等人機界面設備(HID),并啟動一組預先配置的擊鍵來加載和執行任何類型的惡意軟件。分析中,研究人員檢查了驅動器上是否有序列號等字樣。在印刷電路板驅動器的頂部,看到了“HW-374”。通過谷歌搜索,很快地在shopee.tw上搜索到一個“BadubLeonardoUSBATMag32U4”出售。

該USB設備使用Arduino微控制器ATMEGA32U4,并編程模擬USB鍵盤。由于PC默認情況下信任鍵盤USB設備,一旦插入,鍵盤模擬器就會自動插入惡意命令。然后Powershell腳本運行第三階段JavaScript,收集系統信息并刪除其他惡意軟件。根據FBI的警告,一旦收集到目標的信息,FIN7組織就開始橫向移動以獲取管理權限。在收集到的信息發送到C&C服務器之后。主Jscript代碼會進入一個無限循環,在每個循環迭代中睡眠2分鐘,然后從命令和控件獲取一個新命令。

總之,一旦USB控制器芯片被重新編程用于其他用途(如模擬USB鍵盤),這些設備就可以被用來發動攻擊,并在用戶不知情的情況下感染他們的計算機。再加上這些設備非常便宜,任何人都可以隨時使用,這也意味著攻擊者野外利用這些技術和設備只是時間問題。

可能很快,攻擊者將從簡單的USB閃存轉移到更高級的攻擊方案,例如USB電纜(例如#USBsamurai或#EvilCrow)。攻擊者在其內部使用“惡意植入物”可以進行 BADUSB類型的攻擊。再比如鼠標或USB風扇中嵌入“WHIDelite”……