專門發起APT攻擊的黑客組織Icefog

近日,卡巴斯基實驗室的研究人員發布報告,宣布發現一支專門發起APT攻擊的高端黑客組織,該組織在2011年開始對日本以及韓國的政府機構、防務公司發起了APT攻擊。

卡巴斯基專家小組稱,該組織成員來自世界各地,每個成員都具有牛逼的技術,能夠發起復雜的攻擊。卡巴實驗室研究主任Costin Raiu在接受路透社采訪時候告訴記者,該組織非常專業,并且每次攻擊都簽訂相應合同,能夠履行合同中的要求,嚴格遵守合同制度。研究人員在惡意軟件的c&c服務器樣本中發現了Icefog的字樣,C&C的軟件被命名為“三尖刀”。

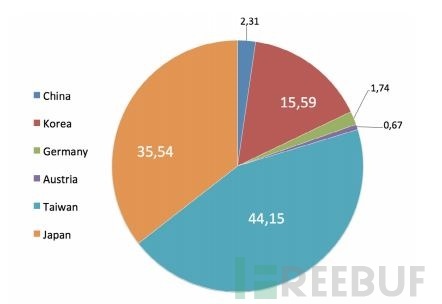

Icefog組織主要目標是針對政府和軍事機構進行APT攻擊,滲透他們的網絡中來竊取敏感數據,如F-16戰斗機使用的雷達干擾系統、F-15的抬頭顯示器等,目前已知到受到Icefog組織攻擊的機構如電信運營商、衛星運營商、國防承包商等,其中典型的就是Selectron Industrial,該公司專門為韓國、日本等國的國防工業提供產品數據。卡巴斯基發布了一份關于Icefog的詳細報告,研究人員分析了惡意軟件的c&c服務器中相關信息,了解到攻擊者所使用的技術,確定了一些受害者以及收集到的信息,根據分析結果得出的IP,得出下面的受害地區餅狀圖,排名前三為中國、日本、韓國。

另外,Icefog組織常用的手段是利用社會工程學技巧來欺騙受害者,比如網絡釣魚,在攻擊者使用特制的具有誘惑性的文件發給受害者。如下圖:

圖中人物為指原莉乃 – HKT48成員攻擊者利用的exp有:

CVE-2012-1856

MSCOMCTL.OCX內通用控件TabStrip ActiveX控件在實現上存在錯誤,通過特制的文檔和Web頁觸發系統狀態破壞,可被利用破壞內存,導致執行任意代碼。更多查看這里。CVE-2012-0158

MSCOMCTL.OCX遠程代碼執行漏洞。

CVE-2013-0422

CVE-2013-0422是一個存在于瀏覽器Java插件中的漏洞,利用了Oracle JRE7環境中的com.sun.jmx.mbeanserver.MBeanInstantiator.findClass方法中存在的漏洞使得黑客可以關閉Java Security Manager執行任意java代碼。

CVE-2012-1723

Oracle Java SE (subcomponent: Hotspot)中的Java Runtime Environment組件在實現上存在安全漏洞,可允許遠程未驗證的攻擊者影響。

等Icefog團隊擅長收集用戶的敏感信息、文件、公司發展藍圖、郵件帳戶等,并且使用一個特制的后門工具包-Fucobha,其中包含了Microsoft Windows和Mac OS X的攻擊腳本。在2012年年底的時候,Icefog團隊開始在網絡發布Mac OS X惡意軟件,如http://bbs.pcbeta.com/forum.php?mod=viewthread&tid=1157944&page=1#pid30109870,并且在中國很多BBS發布了類似的惡意軟件。

傳統的APT網絡間諜團體,往往成員比較多,滲透的時候喜歡隱藏在服務器幾個月或者幾年,而Icefog似乎與他們有所不同,沒有復雜的流程,講究敏捷性滲透,人數非常少,但都是精英,該組織遵守一個口號“拿到就閃”,獲得了需要的數據之后,立刻銷毀相關信息,撤離該服務器,盡量減少被發現的幾率。并且他們非常清楚他們需要什么,往往只需要看到文件名就確定該文件是否需要,并且立刻轉移到C&C服務器,真可謂火眼金睛,一眼就能看出你啥罩杯。除了中國、日本、韓國之外,其他國家比如美國、澳大利亞、加拿大、英國、意大利、德國、奧地利、新加坡、白俄羅斯、馬來西亞也留下了該組織的蹤跡。