被WannaCry勒索蠕蟲加密的文件是否能復原?

原創【51CTO.com原創稿件】自2017年5月12日勒索蠕蟲WannaCry爆發以來,對于已經感染該勒索蠕蟲的Windows用戶來說,最頭痛的莫過于電腦上的數據該怎么辦呢?除了乖乖交出贖金,是否還有其他的辦法找回數據嗎?帶著這一疑問,記者采訪了亞信安全的安全專家們。

被WannaCry加密的文件,部分可恢復

“目前,加密的文件通過解密是不可能的,但是被刪除的數據可做恢復。” 亞信安全通用安全產品管理副總經理劉政平說到。

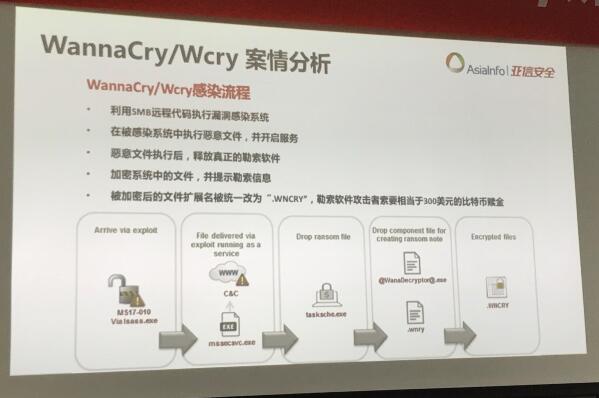

WannaCry是一種蠕蟲式勒索軟件,利用NSA黑客武器庫泄露的“永恒之藍”發起病毒攻擊。利用Windows SMB服務器漏洞CVE20170147滲透到Windows機器中,其中嚴重的漏洞允許遠程執行代碼傳播迅速;一旦被攻擊,暫無解密方式。

在對病毒樣本的分析中,亞信安全發現攻擊者利用勒索蠕蟲WannaCry針對攻擊的文檔,會先做出一份加密文檔,然后修改權限確認此份加密文檔是無法被刪除的。然后在某些情況下,它會對原受攻擊的文檔進行寫入的動作,最后進行刪除。即使采用數據恢復工具,并不能保證可以完全恢復受攻擊文檔的原始內容。但是,根據該勒索蠕蟲的行為方式,我們可以恢復C盤之外的大部分數據。

亞信安全通用安全產品中心總經理童寧為記者詳細解釋到,無論是針對哪個盤的數據進行加密,加密的算法都是一樣的。唯一的差距是刪除的時候,把這個文件拷貝出來加密形成一個新文件。為了提高勒索效率,攻擊者采用了不同的刪除行為。一方面,攻擊者會挑選桌面以及C盤一些文件進行清零操作,即:將文件從盤里拷貝出來,然后刪除文件,采用清零算法,把數據全部寫0,這時數據無法還原。另一方面,對于D、E等盤,攻擊者采用簡單的刪除操作。例如僅僅刪除文件頭,修改文件類型,文件還在,此時數據可恢復。但是,至于能夠恢復多少,則取決于原文件所在扇區是否被重寫或者覆蓋過。

此外,經測試發現,當一個盤符里面的數據量較少時(例如使用了30%),幾乎能恢復所有數據;當一個盤符里面的數據量較大時(例如使用了90%),只能恢復部分數據,有一部分數據丟失;當磁盤空間已滿時,有的原始文件根本沒有被加密,這種情況下,與普通數據恢復原理相同,大多數數據可以恢復。

新的網絡攻防需要有新的技術來應對新的挑戰

記者了解到,在本次勒索攻擊事件中,亞信安全沒有一例客戶受到影響。這是為什么?據劉政平介紹,首先,今年四月底亞信安全的全線產品針對微軟“永恒之藍”的漏洞發布了針對性的虛擬補丁和檢測策略。其次,桌面安全解決方案OfficeScan 11 SP1,通過AGEIS引擎(行為監控)使用ADC(AccessDocument Control)功能對勒索軟件惡意的加密行為實施攔截。第三,安全專家在事前協助用戶部署虛擬補丁策略,事中協助用戶進行配置更新和安全軟件更新,事后進行詳細分析及系統和優化,提供了全面的專家支持服務。

劉政平表示,新的網絡攻防必須要有新的技術才能應對新的挑戰,何況這是一個NSA花了很大代價開發出來的網絡戰略武器。亞信安全之所以能夠成功抵御此次攻擊,也離不開在新技術上的持續投入。例如:機器學習技術。在本次事件中,通過機器學習引擎的beta版,幫助用戶成功有效地攔截了該勒索蠕蟲。

通過為客戶制定事前、事中、事后的安全策略,并強調補丁管理、異常行為檢測、沙箱分析、機器學習等技術手段,亞信安全配合專業的安全服務,確保客戶的配置更新以及安全軟件更新。最終,即使用戶側在病毒碼沒有更新,在硬件網關失效,在系統沒打補丁,在內網中招的情況下,亞信安全OfficeScan仍然成功抵御了此次勒索。

國內外的安全廠商都在想方設法應對勒索蠕蟲病毒,并且取得了積極的成效。亞信安全技術支持中心總經理蔡昇欽介紹,比如亞信安全參與承建的國內多個省份的電信運營商使用的錯誤域名重定向系統,就能讓病毒誤以為成功訪問了那個緊急停止“開關”,所有請求得到了解析成功的響應,客觀上避免了病毒的二次傳播。

與勒索蠕蟲的戰斗剛剛開始

“這次其實不是一個事件的結束,恰恰是一個開始。這一類蠕蟲和勒索軟件相融合的模式是第一次,帶有一種示范效應。很多黑客發現如此有效,可能會依法炮制,利用相同手法進行傳播和攻擊。因此,未來這個威脅會越來越大,而且是跨平臺、跨系統的。”劉政平表示。

蔡昇欽也認為:“WannaCry勒索蠕蟲將會寫入病毒發展史,它開啟了一個新的病毒類型。它把蠕蟲的行為加入攻擊中,對未來的網絡安全影響很大。在物聯網時代,一旦跟勒索軟件相結合,會對未來物聯網的生活造成很大的影響。這也給企業敲響了警鐘,企業需時刻重視補丁的更新。”

據悉,NSA泄露的漏洞還有一些沒有揭露,這也意味著沒有相應的補丁,而安全廠商更沒有相應的安全規則。當這些漏洞被揭露的時候,我們該怎么辦?

作為安全廠商總不能跟客戶說,這是百年一遇的大攻擊,我們的技術防不住。因此,廠商應需要盡快地引進和開發新技術,從而進行有效防御。

對用戶來說,用病毒碼這種被動式防護已慢慢失效,它無法解決系統級漏洞的傳播模式。所以,用戶需要采取主動防御、層層防護的模式,提前建好防護體系。對此,劉政平表示:“我們認為安全是一個三分靠技術,七分靠管理的體系化工作,建議企業做到預防為主,并同時做好事后的應急響應。”

【51CTO原創稿件,合作站點轉載請注明原文作者和出處為51CTO.com】