驚現(xiàn)黑吃黑!WannaCry勒索贖回之路難通

Wannacry病毒在剛剛過去的周末上演了一場計算機領域的“生化危機”,它通過MS17-010漏洞在全球范圍內(nèi)大爆發(fā),感染了大量的計算機。被感染后,大量重要文件被加密,導致中毒用戶損失十分慘重。騰訊反病毒實驗室對病毒作者提供的比特幣賬戶進行監(jiān)控,發(fā)現(xiàn)截至發(fā)稿為止已有約200個受害者付款,價值37w人民幣的比特幣被轉(zhuǎn)到黑客賬戶。而對于更多的受害者來說,目前面臨的一個重要的問題,就是該不該付贖金。

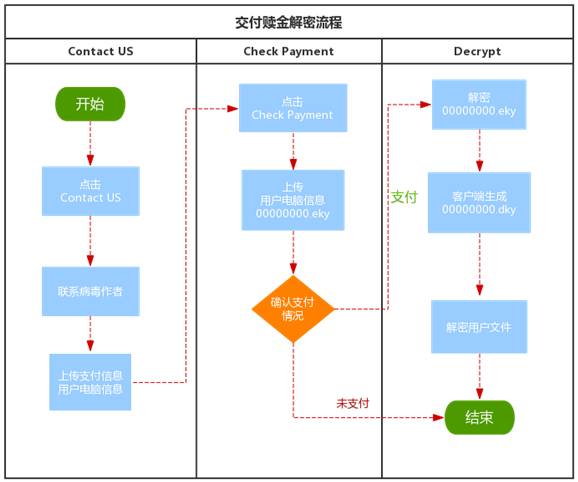

經(jīng)過分析,WannaCry病毒提供的贖回流程可能存在一個讓受害者更加悲慘的漏洞,支付贖金的操作是一個和計算機弱綁定的操作,并不能把受害計算機的付款事實傳遞給黑客。

通俗點說,即使黑客收到了贖金,他也無法準確知道是誰付的款,該給誰解密。比特幣勒索的受害者對于支付贖金一定要慎重考慮,對于通過付款贖回被加密的文件,不要抱太大的期望。

更令人絕望的是,經(jīng)過對比特幣勒索變種持續(xù)監(jiān)控,分析人員還發(fā)現(xiàn)了“黑吃黑”的現(xiàn)象,有其他黑客通過修改“原版Wannacry”比特幣錢包地址,做出了“改收錢地址版Wannacry”重新進行攻擊。而這一部分新的受害者支付的贖金,都進修改者的錢包,他們文件也基本不可能贖回了,因為他們“付錯對象了”。這里不免讓人思考,所謂的“爆發(fā)版Wannacry”作者是否也是通過修改別的黑客的錢包,而發(fā)起的這次攻擊呢?不得而知,如果真是這樣,也許付款的受害者只能等到海枯石爛了。

(騰訊安全反病毒實驗室96小時勒索病毒監(jiān)控圖)

特別說明:

不得不承認此次WannaCry勒索病毒影響席卷全球,短期內(nèi)被瞬間引爆,但實際破壞性還不算大,我們的研究和輸出希望幫助大家理性了解并面對,并不希望被放大和恐慌。此次我們認為這次勒索病毒的作惡手法沒有顯著變化,只是這次與微軟漏洞結(jié)合。針對勒索病毒已經(jīng)找到了有效的防御方法,而且周一開始病毒傳播已在減弱,用戶只要掌握正確的方法就可以避免,廣大網(wǎng)友不必太驚慌,關注騰訊安全聯(lián)合實驗室和騰訊電腦管家的研究和防御方案,也呼吁行業(yè)理性應對。我們也會繼續(xù)追蹤病毒演變。

分析

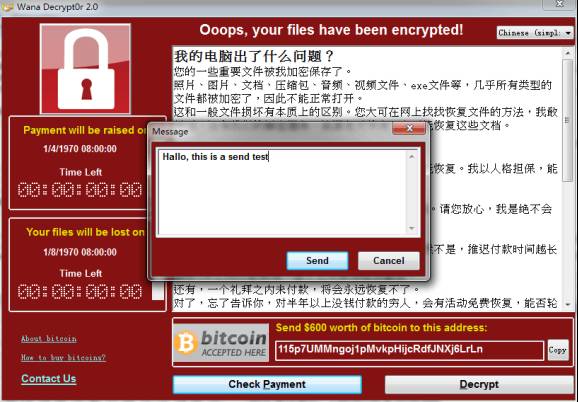

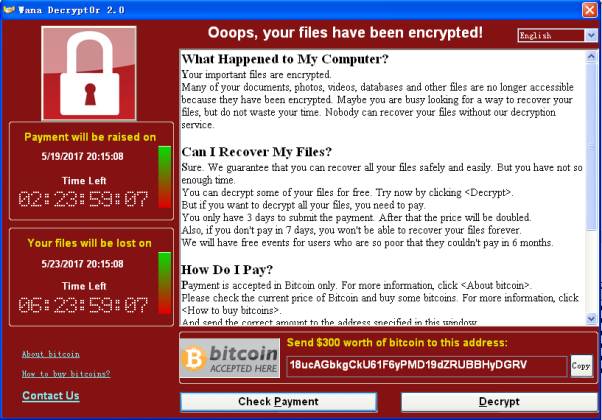

病毒感染計算機后會彈出一個支付框:

病毒彈出的支付框中包括三個關鍵點

1、Contact Us 用于聯(lián)系黑客

2、Check Payment 用于上傳被加密的key文件,服務器返回用于解密文件的key文件

3、Decrypt 使用Check Payment獲取的解密key文件對機器上被加密的文件進行解密

Contact US

Contact Us點擊后會彈出一個文本框,用于聯(lián)系病毒作者

當受害者輸入消息點擊send后會遍歷下面列表中的各個地址進行發(fā)送消息,由于接收信息的是暗網(wǎng)網(wǎng)址,因此國內(nèi)受害者需要配置連接暗網(wǎng)環(huán)境(安裝并配置Tor瀏覽器)。

gx7ekbenv2riucmf.onion

57g7spgrzlojinas.onion

xxlvbrloxvriy2c5.onion

76jdd2ir2embyv47.onion

cwwnhwhlz52maqm7.onion

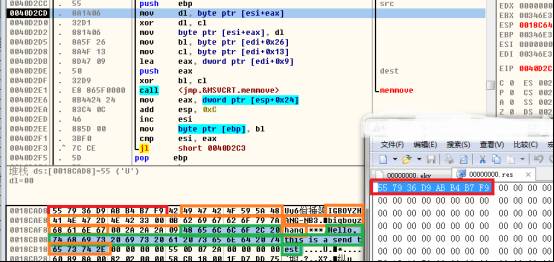

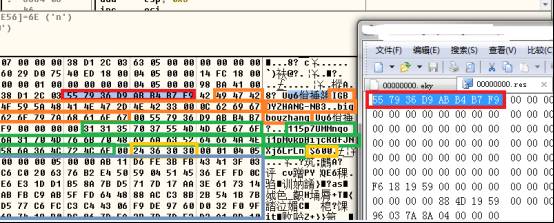

發(fā)送的內(nèi)容如下圖

關鍵信息有以下幾部分

1、00000000.res文件的前8個字節(jié)(Send信息圖中紅框內(nèi)),其中00000000.res是暗網(wǎng)訪問工具tor針對用戶的一個信息標識文件

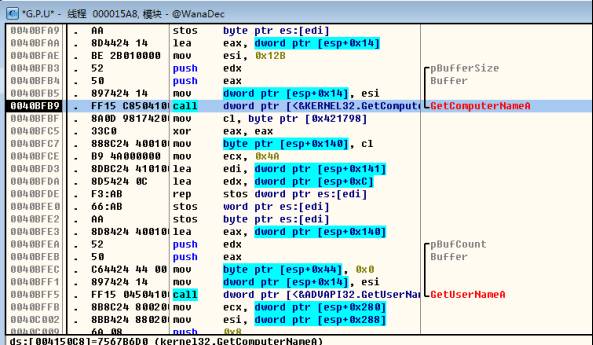

2、計算機名和計算機賬戶名(Send信息圖中橙色框內(nèi))對應的獲取代碼如下圖

3、受害者發(fā)送的實際內(nèi)容(Send信息圖中綠色框內(nèi)):Hello this is a send test

Check Payment

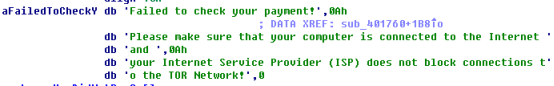

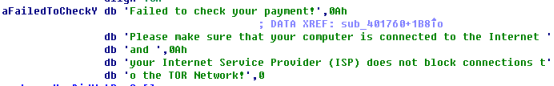

Check Payment點擊后會先檢測服務器是否可以連通,如果不可以連通會提示如下信息

告知受害者檢查“是否可以訪問暗網(wǎng)”。

可以連通則發(fā)送了一段數(shù)據(jù),如下圖

Check Payment

關鍵信息有以下幾部分

1、00000000.res文件的前8個字節(jié),和send信息一致(紅色框內(nèi))

2、計算機名和計算機賬戶名,和send信息一致(橙色框內(nèi))

3、比特幣轉(zhuǎn)賬地址(綠色框內(nèi))

4、需轉(zhuǎn)賬金額(金色框內(nèi)):$600

5、被加密過的key文件(00000000.eky)的內(nèi)容

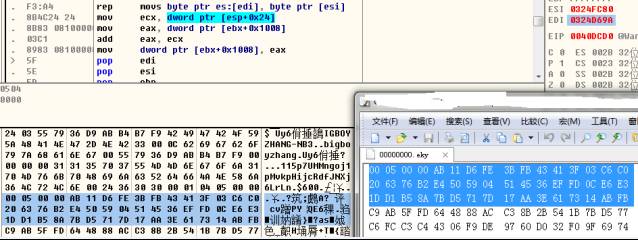

服務器會根據(jù)內(nèi)容中發(fā)送的res前8個字節(jié)、計算機名和計算機賬戶名等信息確認受害者是否已經(jīng)付過款,如果沒有付款服務器返回失敗,病毒提示如下信息

告知受害者沒有付款或者病毒作者沒有確認,最佳的確認時間是GMT時間上午9點到上午11點。

如果確認已經(jīng)付款就會把00000000.eky文件進行解密并返回,病毒接收到服務器的返回會在受害計算機上生成用于解密文件的key文件00000000.dky,該文件會在Decrypt流程中使用到。

Decrypt

點擊Decrypt后會開啟解密流程,解密就是讀取從服務器上獲取的解密key文件00000000.dky作為密鑰,遍歷計算機上被加密的文件,進行解密,如下圖

流程

綜上分析,受害者中毒后的贖回過程大致如下

首先受害者需要通過Contact us告知病毒作者自己已經(jīng)付款,這時病毒作者通過受害者發(fā)送消息時附加上傳的tor key(00000000.res前8個字節(jié))、電腦名、電腦賬戶名等信息作為key值唯一標識受害者,如果通過受害者發(fā)送的消息(如比特幣轉(zhuǎn)賬記錄等)確認該受害者付過款,會在后臺設置一個針對該受害者的開關,標識該受害者可以獲取解密key文件。

受害者等待一段時間后點擊Check Payment,這時病毒會上傳受害者的tor key、電腦名、電腦賬戶名、比特幣轉(zhuǎn)賬地址等詢問服務器該受害者是否被確認已經(jīng)付款,然后病毒會上傳受害者的一個帶有被加密過的解密key文件(00000000.eky)到服務端,服務端如果確認受害者已經(jīng)付款會把上傳上來的key文件解密,并返還給受害者(00000000.dky),然后提示可以解密。

受害者點擊Decrypt按鈕進行解密,解密程序會讀取本地已經(jīng)從服務端獲取的受害者解密key文件,對受害者機器上被加密的文件進行解密。

問題

贖回問題的關鍵來了:

因為比特幣錢包是匿名的,而比特幣的轉(zhuǎn)賬記錄又是公開的,如果直接把比特幣轉(zhuǎn)賬給了黑客,那么只能祈禱當你聯(lián)系上他時,能夠用語言來證明那錢是你轉(zhuǎn)過去的。

如果提前聯(lián)系黑客呢?這個我們已經(jīng)嘗試好多天與黑客通過Contact us取得聯(lián)系,音信全無。

結(jié)合上述信息來看,通過支付贖回的希望是比較小的。

黑吃黑

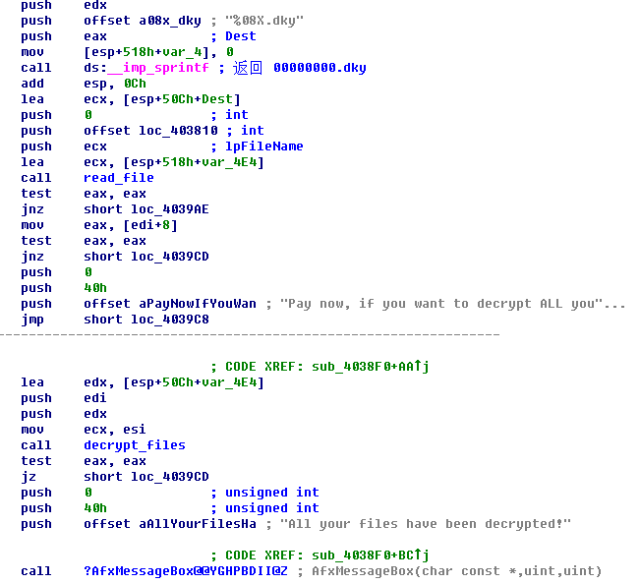

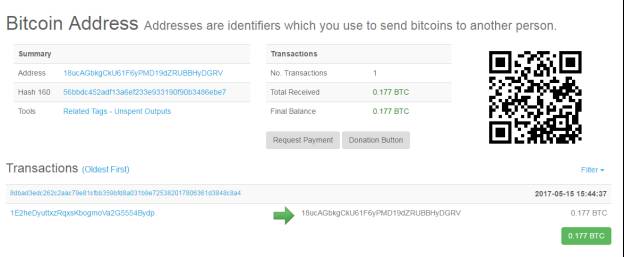

事情還沒有結(jié)束,經(jīng)過對Wannacry病毒的發(fā)展歷程的研究,發(fā)現(xiàn)了“黑吃黑”的現(xiàn)象,”冒牌黑客”通過修改“原版Wannacry”比特幣錢包地址,做出了“改收錢地址版Wannacry”重新進行攻擊。如其中一個“冒牌Wannacry”就將收款地址修改為了18ucAGbkgCkU61F6yPMD19dZRUBBHyDGRV,如圖

經(jīng)過對這個地址的監(jiān)控,發(fā)現(xiàn)已有受害者向該地址轉(zhuǎn)賬

根據(jù)以上分析,這位轉(zhuǎn)賬受害者的文件是不可能贖回了,因為他的付款對象也不知道怎么贖回受害者的文件。