應對WannaCry/Wcry勒索病毒開機指南

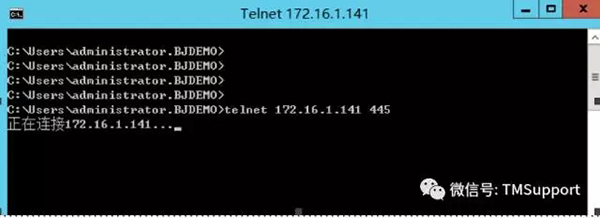

2017年5月12日起, 全球性爆發基于Windows網絡共享協議進行攻擊傳播的蠕蟲惡意代碼, 經研究發現這是不法分子通過改造之前泄露的NSA黑客武器庫中“永恒之藍”攻擊程序發起的網絡攻擊事件。“永恒之藍”通過掃描開放445文件共享端口的Windows電腦甚至是電子信息屏,無需用戶進行任何操作,只要開機聯網,不法分子就能在電腦和服務器中植入勒索軟件、遠程控制木馬、虛擬貨幣挖礦機等一系列惡意程序。

利用445文件共享端口實施破壞的蠕蟲病毒,曾多次在國內爆發。因此,運營商很早就針對個人用戶將445端口封閉,但是教育網并未作此限制,仍然存在大量開放的445端口。據有關機構統計,目前國內平均每天有5000多臺電腦遭到NSA“永恒之藍”黑客武器的遠程攻擊,教育網已成重災區!

由于病毒在周五晚8點左右爆發,尚有很多電腦處于關機狀態,周一工作日開機需謹慎對待,建議用戶周一開電腦之前先拔掉網線。

一、周一開機指南

1. 防護第一關,開關域名免疫(建議IT部門員工操作)

亞信安全研究發現,該勒索病毒運行后會首先請求一個秘密開關域名

[www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea].com(注意,“[ ]”是為了防止誤操作點擊刻意添加,實際域名中無“[ ]”),請求失敗后即開始執行加密;相反,請求成功后立即退出,不執行加密。如果企業內網機器沒有互聯網訪問權限,建議用戶在內網修改此開關域名

[www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea].com的內網解析,并且將解析IP指向企業內部在線的web服務器,從而實現免疫。如果內網機器具有互聯網訪問權限,則無須采取額外措施。

(注意:以上方法在已知樣本中測試有效,未知樣本可能無效。)

2. 開機前準備工具(建議IT部門員工操作)

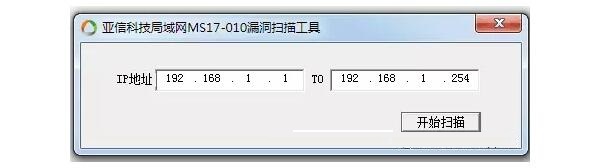

✓ 下載亞信安全MS17-010局域網掃描工具,掃描局域網哪些機器沒有打MS17-010漏洞對應的補丁程序,便于管理員有針對性的處理沒有打補丁機器。

亞信安全局域網掃描工具

工具下載地址:

http://support.asiainfo-sec.com/Anti-Virus/Tool/亞信科技局域網MS17-010漏洞掃描工具.zip

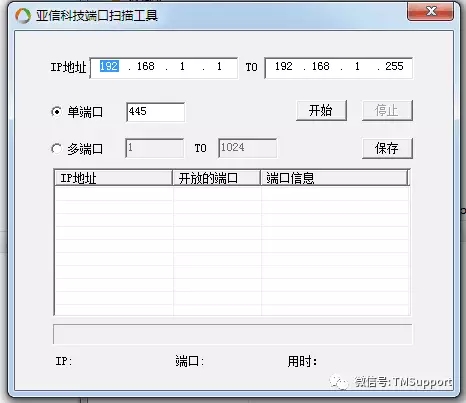

✓ 下載亞信安全端口掃描工具,掃描局域網中哪些機器開放了445端口,便于管理員有針對性的處理打開445端口的機器。

亞信安全端口掃描工具

工具下載地址:

http://support.asiainfo-sec.com/Anti-Virus/Tool/亞信科技端口掃描工具.zip

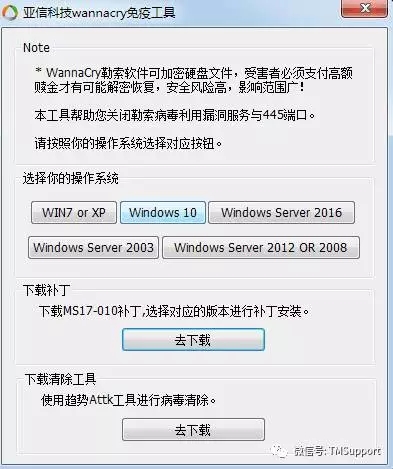

✓ 下載WannaCry/Wcry勒索病毒免疫工具,該工具可以關閉勒索病毒利用漏洞服務及445端口,還可以下載MS17-010對應的補丁程序,下載清除工具,下圖為工具運行界面:

WannaCry/Wcry勒索病毒免疫工具

免疫工具下載地址:

http://support.asiainfo-sec.com/Anti-Virus/Tool/亞信科技wannacry免疫工具.zip

✓ 下載WannaCry/Wcry勒索病毒專殺工具,下載地址:

32位系統

http://support.asiainfo-sec.com/Anti-Virus/Tool/supportcustomizedpackage.exe

64位系統

http://support.asiainfo-sec.com/Anti-Virus/Tool/supportcustomizedpackage_64.exe

✓ 下載專殺工具使用說明,下載地址:

http://support.asiainfo-sec.com/Anti-Virus/Clean-Tool/ATTK_CN/ATTK_USER_MANUAL.doc

✓ 如果網內有微軟停止服務的系統(XP和WindowsServer2003),請下載微軟發布的針對停止服務系統的特別安全補丁。詳細信息請參考鏈接:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

✓ 下載MS17-010對應的Microsoft Windows SMB 服務器安全更新 (4013389)補丁程序。詳細信息請參考鏈接:(https://technet.microsoft.com/library/security/MS17-010)

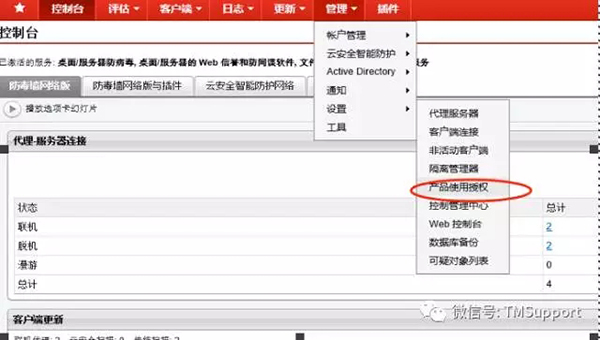

二、對亞信安全產品服務器端進行配置:

1. 亞信安全OSCE

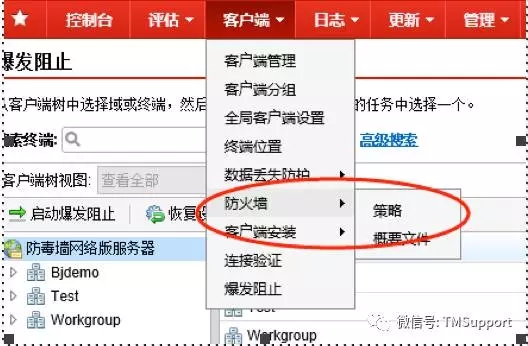

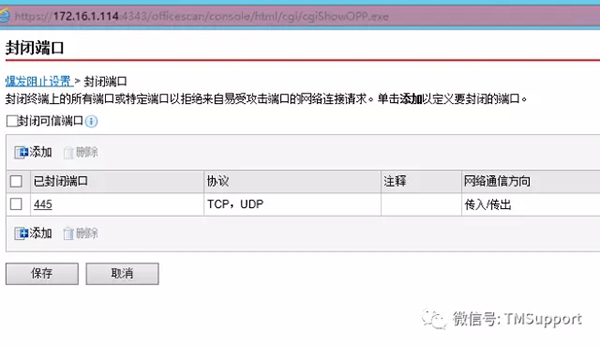

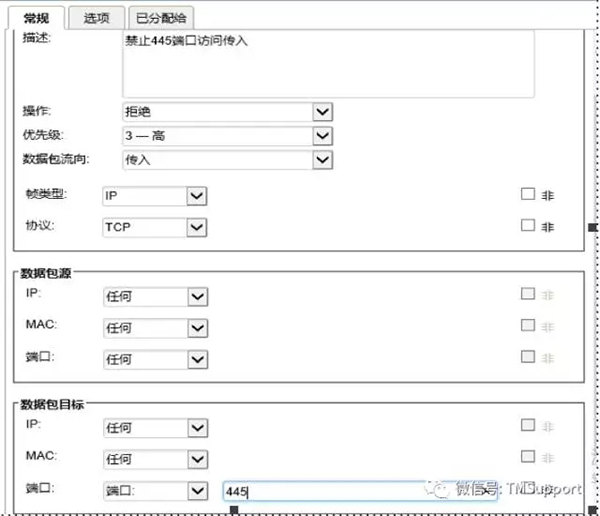

1) 啟用防火墻功能,關閉445等相關端口

啟用防火墻

配置防火墻

加入禁止445端口訪問的規則。

策略配置后,會使用禁止445端口數據包

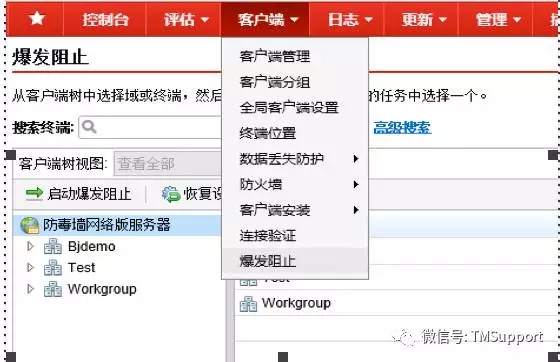

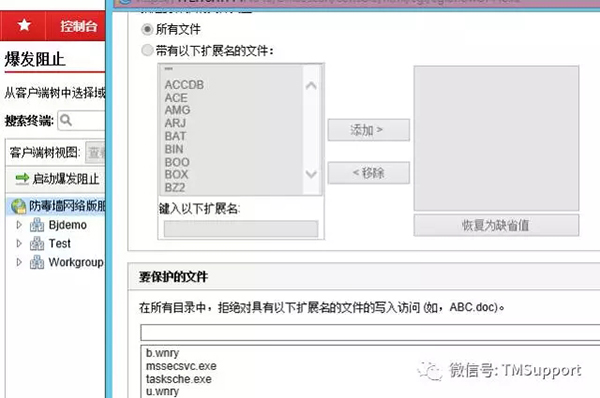

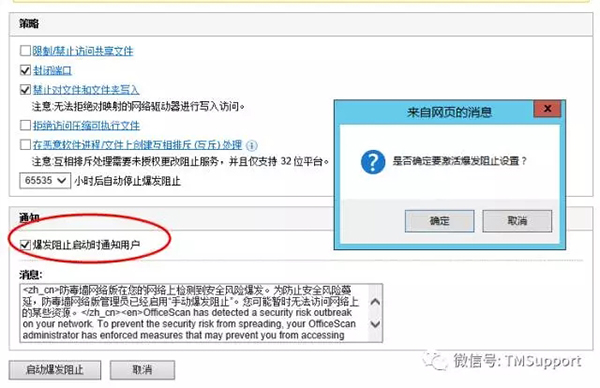

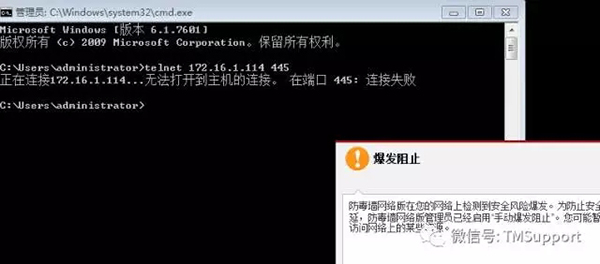

2) 啟動爆發阻止功能,禁止端口和具體病毒文件寫入系統。

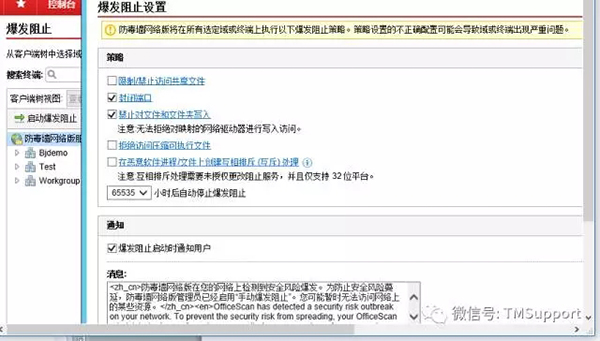

啟用爆發阻止,設置時間為65535(長期)

封閉端口(雙向)

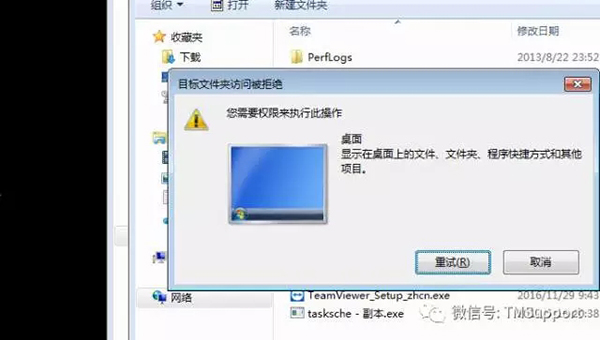

在爆發阻止中禁止對文件和文件夾寫入,添加如下文件禁止寫入。

- mssecsvc.exe

- tasksche.exe

- b.wnry

- c.wnry

- r.wnry

- s.wnry

- t.wnry

- u.wnry

- Taskdl.exe

- Taskse.exe

后期可以不斷加入我們發現的新的病毒文件名字。

啟用爆發阻止,確定

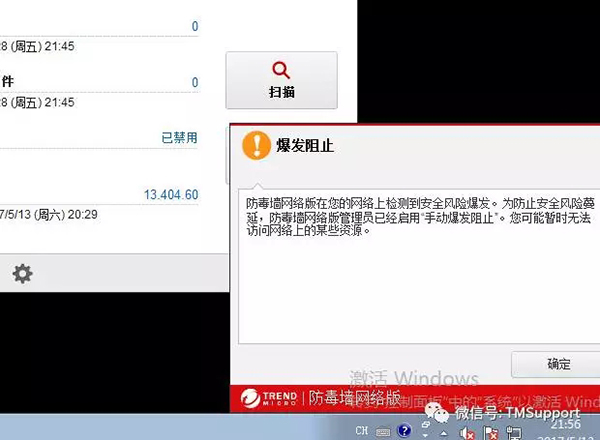

“爆發阻止啟動時通知用戶”勾選時,用戶會收到如下通知,不勾選則不會通知客戶端。

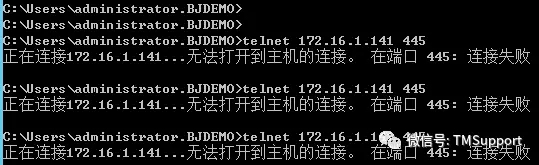

策略生效后,客戶端445端口禁止訪問

客戶端出的445端口也會禁止訪問

當我們禁止的文件名寫入時,會被拒絕,無法寫入。

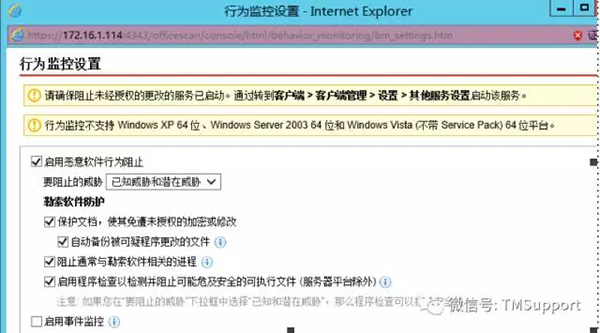

3) 啟動OSCE的反勒索軟件引擎

啟用行為監控設置

選用阻止勒索軟件功能。

功能啟用后,會阻止非授權的加密。

注意:啟用該功能,可能會對出現客戶端誤判,當客戶有加密軟件時,需要添加例外操作。

2. 亞信安全TDA

亞信安全深度威脅發現設備TDA于2017年4月26日已發布檢測規則(Rule ID 2383),針對透過微軟SMB遠程代碼執行漏洞CVE-2017-0144(MS17-010)所導致的相關網絡攻擊進行檢測。利用此漏洞的攻擊包含前期的 EternalBlue 和近期大量感染的勒索病毒 WannaCry/Wcry。TDA 的內網攻擊檢測能力是針對源頭的零日漏洞進行實時有效的網絡攻擊行為檢測,讓用戶能快速從網絡威脅情報的角度定位內網遭受攻擊的終端,以實施相對應的響應措施。同時,用戶可透過產品聯動方式與亞信安全終端安全產品 OfficeScan 以及亞信安全網關產品 DeepEdge 進行有效聯動以阻斷其攻擊。

(1) Deep Security

針對微軟遠程代碼執行漏洞[1008306 - Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010)], Deep Security在5月2日就已發布了針對所有Windows 系統的IPS策略,用戶只需要對虛擬化系統做一次"建議掃描"操作,就能自動應用該策略,無論是有代理還是無代理模式,都能有效防護該勒索軟件。

1) 啟用入侵防御。在策略----入侵防御規則中----選中和MS17-010相關的補丁。

2) 啟用防火墻禁止445端口訪問

(2) Deep Edge

Deep Edge在4月26日就發布了針對微軟遠程代碼執行漏洞 CVE-2017-0144的4條IPS規則 (規則名稱:微軟MS17 010 SMB遠程代碼執行1-4 規則號:1133635, 1133636, 1133637, 1133638)。可在網絡邊界及內網及時發現并攔截此次加密勒索軟件攻擊。

(3) DDEI

針對加密勒索軟件攻擊,用戶需要在Web和Mail兩個入口嚴加防范。雖然此次攻擊是黑客利用系統漏洞發起的勒索軟件攻擊,只需在Web渠道通過IPS或防火墻規則即可攔截,但廣大用戶切不可掉以輕心,因為還有大量的勒索軟件攻擊是通過郵件渠道發起的,我們還需要在郵件入口處加以防范,防止勒索軟件卷土重來。

3. 開機及后續操作步驟

➢ 第一步:拔掉主機網線后開機。

➢ 第二步:部署亞信安全WannaCry/Wcry勒索病毒免疫工具。

➢ 第三步:如果系統已經感染WannaCry/Wcry勒索病毒,請使用專殺工具對系統進行查殺。

➢ 第四步:已經加密的文件可以使用EasyRecover等數據工具進行恢復,可以恢復部分加密文件。

➢ 第五步:重啟電腦,連接網絡,打開系統自動更新功能,檢測并安裝更新程序,也可以使用亞信安全WannaCry/Wcry勒索病毒免疫工具進行補丁安裝。

4. 非亞信安全用戶開機指南

➢ 第一步:拔掉主機網線后開機

➢ 第二步:部署亞信安全WannaCry/Wcry勒索病毒免疫工具。

➢ 第三步:如果系統已經感染WannaCry/Wcry勒索病毒,請離線安裝亞信安全OfficeScan客戶端,并對系統進行掃描,清除勒索病毒,離線安裝包下載地址

32位:http://support.asiainfo-sec.com/Anti-Virus/Tool/20170513_32.zip

64位:http://support.asiainfo-sec.com/Anti-Virus/Tool/20170513_64.zip

➢ 第四步:已經加密的文件可以使用EasyRecover等數據工具進行恢復,可以恢復部分加密文件。

➢ 第五步:重啟電腦,連接網絡,打開系統自動更新功能,檢測并安裝更新程序,也可以使用亞信安全WannaCry/Wcry勒索病毒免疫工具進行補丁安裝。