安天發布措施緊急應對新型勒索軟件“wannacry”

安天安全研究與應急處理中心(Antiy CERT)發現,北京時間2017年5月12日20時左右,全球爆發大規模勒索軟件感染事件,我國大量行業企業內網大規模感染,教育網受損嚴重,攻擊造成了教學系統癱瘓,甚至包括校園一卡通系統。

據BBC報道,今天全球很多地方爆發一種軟件勒索病毒,只有繳納高額贖金(有的要比特幣)才能解密資料和數據,英國多家醫院中招,病人資料威脅外泄,同時俄羅斯,意大利,整個歐洲,包括中國很多高校……

經過安天CERT緊急分析,判定該勒索軟件是一個名稱為“wannacry”的新家族,目前無法解密該勒索軟件加密的文件。該勒索軟件迅速感染全球大量主機的原因是利用了基于445端口傳播擴散的SMB漏洞MS17-101,微軟在今年3月份發布了該漏洞的補丁。2017年4月14日黑客組織Shadow Brokers(影子經紀人)公布的Equation Group(方程式組織)使用的“網絡軍火”中包含了該漏洞的利用程序,而該勒索軟件的攻擊者或攻擊組織在借鑒了該“網絡軍火”后進行了這次全球性的大規模攻擊事件。

安天CERT在2017年4月14日發布的《2016年網絡安全威脅的回顧與展望》中提到“網絡軍火”的擴散全面降低攻擊者的攻擊成本和勒索模式帶動的蠕蟲的回潮不可避免等觀點。結果未滿1個月,安天的這種“勒索軟件+蠕蟲”的傳播方式預測即被不幸言中,并迅速進入全球性的感染模式。

安天依托對“勒索軟件”的分析和預判,不僅能夠有效檢測防御目前“勒索軟件”的樣本和破壞機理,還對后續“勒索軟件”可能使用的技巧進行了布防。安天智甲終端防御系統完全可以阻止此次勒索軟件新家族“wannacry”加密用戶磁盤文件。

事件分析

經過安天CERT緊急分析,判定該勒索軟件是一個名稱為“wannacry”的新家族,目前無法解密該勒索軟件加密的文件。該勒索軟件迅速感染全球大量主機的原因是利用了基于445端口傳播擴散的SMB漏洞MS17-101,微軟在今年3月份發布了該漏洞的補丁。2017年4月14日黑客組織Shadow Brokers(影子經紀人)公布的Equation Group(方程式組織)使用的“網絡軍火”中包含了該漏洞的利用程序,而該勒索軟件的攻擊者或攻擊組織在借鑒了該“網絡軍火”后進行了些次全球性的大規模攻擊事件。

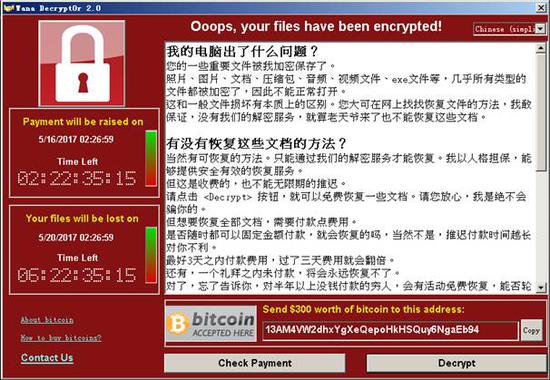

當系統被該勒索軟件入侵后,彈出勒索對話框:

圖1 勒索界面

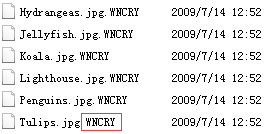

加密系統中的照片、圖片、文檔、壓縮包、音頻、視頻、可執行程序等幾乎所有類型的文件,被加密的文件后綴名被統一修改為“.WNCRY”。

圖 2 加密后的文件名

攻擊者極其囂張,號稱“除攻擊者外,就算老天爺來了也不能恢復這些文檔” (該勒索軟件提供免費解密數個加密文件以證明攻擊者可以解密加密文件,“點擊 按鈕,就可以免費恢復一些文檔。”該勒索軟件作者在界面中發布的聲明表示,“3天內付款正常,三天后翻倍,一周后不提供恢復”)。現實情況非常悲觀,勒索軟件的加密強度大,沒有密鑰的情況下,暴力破解需要極高的運算量,基本不可能成功解密。

圖3 可解密數個文件

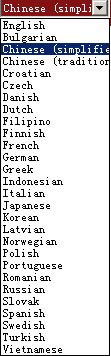

該勒索軟件采用包括英語、簡體中文、繁體中文等28種語言進行“本地化”。

圖4 28種語言

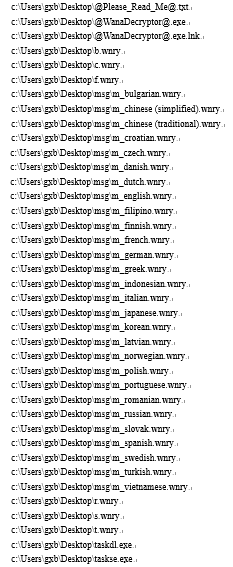

該勒索軟件會將自身復制到每個文件夾下,并重命名為“@WanaDecryptor@.exe”。同時衍生大量語言配置等文件:

圖5 衍生文件

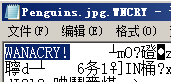

該勒索軟件AES和RSA加密算法,加密的文件以“WANACRY!”開頭:

圖6 加密文件

加密如下后綴名的文件:

PNG.PGD.PSPIMAGE.TGA.THM.TIF.TIFF.YUV.AI.EPS.PS.SVG.INDD.PCT.PDF.XLR.XLS.XLSX.ACCDB.DB.DBF.MDB.PDB.SQL.APK.APP.BAT.CGI.COM.EXE.GADGET.JAR.PIF.WSF.DEM.GAM.NES.ROM.SAV.CAD.DWG.DXF.GPX.KML.KMZ.ASP.ASPX.CER.CFM.CSR.CSS.HTM.HTML.JS.JSP.PHP.RSS.XHTML.DOC.DOCX.LOG.MSG.ODT.PAGES.RTF.TEX.TXT.WPD.WPS.CSV.DAT.GED.KEY.KEYCHAIN.PPS.PPT.PPTX.INI.PRF.HQX.MIM.UUE.7Z.CBR.DEB.GZ.PKG.RAR.RPM.SITX.TAR.GZ.ZIP.ZIPX.BIN.CUE.DMG.ISO.MDF.TOAST.VCD.TAR.TAX2014.TAX2015.VCF.XML.AIF.IFF.M3U.M4A.MID.MP3.MPA.WAV.WMA.3G2.3GP.ASF.AVI.FLV.M4V.MOV.MP4.MPG.RM.SRT.SWF.VOB.WMV.3DM.3DS.MAX.OBJ.BMP.DDS.GIF.JPG.CRX.PLUGIN.FNT.FOX.OTF.TTF.CAB.CPL.CUR.DESKTHEMEPACK.DLL.DMP.DRV.ICNS.ICO.LNK.SYS.CFG

注:該勒索軟件的部分版本在XP系統下因文件釋放未成功而未加密用戶文件。

圖7

臨時解決方案 -開啟系統防火墻 -利用系統防火墻高級設置阻止向445端口進行連接(該操作會影響使用445端口的服務) -打開系統自動更新,并檢測更新進行安裝

Win7、Win8、Win10的處理流程

1、打開控制面板-系統與安全-Windows防火墻,點擊左側啟動或關閉Windows防火墻

圖8

2、選擇啟動防火墻,并點擊確定

圖9

3、點擊高級設置

圖10

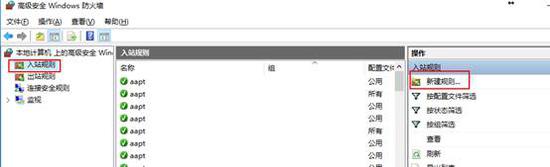

4、點擊入站規則,新建規則

圖11

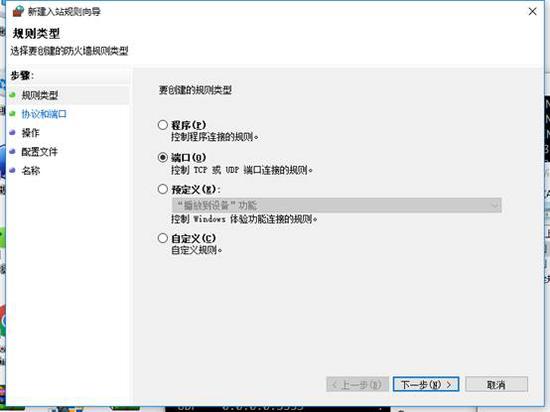

5、選擇端口,下一步

圖12

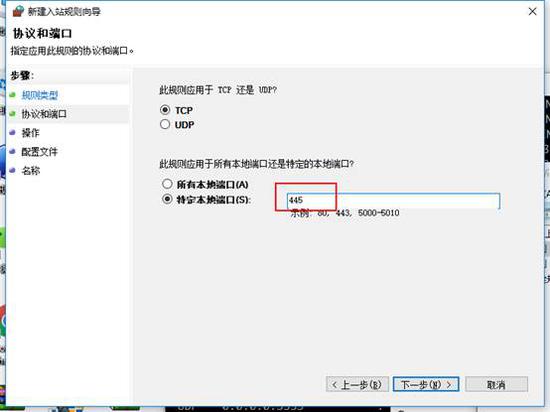

6、特定本地端口,輸入445,下一步

圖13

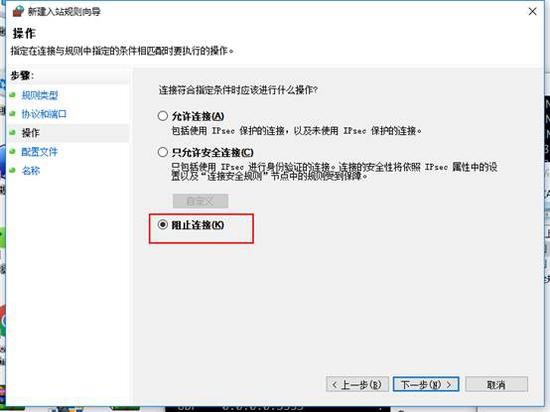

7、選擇阻止連接,下一步

圖14

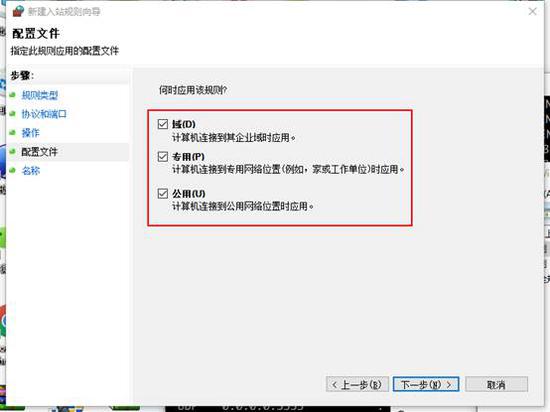

8、配置文件,全選,下一步

圖15

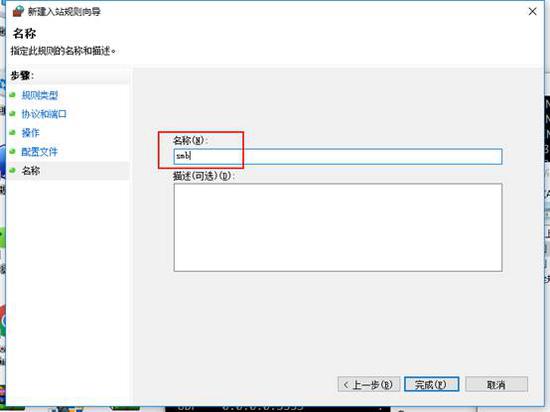

9、名稱,可以任意輸入,完成即可。

圖16

3.2 XP系統的處理流程

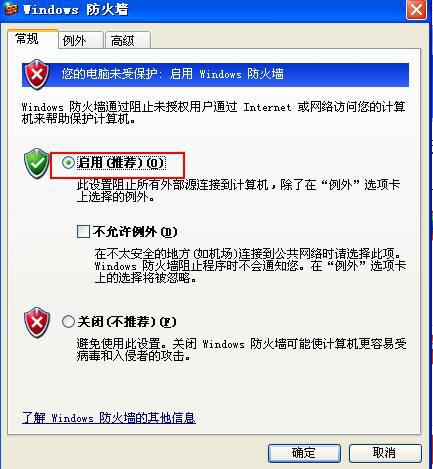

1、依次打開控制面板,安全中心,Windows防火墻,選擇啟用

圖17

2、點擊開始,運行,輸入cmd,確定執行下面三條命令

net stop rdr

net stop srv

net stop netbt

3、由于微軟已經不再為XP系統提供系統更新,建議用戶盡快升級到高版本系統。

安天的有效應對策略建議 安天CERT曾發布多篇勒索軟件報告[2]:

《揭開勒索軟件的真面目》

《"攻擊WPS樣本"實為敲詐者》

《郵件發送js腳本傳播敲詐者木馬的分析報告》

《首例具有中文提示的比特幣勒索軟件"LOCKY"》

《多起利用POWERSHELL傳播惡意代碼的事件分析》

《勒索軟件簡史》

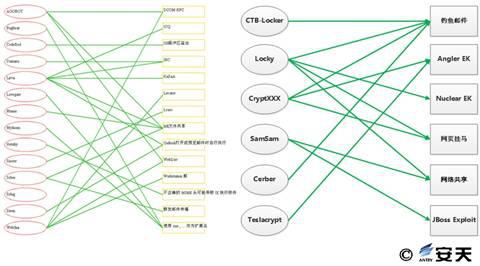

安天CERT曾在2004年繪制了當時的主流蠕蟲與傳播入口示意圖,該圖曾被多位研究者引用。可以肯定的是,盡管其中很多方式在DEP和ASLR等安全強化措施下已經失效,但存在問題的老版本系統依然存在。勒索模式帶動的蠕蟲回潮不可避免,同時利用現有僵尸網絡分發,針對新興IoT場景漏洞傳播和制造危害等問題都會廣泛出現。而從已經發生的事件來看,被敲詐者不僅包括最終用戶,而且在大規模用戶被綁架后,廠商也遭到敲詐。

圖18 蠕蟲時代的傳播入口到勒索軟件的傳播入口

圖19 需要警惕的勒索軟件入口

勒索軟件給國內政企網絡安全也帶來了新的挑戰。在較長時間內,國內部分政企機構把安全的重心放在類似網站是否被篡改或DDoS等比較容易被感知和發現的安全事件上,但對網絡內部的竊密威脅和資產侵害則往往不夠重視,對惡意代碼治理更投入不足。因為多數惡意代碼感染事件難以被直觀地發現,但“敲詐者”以端點為侵害目標,其威脅后果則粗暴可見。同時,對于類似威脅,僅僅依靠網絡攔截是不夠的,必須強化端點的最后一道防線,必須強調終端防御的有效回歸。安天智甲終端防御系統研發團隊依托團隊對“敲詐者”的分析和預判,依托安天反病毒引擎和主動防御內核,完善了多點布防,包括文檔訪問的進程白名單、批量文件篡改行為監控、誘餌文件和快速文件鎖定等。經過這些功能的強化,安天不僅能夠有效檢測防御目前“敲詐者”的樣本,并能夠分析其破壞機理,還對后續“敲詐者”可能使用的技巧進行了布防。除了PC端的防護產品,安天AVL TEAM對Android平臺的反勒索技術做了很多前瞻性的研究工作,并應用于安天移動反病毒引擎中。安天能在網絡流量測使用探海威脅檢測系統檢測勒索軟件的傳播。

金錢夜未眠,在巨大的經濟利益驅使下,未來勒索軟件的傳播途徑和破壞方式也會變得愈加復雜和難以防范。作為安天智甲的開發者,我們期望幫助更多用戶防患于未然。

5完善內網縱深防御體系和能力勢在必行 從NSA網路軍火泄露ETERNALBLUE漏洞利用工具,到本次利用相關漏洞傳播的勒索軟件全球爆發,安天在本年度首次啟動了A級風險預警到大規模安全風險應急。

這是自心臟出血、破殼和mirai之后,安天又一次啟動A級風險應急,并為本次事件逐步從A級安全風險提升到大規模A級安全災難。

在過去幾年間,類似“紅色代碼”、“震蕩波”、“沖擊波”等大規模蠕蟲感染帶來的網絡擁塞,系統大面積異常等事件日趨減少。而對基于PC節點的大規模僵尸網絡的關注也開始不斷下降,類似Mirai等IoT僵尸網絡開始成為注意力的焦點。這使傳統IT網絡開始陷入一種假想的“平靜”當中。由于Windows自身在DEP、ASLR等方面的改善, 使一擊必殺的系統漏洞確實在日趨減少,主流的攻擊面也開始向應用開始轉移。在這種表面上的平靜之中,以竊密、預制為目的的APT攻擊,則由于其是高度隱秘的、難以為IT資產的管理者感知到的攻擊,始終未能得到足夠的重視。而黑產犯罪的長尾化,針對性的特點,也使其并不依賴極為龐大的受害人群分布,即可獲得穩定的黑色收益。因此在過去幾年,內網安全風險是圍繞高度隱蔽性和定向性展開的,這種風險難以感知的特點,導致內網安全未得到有效的投入和重視。也為導致今天的大規模安全災難形成了必然基礎。勒索軟件的一大特點,是其威脅后果是直接可見的。這種極為慘烈的損失,昭示了內網安全的欠賬。也說明我們長期在簡單的邊界防護、物理隔離和內部的好人假定的基礎上經營出安全圖景,是一種“眼不見為凈”式的自欺,無法通過攻擊者的檢驗。

當前,我國在內網安全體系上的能力缺陷,一方面是安全產品未能得到全面部署和有效使用,另一方面則首先是其規劃建設中沒有落實“三同步”的原則,缺少基礎的安全架構和。安天、360等能力型安全廠商共同認同的滑動標尺模型,認為安全能力可以劃分成架構安全、被動防御、積極防御、威脅情報等層次。各層次構成一個有機的整體,網絡安全規劃以基礎的安全架構和可靠的被動防御手段為基礎,疊加有效的積極防御和威脅情報手段。如果沒有架構安全和被動防御的基礎支撐,那么上層能力難以有效發揮;如果沒有積極防御和威脅情報的有效引入,僅靠基礎措施也無法有效的對抗深度的威脅。每個安全層次解決不同的問題,有不同的價值。相對更低的層次付出的成本更低,但解決的問題更基礎廣泛。從網絡安全投入上看,越是網絡初期越要打好底層的工作,而越是保障高等級的資產,就需要在積極防御和威脅層面做出投入延展。