NSA泄露文件深度分析:NSA與運營商的故事

只是簡單看了工具包中的EXP,并在網(wǎng)上關(guān)注了一下國外對該工具包的反響。發(fā)現(xiàn)該EXP經(jīng)過一定的修改,能完全適應2016年最新版本的系統(tǒng)固件,一個如此久遠的EXP能做到如此實屬不易,看來NSA的代碼能力并沒有網(wǎng)上某些人評價的那么差。

后續(xù)并沒有繼續(xù)關(guān)注EXP的詳細內(nèi)容,而對NSA使用的滲透思路更感興趣,所以專注在最新解密的文檔上,希望能有所借鑒,提升自己的眼界。

年底趕進度,文章斷斷續(xù)續(xù)寫了好久,文章邏輯可能有跳躍,加上文檔中的英文實在是拗口,名詞簡稱過多,如有理解分析不妥的地方煩請指出,共同討論。(上篇傳送門:NSA(美國國安局)泄漏文件深度分析(PART 1))

泄漏文檔簡介

在NSA針對防火墻工具包泄漏這個敏感的時間點,@Edward Snowden泄漏的第二批NSA技術(shù)文檔。這些文檔中,包含詳細闡述NSA攻擊手段與項目簡介的PPT,甚至還包括FOXACID Server的詳細操作手冊。在其闡述FOXACID,QUANTUM等明星項目的頁面中,甚至通過簡述攻擊案例來證明該項目的價值,詳細分析之后給人相當大的震撼。與NSA泄漏的工具包相結(jié)合,使得我們能對NSA對外攻擊思路與手段的認識越來越清晰。

越清晰認識的同時,越給人震撼,世界原來這么大。

現(xiàn)將本人對NSA攻擊思路分析理解與感受分享如下,關(guān)于NSA工具項目架構(gòu)與思路等內(nèi)容會放在后續(xù)文章中。

一、案例分析

首先,講述兩個NSA與運營商的故事(文檔中的)

案例一 Pakistan 巴基斯坦

攻擊的的運營商是Pakistan National Telecommuications Corproation 巴基斯坦國家電信公司,簡稱NTC。

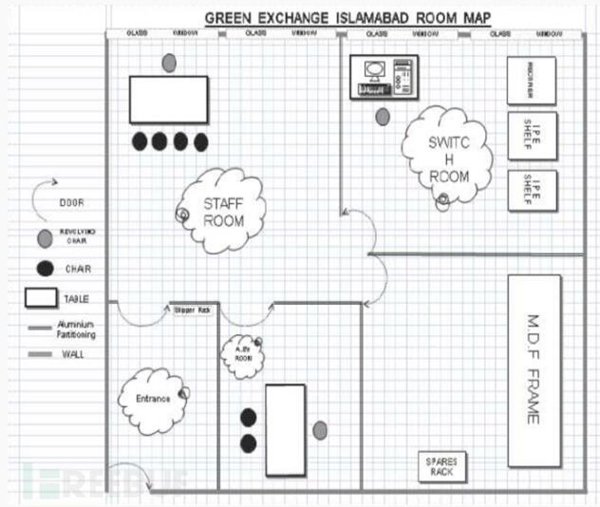

目標是NTC中的VIP分部,被SID(SIGNALS INTELLIGENCE DIRECTORATE,信號情報部門)標記為傳統(tǒng)的不可入侵的網(wǎng)絡(luò)(其含義應該是不能通過傳統(tǒng)的網(wǎng)絡(luò)監(jiān)聽等方式收集到信息的網(wǎng)絡(luò),類似于私有網(wǎng)絡(luò))。該部分是用來維護Green Exchange(綠區(qū)交換機,位于安全區(qū)域)。Green Exchange房間放置著ZXJ-10(程控交換機,用于電話網(wǎng)絡(luò))。這幾臺程控交換機是 巴基斯坦 Green Line 通信網(wǎng)絡(luò)的骨干。這個網(wǎng)絡(luò)專門為巴基斯坦高級官員和軍事領(lǐng)導提供服務(wù)。

攻擊流程簡述:

1.使用被動定位方式識別到了NTC的員工

2.評估當前識別出的與NTC 的VIP部門的聯(lián)系

3.由SIGDEV針對已知的被Selector(NSA精確識別系統(tǒng))標記出來的目標,去定位其他有聯(lián)系的目標。至此成功使用被動方式定位識別到了NTC VIP部門專門運營維護Green Exchange的員工。

4.與R&T一起使用SECONDDATE 和QUANTUM項目,成功將4個新式CNE accesses植入到Green Exchange中。

結(jié)果:

成功安裝了四個全新的CNE access,成功控制VIP 部門和一個用于收集Green Exchange的基礎(chǔ)線路。附一張位于伊斯蘭堡的Green Exchange 房間規(guī)劃圖

至此,用于巴基斯坦高級官員和軍事領(lǐng)導之間交流所使用的通信網(wǎng)絡(luò)就被NSA完整監(jiān)聽。

附注:

QUANTUM ,NSA最著名的“量子”項目,包括QUANTUMINSERT等一系列以QUANTUN開頭的項目。

SECONDATE,MinM攻擊工具。

SIGDEV,全稱為Signals Intelligence Development,有頂尖的情報分析分析人員,SIGDEV的分析人員會去發(fā)掘與現(xiàn)有目標相關(guān)聯(lián)的新目標與新的方法。SIGDEV的滲透方式就是盡可能的挖掘關(guān)聯(lián)信息。

關(guān)于巴基斯坦網(wǎng)絡(luò)被SID部門標記為傳統(tǒng)不可入侵的網(wǎng)絡(luò),我查了下網(wǎng)上的相關(guān)資料,看到wikipedia的一篇文章叫做《Websites blocked in Pakistan》,得知巴基斯坦國內(nèi)也處于互聯(lián)網(wǎng)管控。與中國的GFW相同,之所以說相同,是因為由于巴基斯坦是友好鄰邦,所以該“web filtering system”是由中國開發(fā)提,再供給兄弟國家巴基斯坦。

案例二: Lebanon 黎巴嫩

攻擊的運營商是OGERO ISP

攻擊流程簡述:

1.嘗試用SIGDV的傳統(tǒng)方式滲透,但是這種攻擊方式在黎巴嫩受到了較大的限制。(因為黎巴嫩跟我們有很多類似的地方,其中一個就是網(wǎng)絡(luò)過濾。)

2.通過TAO部門的項目,REXKWONDO,并且在獲得S2I53( Advanced Analysis Division,AAD 下屬部門,用于反恐)CT 和SIGDEV (Signals Intelligence Development) SDS CNE 在高關(guān)注度的目標上提供技術(shù)支持和分析輔助,攻破了OGERO NOC (OGERO Network Operation Center),控制了邊界網(wǎng)關(guān)路由器。

3.使用HAMREX,在已控制的邊界網(wǎng)關(guān)路由器上承載國家級流量,架設(shè)SECONDDATE MitM攻擊套件,進一步攻擊黎巴嫩的Internet。

4.使用CGDB攻破OGERO上游電信運營商Liban Telecom(黎巴嫩國有運營商)的路由器。使用由TAO和S2I5聯(lián)合開發(fā)的定制版路由器EXP和新型植入型工具HAMMERCORE與HAMMERSTEIN,成功在被控路由器上承載了Hizballah(真主黨)Unit 1800與多個CT 項目的關(guān)聯(lián)流量。

5.在成功啟用承載流量后的24小時內(nèi),就成功將流量從核心路由器隱蔽的導出到SSO( Special Source Operations 特殊來源項目,用來存儲通過某些手段收集到的所有數(shù)據(jù)) STORMBREW ,并使的S2I,S2E,SSG\NAC 小組可以通過XKeyscore去分析。

成果:

總共收集了100+MB的真主黨 Unit 1800的數(shù)據(jù),并用SKEYSCORE進行分析。并且由S2I22確認了CADENCE詞典和XKEYSCORE 指紋被命中(確認目標的方式)。NSA SIGINT 高級分析師可以對任何一個在黎巴嫩感興趣的IP段使用XKEYSCORE的單一被動數(shù)據(jù)庫進行SIGDEV分析。

注:

Unit 1800 :“在20世紀90年代,真主黨成立一個特別部門 – Unit 1800 – 致力于支持巴勒斯坦恐怖組織和滲透自己的操作工進入以色列搜集情報,并執(zhí)行以色列境內(nèi)的恐怖襲擊。”

CGDB,并不能確定這個詞語的含義,只是搜索到了github叫做該名稱的項目。

從讀完這兩個故事了解到,網(wǎng)絡(luò)過濾系統(tǒng)不僅對內(nèi)部滲透人員進行阻礙,同時還能對外部的滲透攻擊起到一定的阻礙作用,有助于營造安全的網(wǎng)絡(luò)。呵呵。但也僅僅是一點點阻礙,應對該問題的方案就是把TAO小隊拉入聯(lián)合行動小組,實施定向攻擊或者使用其他被動的攻擊定位方法。

二、小結(jié)

NSA的滲透攻擊思路,不同于我們常用的滲透測試思路,給常規(guī)的滲透測試思路很大的沖擊。因為NSA不再是針對傳統(tǒng)的安全漏洞,而是換了一種全新攻擊思路,去利用互聯(lián)網(wǎng)用戶對互聯(lián)網(wǎng)的信任去攻擊目標。

就像之前發(fā)表在不同平臺上文章中提及的,傳統(tǒng)防火墻就是靠提高攻擊者的門檻來保護內(nèi)部網(wǎng)絡(luò),但是如果攻擊者的攻擊能力高于防火墻,越過了這個門檻,那么在針對這類高水平攻擊者的反APT行為中,防火墻就成了拖累整個網(wǎng)絡(luò)安全水平的短板。并不是指其不滿足技術(shù)指標和設(shè)計需求,而是他會極大的麻痹內(nèi)網(wǎng)安全人員及所有使用者對網(wǎng)絡(luò)安全狀態(tài)和安全風險的認知。因為大家過于信任防火墻。就像足球場上,總是弱隊出強門,因為門將無法去指望靠后衛(wèi)或者其他隊員,只能依靠自己,在不斷的提心吊膽中鍛煉出來敏銳的嗅覺,成為鐵一般的半個后防線。但是并不是說世界級后衛(wèi)沒有存在的道理,只是因為在強的人也不是永遠保險。

歸根結(jié)底,因為信任,既保護著你,也傷害著你。

現(xiàn)有的計算機網(wǎng)絡(luò)劃分被OSI劃分為七層結(jié)構(gòu),下層是上層的基礎(chǔ),上層依賴著下層。除去第一層物理層,網(wǎng)絡(luò)的基礎(chǔ)是二層,數(shù)據(jù)鏈路層,數(shù)據(jù)在這個層面以數(shù)據(jù)幀的形式進行傳輸。該層由一個非常重要的協(xié)議,生成樹協(xié)議spanning-tree,將整個網(wǎng)絡(luò)規(guī)劃成一個個樹形結(jié)構(gòu),連在一起,形成一個無比巨大復雜的樹形結(jié)構(gòu)。該協(xié)議最關(guān)鍵的地方在于根的選擇,根是整個網(wǎng)絡(luò)的核心。網(wǎng)絡(luò)發(fā)展至今近50年時間,讓這個結(jié)構(gòu)越來越模糊,但是依舊沒有逃出這個結(jié)構(gòu)。

網(wǎng)絡(luò)安全架構(gòu),根網(wǎng)絡(luò)結(jié)構(gòu)非常的類似,選取一個可以信任的點作為根,然后按照信任程度從高到低環(huán)繞在根的周圍直到最不信任點。安全簡單的說就是一個基于信任的層級結(jié)構(gòu),不允許低低層級獲取高層級的資源。就像簡單的windows域環(huán)境,域管理員允許訪問任何域內(nèi)機器,但是普通成員就不允許訪問與管理員機器,因為域管理員是大家默認信任的單位。

就像成員在域中就得信任管理員一樣,網(wǎng)絡(luò)中存在著許多大家意識不到的默認信任點。使用計算機(以windows為例,不考慮其他操作系統(tǒng)),就會默認信任windows,因為我只有用或者不用兩個選項,并且我還不能不用。雖然有越來越多的人意識到windows并非絕對安全,但你所做的也只能是在現(xiàn)有基礎(chǔ)上進行略作加固。因為沒有辦法去改變只有兩個選項的本質(zhì)。

以此類推,只要用戶接入了互聯(lián)網(wǎng),就默認對自身接入的運營商信任,這種信任是無條件的。VPN,加密也只是對安全加固的一個方式,但是你總會有沒有防御完善的地方,并且將這個地方完全暴露給所信任的點。

規(guī)則是無法束縛住制定規(guī)則的人

對于信任是無法防御的,如果進行防御,證明對方不被信任。人是不能活在一個沒有完全信任點的世界中的。計算機網(wǎng)絡(luò)更是如此,沒有絕對信任點,網(wǎng)絡(luò)安全無法被搭建。

所以,站在攻擊者角度,最好的攻擊方式,就是利用對方的信任去攻擊。針對這種攻擊方式?jīng)]有防御措施,只有事后如何補救。所以這是一種無法防御的攻擊方式。

利用目標的信任,設(shè)計出一個信任鏈條,然后利用該信任鏈條去攻擊目標。因為信任是木桶效應中最容易讓人忽略的短板。

以下舉幾個測試作為例子:

測試一、針對內(nèi)網(wǎng)出口

“利用被入侵的路由器邁入內(nèi)網(wǎng)”,wooyun

成功突破出口路由器,利用分公司人員對底層網(wǎng)絡(luò)的信任,直接獲取分公司內(nèi)部網(wǎng)絡(luò)的訪問權(quán)限。

然后利用工具,直接在公司網(wǎng)關(guān)上架設(shè)MitM,進行中間人攻。

由于在邊界路由器上發(fā)現(xiàn)了分公司與主公司之間的GRE通道,成功利用主公司對分公司的信任,訪問總公司內(nèi)部網(wǎng)絡(luò)。

具體攻擊方式完全類似于NSA的攻擊方式,監(jiān)聽收集信息,投毒以進一步獲取權(quán)限。

(新的文檔今年八月份才解密,在當時是純個人思路)

測試二、類運營商攻擊

“內(nèi)網(wǎng)滲透思路探索 之新思路的探索與驗證” ,wooyun

測試目標是一個工作組網(wǎng)絡(luò),位于某個園區(qū)。將園區(qū)網(wǎng)絡(luò)視作一個運營商,工作做的用戶視為接入運營商的用戶。

首先使用某種手段,控制園區(qū)網(wǎng)絡(luò)的一個或者幾個節(jié)點。然后在該節(jié)點上部署MitM監(jiān)控整個網(wǎng)絡(luò)的流量。收集用戶的詳細信息,由于當時收到技術(shù)及設(shè)備的限制,只收集了關(guān)于URL的信息。但也足夠分析出整個網(wǎng)絡(luò)的用戶行為習慣與愛好。

由于實力有限,沒有漏洞與高級遠控,只能簡單針對下載的EXE進行302劫持。出于安全考慮,在劫持的一段時間內(nèi),切斷了內(nèi)網(wǎng)安全軟件的聯(lián)網(wǎng)權(quán)限(通過關(guān)閉殺軟的DNS解析)。

即使是在軟件靠半自主修改定制(開發(fā)能力有限,就略微能使用一點點Python),遠控全開源的惡劣情況下,仍然能對某個或者某個群體進行定向攻擊。

測試三、針對流量監(jiān)控

環(huán)境是在測試二的網(wǎng)絡(luò)環(huán)境中。由于控制了流量監(jiān)控設(shè)備,所以能較為清晰的分析,測試用的攻擊流量被如何分類。

使用 update.mircosoft.com 與 windowsupdate.microsoft.com 作為測試域名,powershell和meterpreter全部使用該地址進行上線,并限制了DNS解析,該域名全部解析到134.170.58.221,然后進行傳輸文件測試。流量監(jiān)控設(shè)備將所有測試流量歸類到windows流量中,即使瞬時較大,也只是發(fā)送了INFO級別與NOTICE級別的日志。

測試四、劫持路有協(xié)議

在一個內(nèi)網(wǎng)中,控制一臺路由器或者一臺服務(wù)器,利用路由協(xié)議,強制引導劫持整個OSPF網(wǎng)絡(luò)的流量。通過這種方式,影響到本區(qū)域外但同屬于局域網(wǎng)環(huán)境的路由器,包括跨國公司全球范圍內(nèi)的內(nèi)網(wǎng)路由器,將本不屬于或者理論無法接觸到的流量進行跨區(qū)域引導劫持。并且該影響方式不會引起安全報警。

測試五、BGP(理論)

通過BGP協(xié)議去引導相鄰區(qū)域或者其他區(qū)域的流量。例如在最新解密文檔中,劫持country-wide traffic的一種可能性。就像“NSA黑客團隊TAO手抖,敘利亞舉國斷網(wǎng)三日”,這種情況是只能由BGP產(chǎn)生的效果。

即使能通過BGP只能劫持某國家網(wǎng)絡(luò)1小時,能收集到的信息的大小也將會是天文數(shù)字。

以上四個測試,由于是一個IE RS轉(zhuǎn)型去做安全并只有極其薄弱的開發(fā)能力,在業(yè)余時間借助一個安全研究員朋友的幫助完成的測試。所以根本無法將該攻擊方式發(fā)揮出它應有的攻擊能力。并且都是在詳細文檔與案例解密之前進行的測試,沒有案例與方案進行指導。即使是這樣,仍能獲得不小的收獲,該方案的適用范圍很廣并且真的很好用。

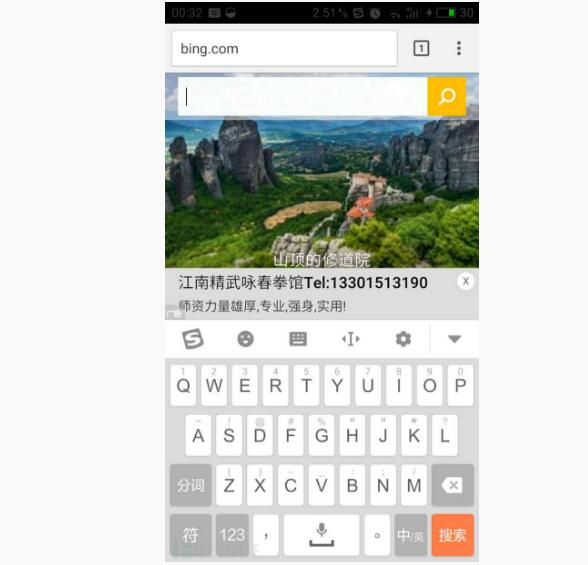

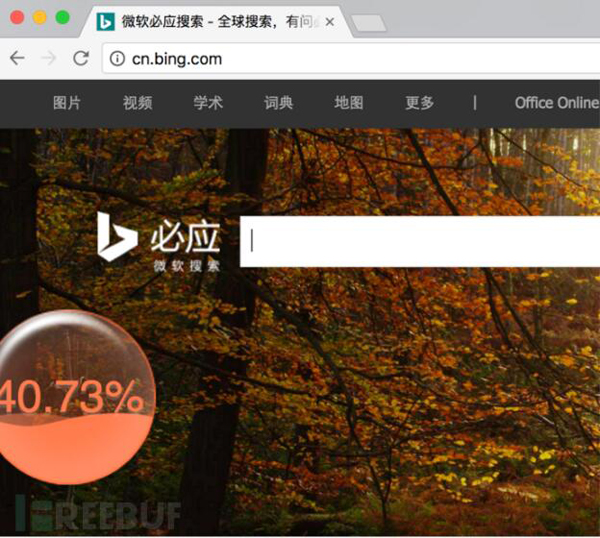

三、后話

通過以上測試發(fā)現(xiàn)現(xiàn)有網(wǎng)絡(luò)結(jié)構(gòu)有極其脆弱的一面,用戶和很多軟件廠商默認對底層網(wǎng)絡(luò)進行信任。太多的廠商和公司因為性能,易用程度和成本等原因放棄使用SSL,這是極不明智的。在國內(nèi),bing搜索與baidu搜索做對比,在界面的用戶體驗上BING就比BAIDU差很多,其根本原因為BING界面充斥著運營商插入的廣告。尤其是很多軟件使用無沙盒或者老版本的瀏覽器作為內(nèi)置瀏覽器,并且官方頁面不使用SSL,這種安全風險實在是過于巨大。甚至較多的安全軟件與設(shè)備也是,極容易被這些基礎(chǔ)信任所迷惑與麻痹,沒有將權(quán)限最小化,信任最低化充分體現(xiàn)在整體的設(shè)計思路上。

有太多的廠商根本不去考慮如果基礎(chǔ)網(wǎng)絡(luò)不安全會給用戶和自身帶來何種程度的安全風險和會如何影響用戶體驗,如下所示:

甚至還有,某運營商的新功能,在使用手機移動熱點時,劫持修改所有的http流量,插入一個看似便利的流量提醒插件,如下圖:

如果有心,寫一個JS去獲取網(wǎng)頁信息,完全能做到手機號-IP地址-個人身份-網(wǎng)站帳號 這幾者的完全對應,完成對人員的定位與追蹤,威脅個人隱私及安全。

尤其是在移動端,由于本土原因,每個定制版安卓都會有自己的瀏覽器,甚至較多應用都有自己的瀏覽器,并且默認使用自身的瀏覽器去打開所有的網(wǎng)頁。但是在現(xiàn)如今的網(wǎng)絡(luò)環(huán)境中,如若不是手動翻墻下載使用Chrome瀏覽器去瀏覽網(wǎng)頁,如何能做到安全的瀏覽網(wǎng)頁而不擔心手機被EXP入侵。

甚至是在安全圈子,號稱擁有上萬白帽子,曾經(jīng)中國頂尖的安全社區(qū)之一,又做的如何呢:

整站被google收錄的SSL頁面就一個,HTTP頁面有至少288K個,近29萬個頁面中只有一個HTTPS頁面,暫不討論利用網(wǎng)站內(nèi)容信息進行精確識別,甚至連登陸界面都不是HTTPS,這讓白帽子的信息如何能不泄漏。一個致力于提升互聯(lián)網(wǎng)安全的公司,也就做到這樣,更何況其他的公司。(即使在發(fā)送過程中使用了類似MD5等加密算法,也依然不會擋住個人賬號信息泄漏。如利用類似ASA未授權(quán)訪問漏洞修改登錄頁面獲取登錄密碼。)

更高風險的情況是有的公司使用了HTTPS,但是卻是使用低驗證級別的SSL,使得即使頁面中的某個元素或者腳本被劫持替換,卻依然顯示著安全的綠色標識符。

在測試類似QUANTAMINSERT的方案是,在github上發(fā)現(xiàn)一個項目叫做“evilgrade”,由infobyte小組完成公開在github,一個用于更新劫持的工具。有太多的軟件不驗證軟件簽名或者下載源的簽名,甚至直接不使用SSL下載,不提供軟件簽名和特征碼。因為軟件廠商根本不認為這會造成安全風險或者說根本沒有意識到其自身的安全責任。

公民身份信息泄漏源究竟在何處,這是一個公眾不斷探尋的問題,網(wǎng)上流傳各大社工庫中的數(shù)據(jù)基本不會有用戶自身泄漏的數(shù)據(jù),社工庫的來源基本都是來自各大網(wǎng)站、廠商、企業(yè)的數(shù)據(jù)庫。但是各大廠商、公司、企業(yè)都在指責用戶沒有將自己的個人隱私保護好,將泄漏用戶隱私的責任推給用戶,這是不合適的。

用戶給予廠商、網(wǎng)站、提供商信任,但是對方卻根本沒有意識到這部分信任所對應的責任。甚至個別運營商允許攻擊者使用運營商的廣告服務(wù)進行推送木馬。被公開到網(wǎng)上之后,只會講責任推給承包商,并且不會有任何人負擔法律責任。

假設(shè)NSA在中國買廣告推送木馬至高價值的目標中。行動暴露,究竟會不會有運營商相關(guān)人員承擔責任,依靠法律不承認的不知者無罪來為自己開脫逃避處罰?我相信結(jié)果會很有意思。

如今處于互聯(lián)網(wǎng)時代,人們生活離不開互聯(lián)網(wǎng),我舉一個例子,支付寶,支付寶有所有用戶的消費信息,如今正在做社交,加上阿里集團的虛擬運營商,這只是大家知道的,還有支付寶通過在未授權(quán)的情況下獲取個人非淘寶快遞運單號用于推送到支付寶,以及大家不是很了解的手段獲取用戶所有信息。可以說阿里集團已經(jīng)擁有完整描述一個人的能力,包括個人信息,生活軌跡,興趣愛好,信用記錄,人員關(guān)系,工作等。

但是大家有沒有想過,萬一支付寶失守了,會發(fā)生什么事情?

安全最重要的兩個詞,信任與責任。正視了這兩個詞,安全將會有質(zhì)的飛躍。