工具推薦:Dradis,Kali滲透測試報告生成器

滲透測試報告是任何安全評估活動中的關鍵可交付成果。滲透測試中,最終可交付成果是一份報告,展示了所提供的服務,使用的方法,發現的結果和建議。

許多滲透測試人員發現報告的制作是一個無聊的過程,因為它需要大量的時間和精力。在本文中,我們將討論使用Kali Linux工具來簡化制作報告的任務。這些工具可用于存儲結果,做報告時的快速參考,與你的團隊分享你的數據等。我們將學習如何使用這些工具上傳BurpSuite、nmap、Nikto、OWASP Zap等的掃描結果。

這篇文章我們將介紹如下工具:

Dradis

Magic Tree

Metagoofil

讓我們看看每個工具的詳情。

Dradis

Dradis框架是一個開源的協作和報告平臺。它是由Ruby開發的一個獨立的平臺。在接下來的幾個步驟中,我們將學習如何使用Dradis。

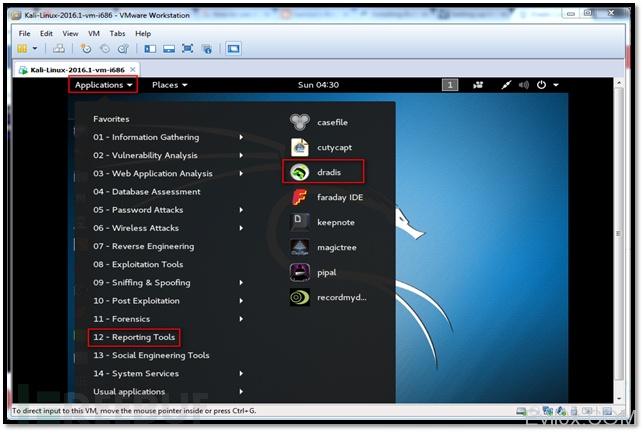

啟動Kali Linux,”Application”->” Reporting Tools”->”Dradis”。

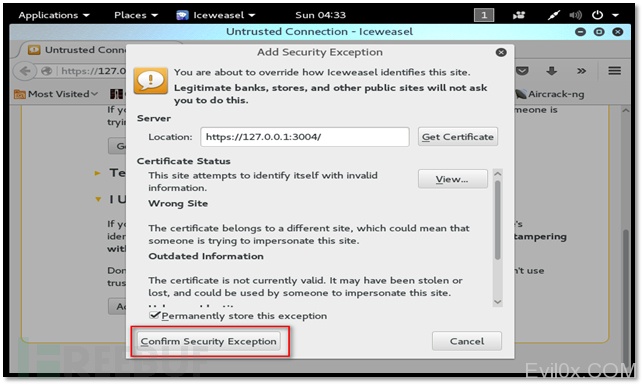

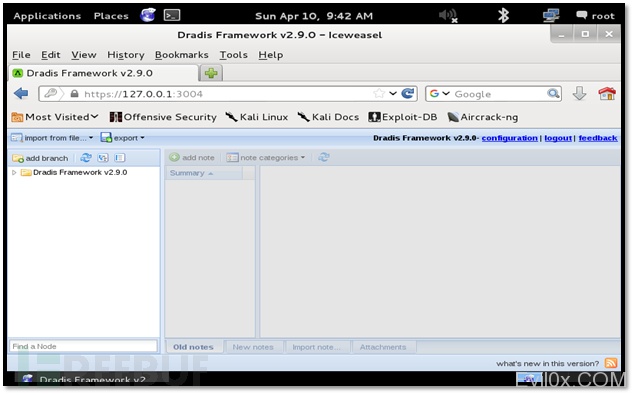

Dradis是一個獨立的web應用程序。因此,它會自動在瀏覽器中打開https://127.0.0.1:3004

避免證書錯誤,然后點擊“I Understand the Risks”按鈕來添加一個例外Dradis。出現證書錯誤是因為Dradis使用的是自簽名證書。

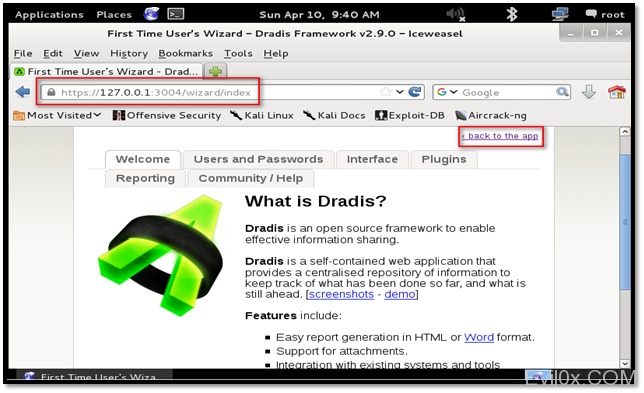

因為是第一次訪問,所以提供的是向導頁面

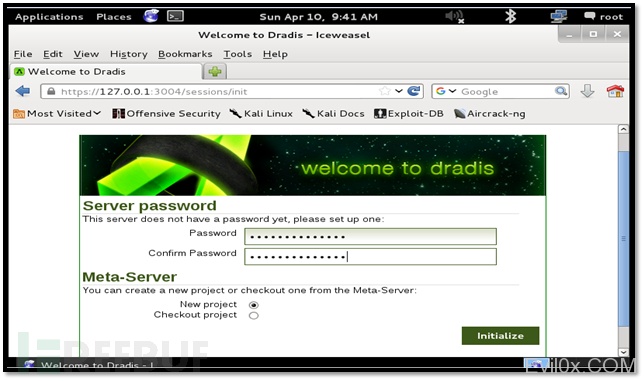

下一步是創建一個服務器密碼來訪問應用程序。點擊“Back to the app”鏈接訪問密碼設置頁面。輸入密碼,然后單擊“Initialize”按鈕。

輸入我們之前設置的密碼

我們成功進入了Dradis框架。

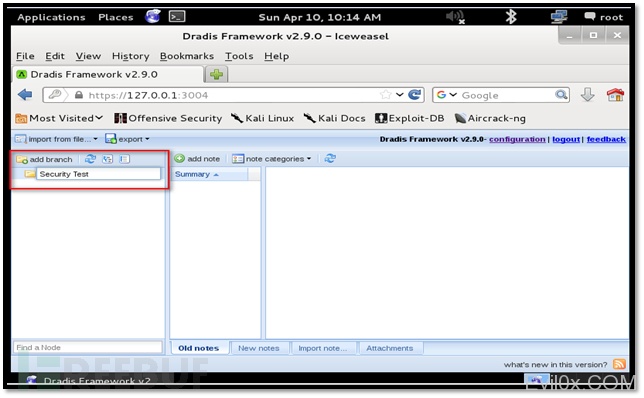

現在我們可以開始使用Dradis通過創建一個新的分支。點擊“add branch”按鈕,并將它命名為“Security Test”。

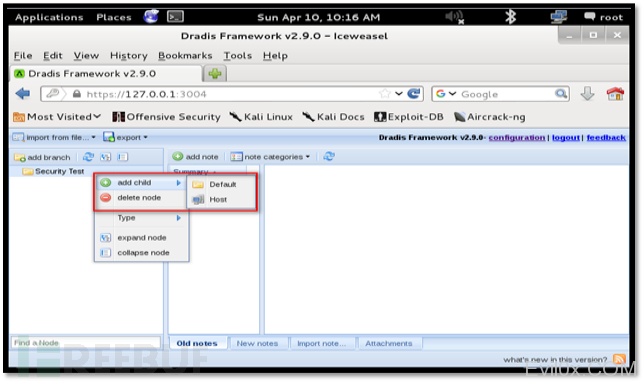

現在,在新創建的分支單擊鼠標右鍵,然后單擊“add child”選項在新創建的分支下添加支行。有兩個選擇,首先是創建新的子分支,第二個是添加主機。

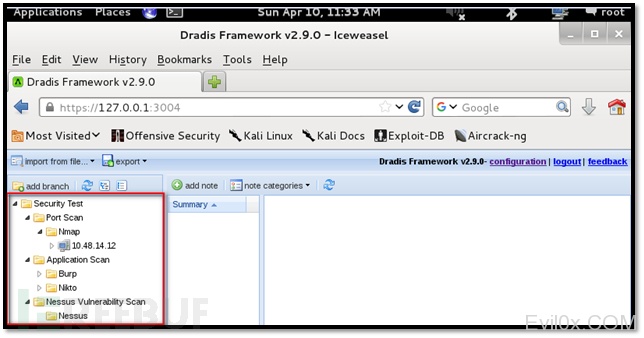

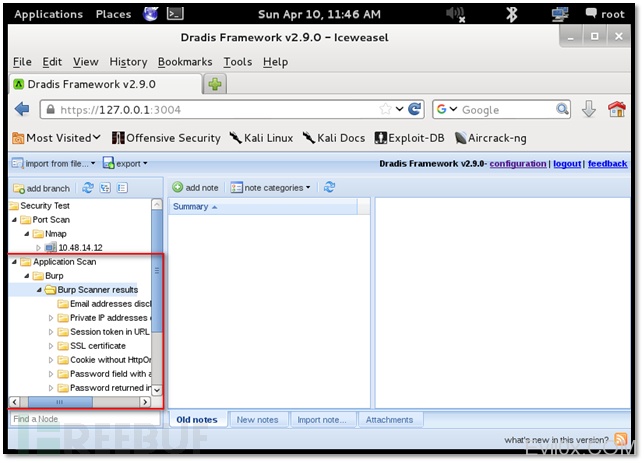

為了方便我們創造了一個樹形分支。“Security Test”劃分為三個支線,“端口掃描”,“應用程序掃描”和“Nessus的漏洞掃描”。每個子分支由不同的工具進一步劃分。

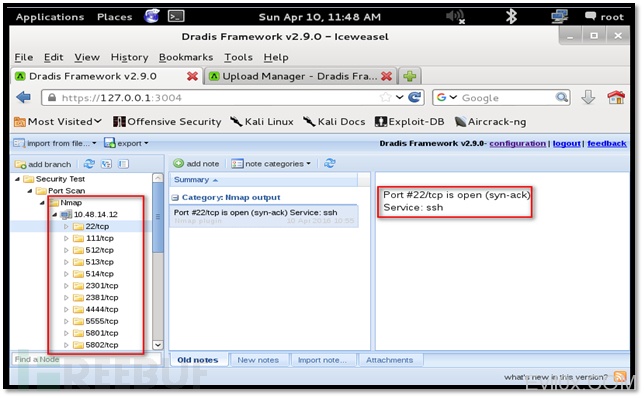

我們可以在每個分行或支行下添加主機。例如,我們的Nmap文件夾下添加的IP 10.48.14.12。我們的目標在這里放置Nmap對10.48.14.12的掃描結果。

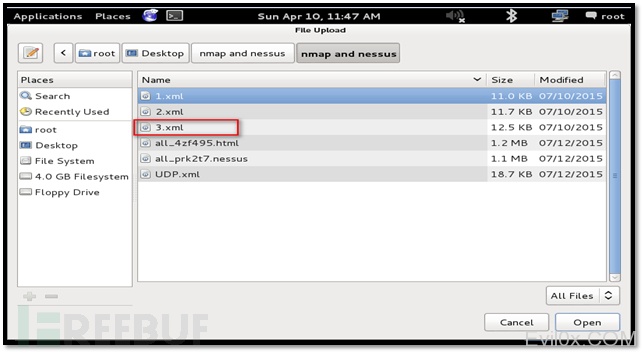

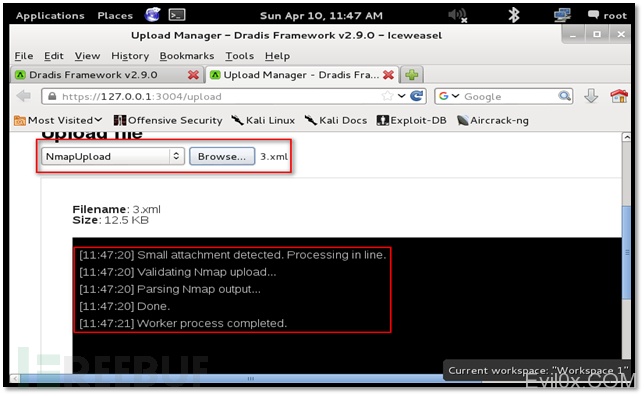

點擊“import file from…”按鈕,從下拉框中選擇“NmapUpload”,瀏覽并選擇要上傳的文件。

點擊“Open”按鈕,Dradis將開始驗證和解析該文件。

解析成功后,結果將會被上傳。現在可以看到主機開放的端口。

我們可以通過“add note”按鈕來添加任意端口。

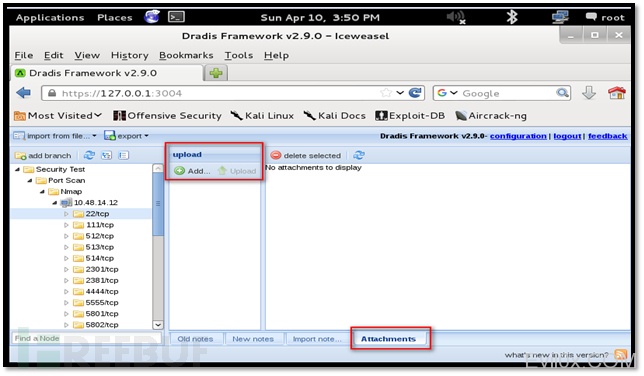

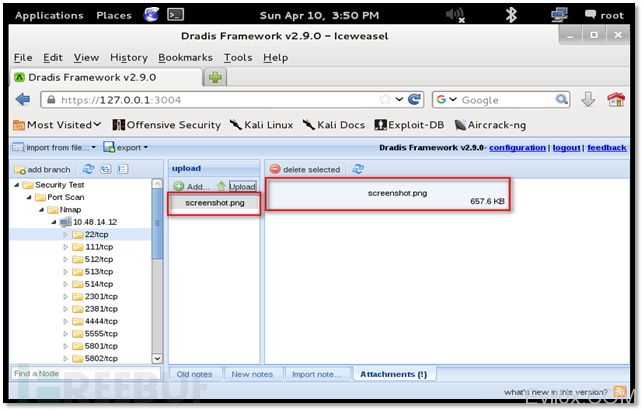

同樣,我們添加一個任何端口或服務的屏幕截圖。轉到“Attachment”選項卡,點擊“Add”按鈕,選擇要上傳的文件。

點擊“upload”將文件上傳到dradis

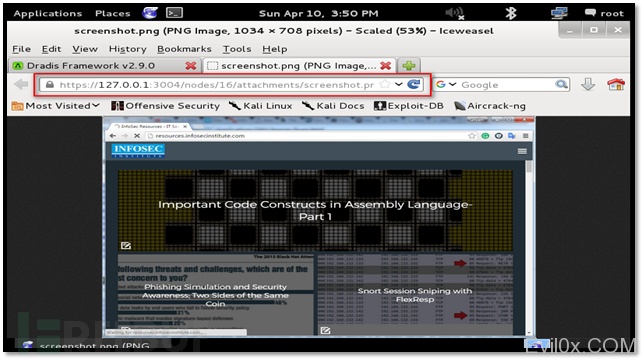

雙擊上傳后的圖片,會在新的標簽頁中打開。

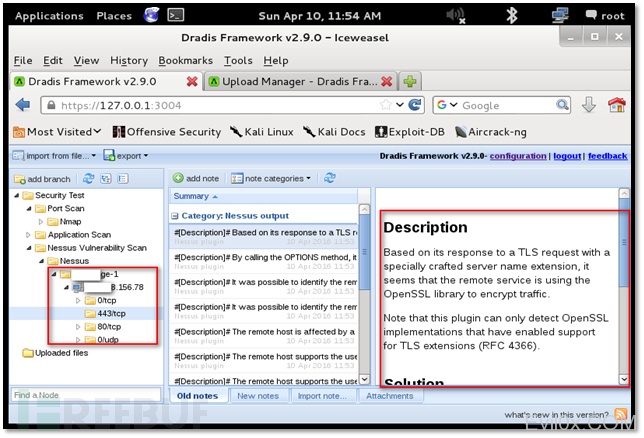

類似的,我們可以上傳Nessus, Burp, Nikto, Owasp ZAP等的掃描結果。

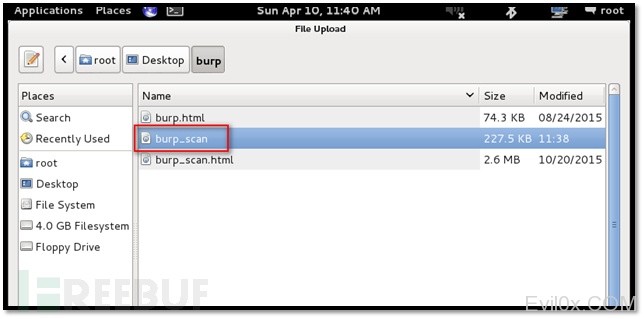

要上傳burp的掃描結果到Dradis,點擊“import file from…”按鈕,從下拉框中選擇“BurpUpload”,瀏覽并選擇要上傳的文件。

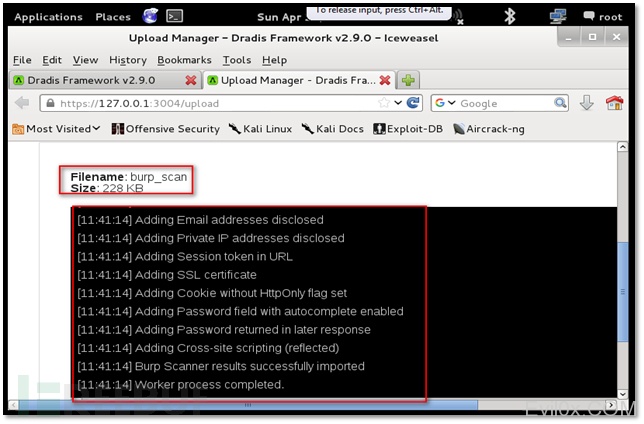

點擊”Open”按鈕,dradis會自動驗證和解析文件。

解析完畢之后上傳。我們可以在“Burp Scanner results“看到burp的掃描結果。

我們可以移動整個文件夾到“Application Scan”文件夾下的“burp”子文件夾。

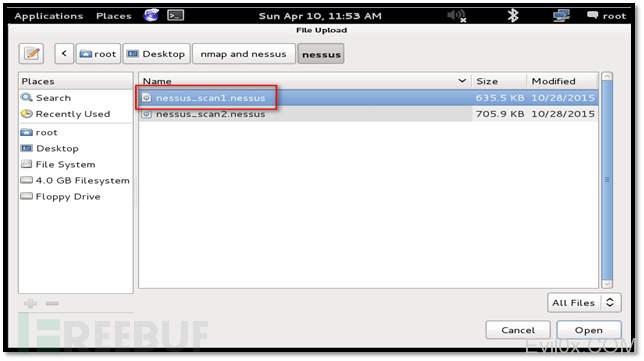

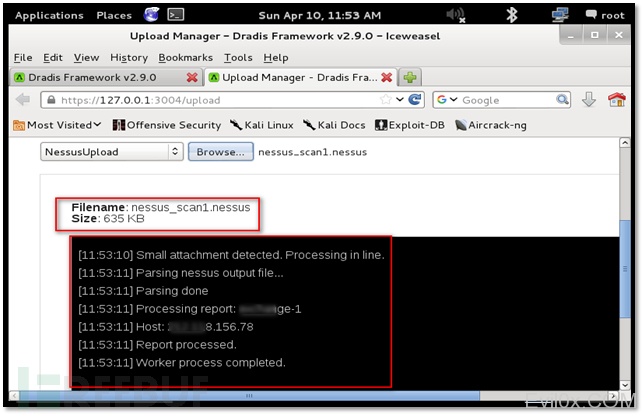

用同樣的方法上傳Nessus掃描的結果。

Drais可以根據上傳的結果導出報告。不幸的是doc或pdf格式只在pro版才可導出,社區版只允許導出Html格式。

要了解更多關于專業版的特性,可以訪問:http://securityroots.com/Dradispro/editions.html

下面將會演示如何導出Html報告。

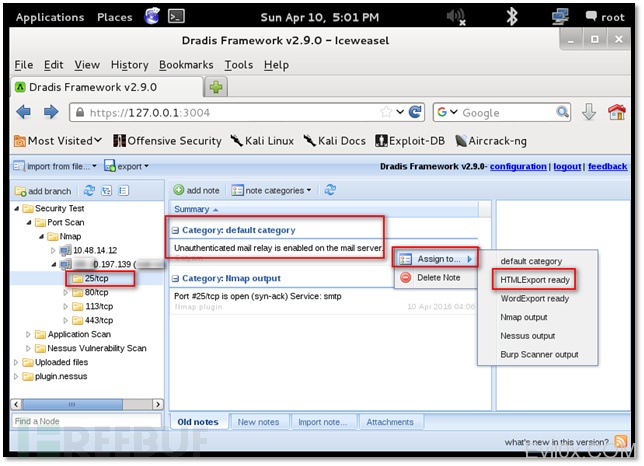

1、選擇要在報告中包含的問題。右鍵單擊“Category”中選擇“Assign to…”,然后單擊“HTML Export ready”選項。這顯示在下面的截圖。

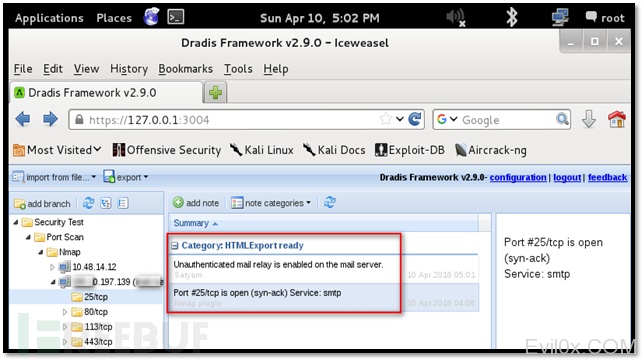

這個問題的類別變更為“HTML Export ready”,如下面的屏幕截圖。

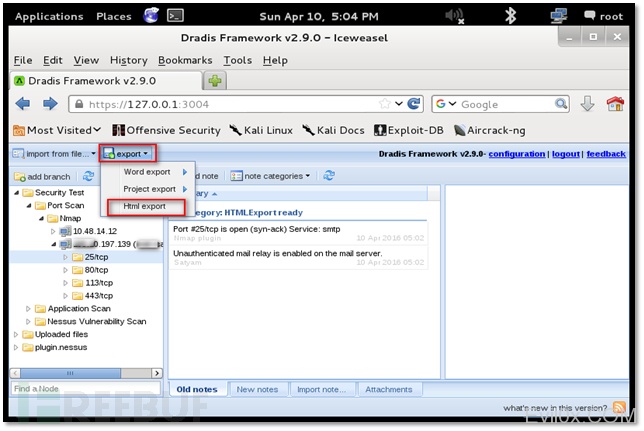

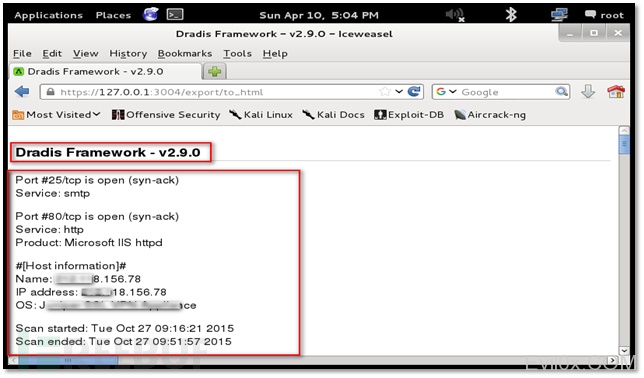

2、一旦你已經囊括了所有你要在報告中包含的問題,請單擊“export”按鈕,選擇“HTML export”選項。新的標簽將會打開HTML報告。

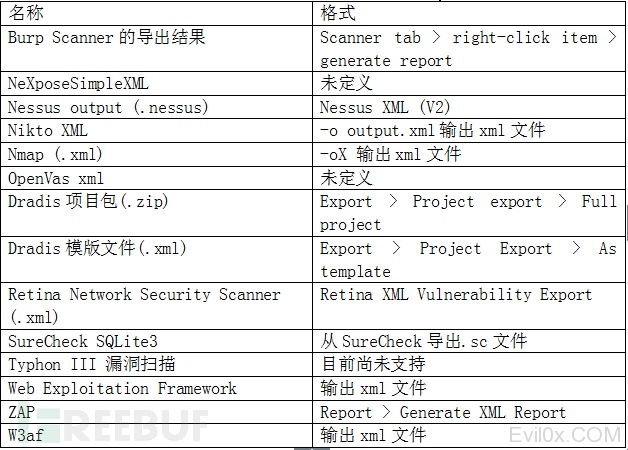

下面這個列表顯示了dradis支持的工具和可接受的格式。

Magic Tree

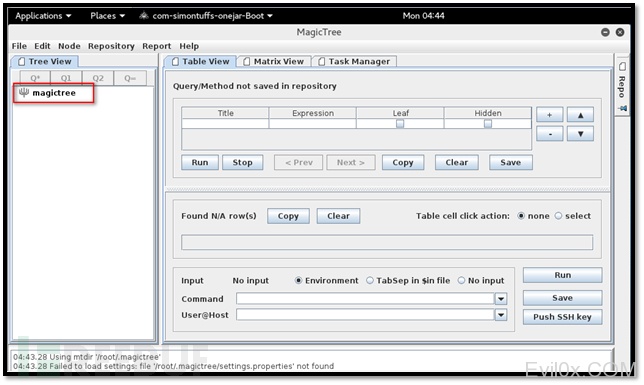

Magic Tree類似于Dradis數據管理和報告工具。它被設計成方便和直接的數據整合,查詢,外部命令的執行和報告生成。這個工具是預裝在Kali Linux中位的“Reporting Tools”的范疇。它遵循樹節點結構來管理主機和相關數據。在接下來的幾個步驟中,我們將學習如何使用magic tree。

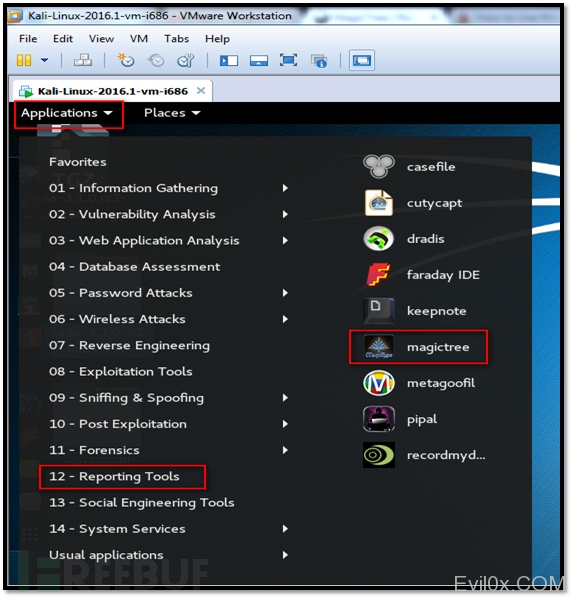

啟動Kali Linux的工具。點擊“Applications”,轉到“Reporting Tools”,然后點擊“Magic tree”。

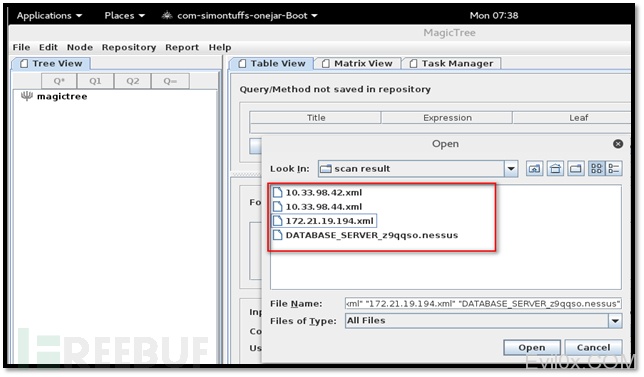

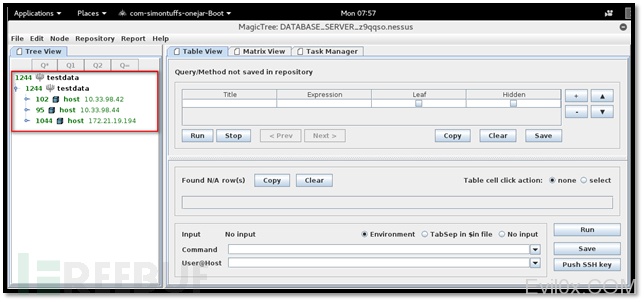

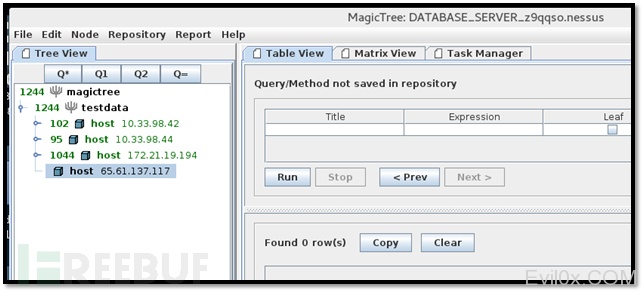

File->Open,選擇要上傳的文件

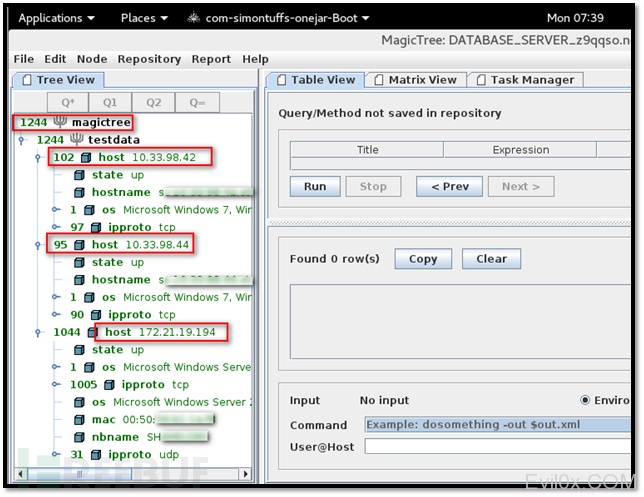

Magic Tree將映射所有的數據到樹節點結構。

擴展單個節點,我們可以進一步看到數據。

Magic tree允許查詢已經收集的數據,執行給定的shell命令。

有不同的方法用來查詢數據。

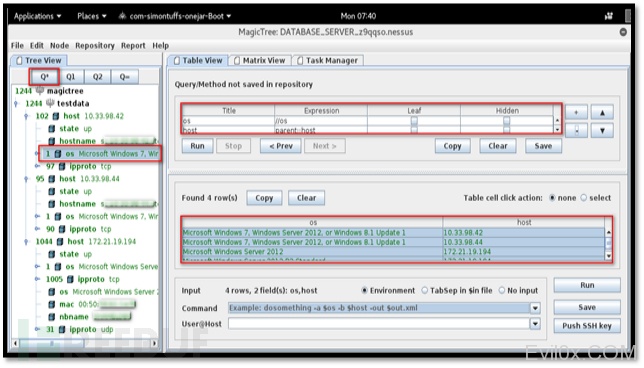

Q*:選擇與當前所選節點相同類型的所有節點的查詢。例如,如果我們選擇的操作系統,然后點擊“Q *”按鈕,它會列出類型為“OS”的所有節點。從下面的截圖中,我們可以看到所有與OS細節有關的節點。

可以選擇要查詢的字段(在“Tab View”選項卡中突出顯示為紅色)。我們可以按我們的要求修改查詢。

同樣,如果我們選擇的“OS”,然后點擊“Q1”按鈕,它會列出所有類型為“OS”和文本內容為“MicroSoft Windows 7”的節點。從下面的截圖中,我們可以看到所有有著相同操作系統的主機。

我們可以通過這種方式提取所需要的數據。

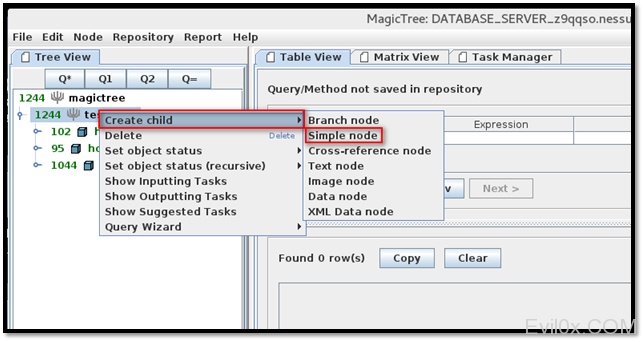

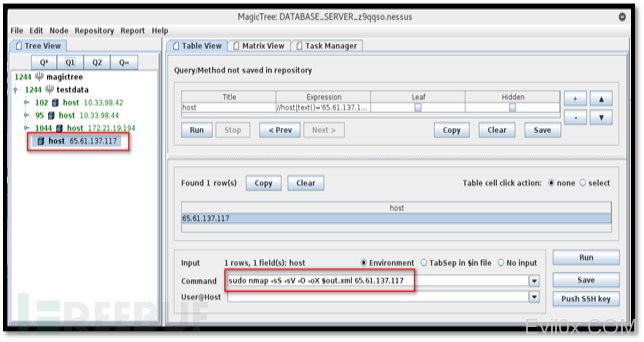

Magic tree一個更為獨特的特征是能夠從用戶界面上運行Nmap。右鍵單擊“test data”結點,點擊“create child”,然后點擊“simple node”選項。

進入Host詳情,然后按回車。

現在點擊“Q1”查詢按鈕,在“Command”字段中輸入下列Nmap的命令,然后點擊“Run”按鈕。

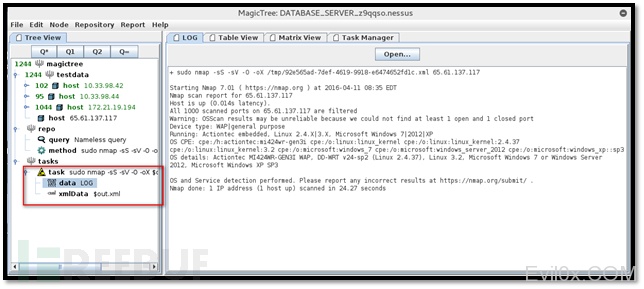

nmap掃描現在已經開始。我們可以在屏幕的左下方看到一個新創建的任務,而上突出顯示部分顯示任務的狀態。

我們可以進入控制臺,并通過單擊“Console”按鈕,檢查掃描狀態。

一旦掃描完成后,我們可以在“task”節點看到日志和XML輸出。

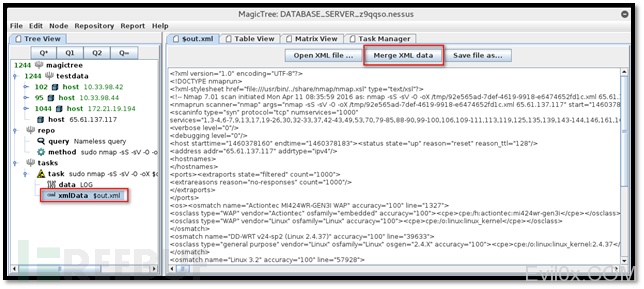

將結果合并到當前的樹中,單擊“xmlData”,然后單擊“merge XML data”按鈕。

掃描的結果被添加到主機“65.61.137.117”,如下面的屏幕截圖。

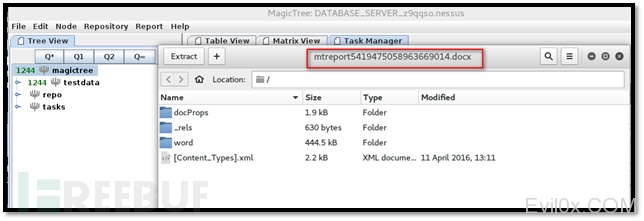

Magic tree有能夠生成Word格式報告的選項。要生成報告,選擇一個節點,定位到“report”,然后點擊“generate report …”選項。

選擇報告導出的位置。

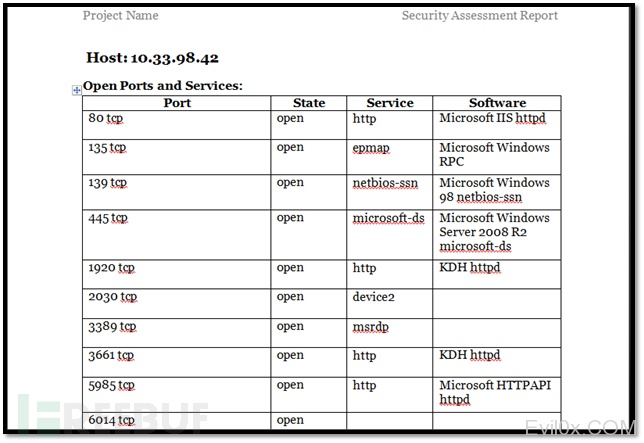

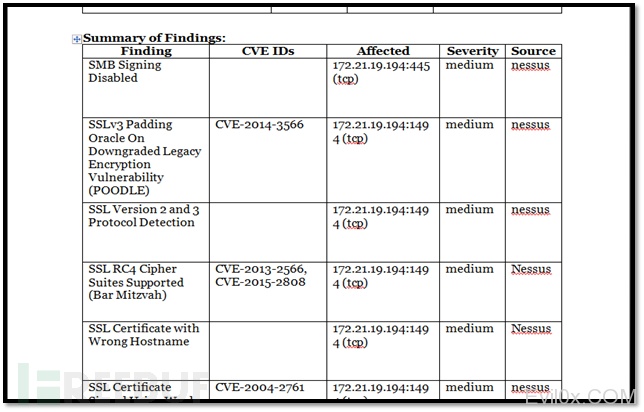

導出的報告如下。

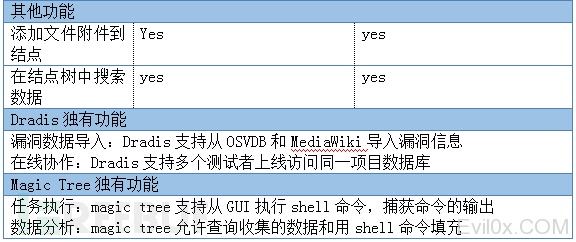

Magic Tree vs. Dradis

這兩個工具被開發用來解決類似的一系列合并數據的問題,和生成報告。Magic Tree和Dradis還可引入不同的滲透測試工具產生的數據,手動添加數據和生成報告。兩個工具按照樹結構來存儲數據。

這兩個工具之間的詳細區別下面給出。

Metagoofil

Metagoofil是一種信息收集工具,用于提取屬于目標公司公開的文件(PDF,DOC,XLS,PPT,DOCX,PPTX,XLSX)的元數據。這是Kali Linux框架下的報表工具的一部分。它可以通過掃描獲得的文件給予很多重要的信息。它可以根據提取元數據的生成HTML報告,再加上潛在的用戶名列表對暴力破解開放的服務,如FTP、Web應用程序、VPN、POP3等非常有用。這些類型的信息對滲透測試人員在安全評估的信息收集階段時很有幫助。

按如下步驟使用mategoofil:

1、使用谷歌搜索引擎搜索目標網站指定的文件類型。

2、下載所有找到的文件。

3、提取下載的文件的元數據。

4、保存結果為HTML文件。

在這里,我們將學習如何使用Metagoofil并生成滲透測試報告。

第1步:啟動Kali Linux虛擬機。默認metagoofil不存在于Kali Linux。輸入以下命令在Kali Linux上安裝metagoofil。

```Apt-get install metagoofil```

第2步:安裝完成后運行以下命令來查看metagoofil可用的選項。

```metagoofil```

第3步:使用如下命令運行metagoofil

`metagoofil -d target.com -t pdf,doc,ppt -l 200 -n 5 -o /root/Desktop/metagoofil/ -f /root/Desktop/metagoofil/result.html`

讓我們來了解命令的詳細信息:

-d 指定目標域。

-t 來指定要metagoofil找到并下載文件類型。

-l 限制結果的搜索。缺省情況下,它被設置為200。

-n 指定要下載的文件的數量。

-o 指定一個目錄來保存下載文件。

-f 輸出文件的名稱和位置。

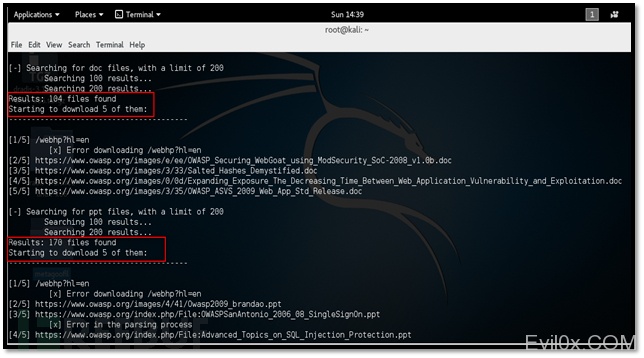

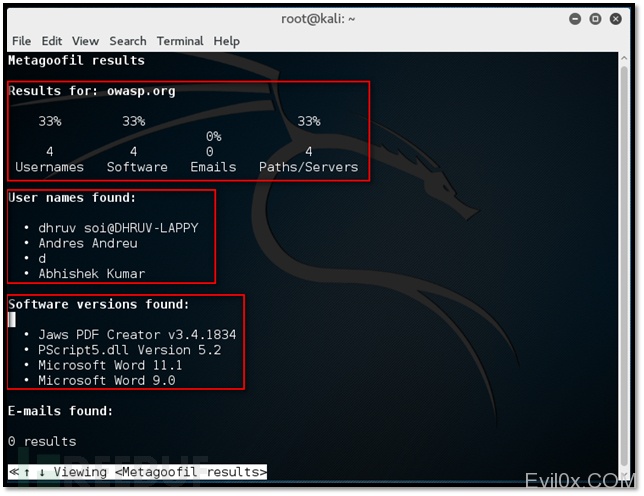

第4步:實戰,我們使用metagoofil掃描:www.owasp.org

```metagoofil -d owasp.org -t pdf,doc,ppt -l 200 -n 5 -o /root/Desktop/metagoofil/ -f /root/Desktop/metagoofil/result.html```

如下圖所示,metagoofil開始尋找給定類型的文件。該工具總共發現115擴展名為.pdf的文件。由于要下載的文件數量設置為5,metagoofil對于每個擴展名只下載五個文件。

第5步:進入“/root/Desktop/metagoofil”目錄,找到下載的文件。

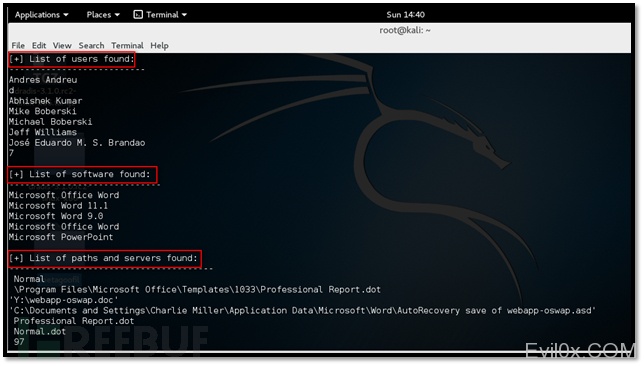

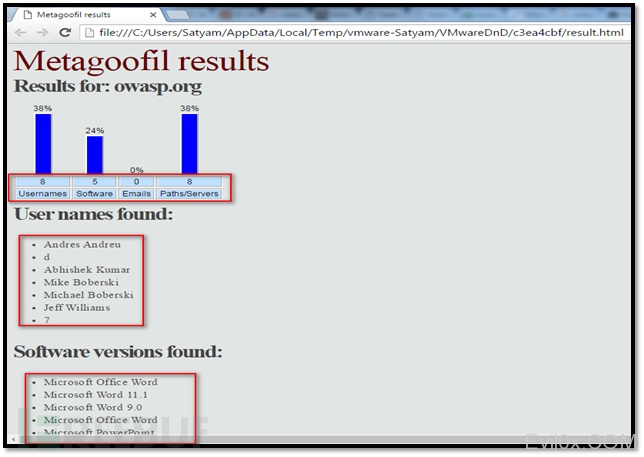

第6步:打開result.html文件。此文件包含從指定網站提取的數據。

這包括以下數據:

用戶名

軟件版本開發的文件

電子郵件

服務器和路徑

文件分析

該result.html文件可以使用像w3m的一個命令行工具打開。 w3m的是Linux終端的Web瀏覽器。默認情況下,它不存在于Kali Linux操作系統。要安裝w3m的使用下面的命令:

Apt-get install w3m

安裝完成后,運行以下命令,使用w3m打開HTML報告:

w3m /root/Desktp/metagoofil/result.html

從上面的結果,我們得到了很多敏感信息比如可以嘗試暴力破解用戶名的密碼,找到對應版本軟件的可利用漏洞,路徑信息可以用來猜測被目標所使用的操作系統類型。

結論

雖然magic tree和Dradis很相似,他們有自己的優點和缺點。基于個人的要求選擇工具。這兩種工具可以合并使用方便項目的管理。在另一方面,Metagoofil是一個非常強大的工具,提取從公開的文件元數據并生成一個包含用戶名列表,文件路徑,軟件版本,電子郵件ID等重要信息的報告,可以在滲透測試的不同階段使用。

引用

http://www.gremwell.com/what_is_magictree

http://www.gremwell.com/magictree_vs_dradis