了解你的對手:追蹤快速響應的APT攻擊

10月24日到25日期間,我們檢測到兩起來自”admin@338”(根據攻擊的特征,給攻擊者起的代號)的魚叉式網絡釣魚攻擊.攻擊目標針對多個組織,而且意圖非常明顯,是為了獲取國際貿易,金融,經濟政策等方面的資料.這兩起攻擊使用了不同的惡意軟件并且表現出了快速調整技術,策略,流程(TTPs)的能力.

使用投資者指南和聯系人列表作為誘餌

2013年10月25日.星期五.檢測到對下列目標的攻擊:

西歐中心銀行 一個國際貿易,經濟,金融政策領域的組織機構 一個美國的智囊團 遠東一個國家的政府部門

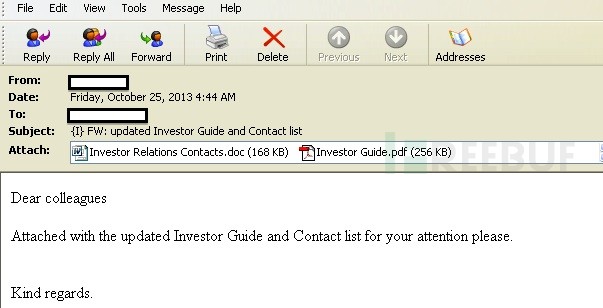

釣魚郵件如下圖所示,惡意的word文檔利用了CVE-2012-0158漏洞

Word文檔的屬性:

文件名:Investor Relations Contacts.doc

MD5: 875767086897e90fb47a021b45e161b2

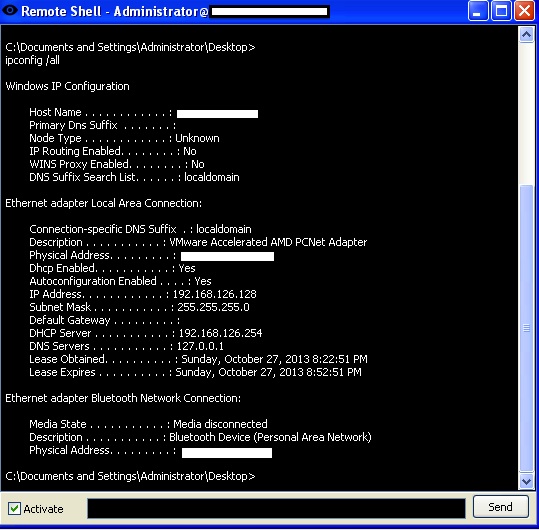

當打開這個Word的時候會寫一個可執行文件到C:\Windows\wmiserver.exe.然后運行這個程序,這是一個Bozok遠控的變

種.它連接的CnC服務器是microsoft.mrbasic.com和www.microsoft.mrbasic.com.使用的連接密碼是“wwwst@Admin”.我們發現10月26日的時候兩個域名解析到了58.64.153.157.

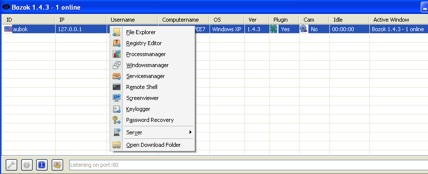

Bozok遠控的能力

Bozok跟其他流行的遠控一樣,可以從網上自由的下載到.Bozok的作者綽號叫”Slayer616”,他還有一款叫Schwarze sonne(簡稱SS-RAT)也非常有名.這兩款遠控在互聯網上很容易就可以找到,在之前的攻擊中也被廣泛使用.

跟SS-RAT不一樣,Bozok依然在維護中,10月份剛更新了兩個版本,修復了一些bug,增加了對西班牙語,阿拉伯語,保加利亞語,波蘭語和法語的支持.如下圖所示,比較方便易用.

一旦計算機被Bozok感染,攻擊者就可以做很多未授權的事情:

下載被感染計算機的文件或上傳文件 啟動終止進程 修改注冊表 抓取系統上保存的密碼

還可以通過圖形界面執行任意命令.

攻擊者還可以上傳一個DLL插件來擴展Bozok的功能,包括開啟攝像頭,記錄鍵盤操作,查看控制屏幕等.

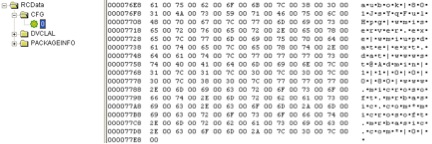

Bozok在可執行文件的資源段保存了配置參數.這次攻擊中獲取到的Bozok變種配置參數如下:

ID = aubok Mutex = 801JsYqFulHpg Filename = wmiserver.exe Startup Entry Name = wmiupdate Plugin filename = ext.dat Connection password = wwwst@Admin Connection port = 80 Connection servers = www.microsoft.mrbasic.com, microsoft.mrbasic.com

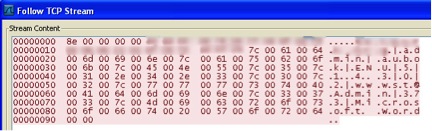

在感染的時候,Bozok發出的初始化網絡流量如下圖:

從抓包中分析除了遠控的連接密碼為”wwwst@Admin”

確認攻擊源頭

我們認為這次攻擊來自于”admin@338”,關于這個攻擊者的特征,在«Assessing Damage and Extracting

Intelligence»的報告中有詳細的描述.admin@338在之前的攻擊中也使用過”wwwst@Admin”作為密碼.

此外,這次攻擊中CnC服務器的IP是58.64.153.157.很多跟admin@338有關的CnC域名也都指向了這個IP.在10月27日,我們觀察到已知的,指向這個ip的域名有:

consilium.dnset.com consilium.dynssl.com consilium.proxydns.com dnscache.lookin.at ecnet.rr.nu european.athersite.com hq.dsmtp.com hq.dynssl.com ipsecupdate.byinter.net itagov.byinter.net microsoft.acmetoy.com microsoft.dhcp.biz microsoft.dynssl.com microsoft.ftpserver.biz microsoft.instanthq.com microsoft.isasecret.com microsoft.lookin.at microsoft.proxydns.com microsoft.wikaba.com microsofta.byinter.net microsoftb.byinter.net phpdns.myredirect.us sslupdate.byinter.net svchost.lookin.at svchost.passas.us teamware.rr.nu webserver.dynssl.com webserver.fartit.com webserver.freetcp.com www.consilium.dnset.com www.consilium.dynssl.com www.consilium.proxydns.com www.hq.dsmtp.com www.hq.dynssl.com www.microsoft.acmetoy.com www.microsoft.dhcp.biz www.microsoft.dsmtp.com www.microsoft.dynssl.com www.microsoft.instanthq.com www.microsoft.isasecret.com www.microsoft.proxydns.com www.microsoft.wikaba.com www.svchost.ddns.info www.svchost.dyndns.pro www.svchost.dynssl.com www.verizon.dynssl.com www.verizon.itemdb.com www.verizon.proxydns.com www.webserver.dynssl.com www.webserver.fartit.com www.webserver.freetcp.com

我們之前檢測到admin@338在1月6日的攻擊中也使用了Bozok,在那次攻擊中,他使用郵件發送了一個惡意

的”EcoMissionList.xls”的表格.攻擊的目標跟這次一樣,也是貿易,經濟,金融政策等領域的組織機構.使用的CnC服務器是www.microsoftupdate.dynssl.com,密碼是”gwxpass”.

亞太地區投資人聯系方式誘餌

我們分析最近用投資人聯系方式做誘餌的Bozok樣本,發現在10月24日有一起相似的攻擊.就在這次攻擊的前一天.攻擊者使用了同樣的方式給同一個美國智囊團發送了釣魚郵件.

惡意的Word文檔名為:Investor Relations Contacts-AsiaPacific.doc.釋放一個svchost.exe(C:\Documents and Settings\admin\Application Data\svchost.exe).我們把這個文件歸類為Backdoor.APT.FakeWinHTTPHelper.連接的CnC服務器為www.dpmc.dynssl.com和www.dataupdate.dynssl.com.

www.dpmc.dynssl.com和www.dataupdate.dynssl.com分別在10月24日和21日解析到了58.64.153.157.

結論

這一系列連續的事件,從24日的Backdoor.APT.FakeWinHTTPHelper到25日的Bozok反映了admin@338具有

快速調整技術,策略和流程(TTPs)的能力.而且,admin@338把公開獲取到的遠控(Poison Ivy,Bozok)和自己編寫的遠控(Backdoor.APT.FakeWinHTTPHelper)都整合進了自己的兵器庫.