淺談APT攻擊的檢測與防御

從針對Google等公司的極光行動(2009年)、Stuxnet病毒攻擊事件(2010年)到McAfee公司公布的針對西方能源公司的夜龍行動(2011)、RSA SecureID遭竊取事件(2011年),以及近期的針對韓國金融和政府機構的遭受的網(wǎng)絡攻擊(2013年),相信大家對“APT攻擊”這個概念并不陌生,那么什么是APT攻擊,我們該如何進行正確的認識,有效的防御呢?本文將從如下幾個方面進行介紹。

什么是APT攻擊

APT即“Adavanced Persistent Threat”,是指針對明確目標的持續(xù)的、復雜的網(wǎng)絡攻擊,這個概念最早是在2006年左右由美國波音公司(United States Air Force)提出的,在2010年Google公司承認遭受嚴重黑客攻擊后,APT攻擊成為信息安全行業(yè)熱議的話題之一。

那么究竟什么是APT攻擊?APT攻擊又有哪些特點呢?下面讓我們從它的名字入手,一起來看看。

◆Adavanced:這里是指黑客攻擊的手段、技術復雜多樣,既會利用已知的漏洞、工具,也可能會利用一些未知的漏洞、工具,例如0DAY漏洞、特種木馬等,同時還會結合社會工程學的相關知識、技能。此外“高級”還指攻擊行為的目標明確、策劃精密,有別于撒網(wǎng)式的傳統(tǒng)網(wǎng)絡攻擊。

◆Persistent:APT攻擊往往持續(xù)時間較長,1個月、1年、3年,甚至更長時間都有可能,攻擊者在此期間會對目標系統(tǒng)不斷的進行滲透,搜集、竊取有價值的數(shù)據(jù)資料,攻擊的過程往往具有極強的隱蔽性,使傳統(tǒng)的入侵檢測系統(tǒng)、安全審計系統(tǒng)等安全產(chǎn)品不易察覺到。

◆Threat:威脅是指能夠利用漏洞或脆弱性對信息資產(chǎn)造成破壞、損失的事物或行為。APT攻擊無疑對國家、企業(yè)的信息系統(tǒng)構成嚴重威脅。#p#

APT攻擊的主要特點

APT就像網(wǎng)絡世界神秘莫測的刺客,以其自身的特點威懾著目標系統(tǒng)的安全。

◆針對性:與傳統(tǒng)的網(wǎng)絡攻擊相比,APT攻擊針對性很強。傳統(tǒng)的網(wǎng)絡攻擊一般會選擇相對容易的攻擊目標,而APT攻擊在選定攻擊目標后,一般不會改變,整個攻擊過程都經(jīng)過攻擊者的精心策劃,攻擊一旦發(fā)起,攻擊者會針對目標網(wǎng)絡嘗試不同的攻擊技術、攻擊手段,不達目的絕不罷休。

◆隱蔽性:APT攻擊具有極強的隱蔽性,攻擊者往往會利用豐富的經(jīng)驗、先進的技術、超凡的耐性來掩蓋自己的行蹤,躲避常規(guī)安全產(chǎn)品的檢測,并且整個攻擊過程時間跨度較大,給APT攻擊的防御帶來極大的挑戰(zhàn)。

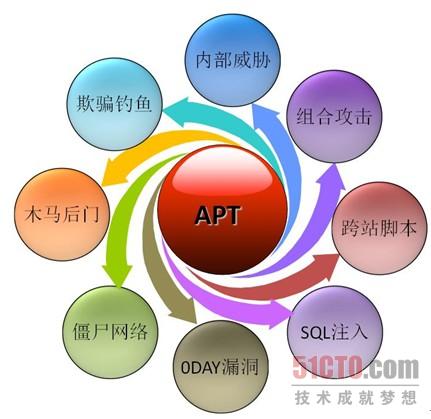

◆復雜性:在APT攻擊過程中,攻擊者往往會利用多種攻擊技術、攻擊手段,不僅會利用已知安全漏洞、木馬后門,還可能會利用0DAY漏洞、特種木馬,通常會結合社會工程學的相關知識,并且攻擊路徑復雜,如下為APT攻擊可能利用的攻擊手段:

#p#

APT攻擊的一般過程

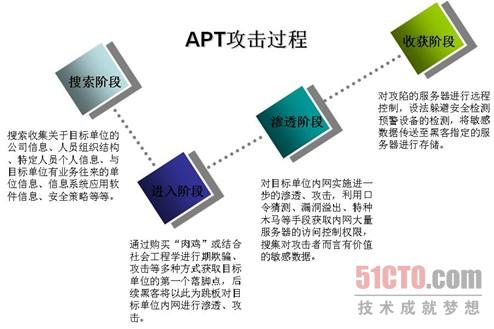

盡管每起APT攻擊事件都有不同的企圖,不同的攻擊目標,但是準備和實施APT攻擊有一個通用的過程,一般可以劃分為4個階段,即搜索階段、進入階段、滲透階段、收獲階段。

搜索階段:APT攻擊與普通網(wǎng)絡攻擊相比,在信息搜索的深度和廣度上有明顯不同。APT攻擊的攻擊者會花費大量的時間和精力用于搜索目標系統(tǒng)的相關信息。他們會了解企業(yè)的背景、公司文化、人員組織,還會收集目標系統(tǒng)的網(wǎng)絡結構、業(yè)務系統(tǒng)、應用程序版本等信息。隨后攻擊者會制定周密的計劃,識別有助于攻擊目標達成的系統(tǒng)、人員信息,收集、開發(fā)或購買攻擊工具,APT攻擊可能會利用特種木馬、0DAY漏洞利用工具、口令猜測工具,以及其它滲透測試工具。

進入階段:攻擊者會進行間斷性的攻擊嘗試,直到找到突破口,控制企業(yè)內(nèi)網(wǎng)的第一臺計算機。常見的方法如下:

◆惡意文件:精心構造,并以郵件、IM軟件等形式向內(nèi)部員工發(fā)送的攜帶惡意代碼的PDF、Word文檔;

◆惡意鏈接:以郵件、IM軟件等形式向內(nèi)部員工發(fā)送攜帶惡意代碼的URL鏈接,誘使員工點擊;

◆網(wǎng)站漏洞:利用網(wǎng)站系統(tǒng)的漏洞,例如SQL注入、文件上傳、遠程溢出等等 ,控制網(wǎng)站服務器作為跳板,對企業(yè)內(nèi)部進行滲透、攻擊;

◆購買“肉雞”:這是一種最便捷的攻擊方式,即從地下黑市直接購買企業(yè)內(nèi)部已經(jīng)被其它黑客攻陷的計算機。

滲透階段:攻擊者利用已經(jīng)控制的計算機作為跳板,通過遠程控制,對企業(yè)內(nèi)網(wǎng)進行滲透,尋找有價值的數(shù)據(jù),與進入階段類似,本階段一樣會考驗攻擊者的耐心、技術、手段。

收獲階段:本階段攻擊者取得初步成就,他們會構建一條隱蔽的數(shù)據(jù)傳輸通道,將已經(jīng)獲取的機密數(shù)據(jù)傳送出來,其實本階段的名字叫“收獲階段”,但卻沒有時間的限制,因為APT攻擊的發(fā)起者與普通攻擊者相比是極端貪婪的,只要不被發(fā)現(xiàn),攻擊行為往往不會停止,持續(xù)的嘗試竊取新的敏感數(shù)據(jù)與機密信息。#p#

如何防御APT攻擊

如果APT攻擊是一把利劍,那我們只有鑄造一只堅實的盾牌,才能抵御它的寒光與威懾。

正所謂“知己知彼,百戰(zhàn)百勝”,在我們對APT攻擊有一定了解后,也要自省其身,了解企業(yè)的安全現(xiàn)狀,才能做好防護,例如:

企業(yè)與哪些機構通訊交互?

企業(yè)的組織結構?

現(xiàn)有的安全策略有哪些?

哪些數(shù)據(jù)是機密數(shù)據(jù),需要加強保護?

是否有檢測APT攻擊的技術手段?

是否有完善處理信息安全入侵事件的應急響應流程?

員工的安全意識是否需要強化?

……

回顧APT攻擊的四個階段,我們在每個階段可以做些什么呢?

◆ 搜集階段:攻擊者在此階段主要任務是收集信息、制定計劃,在此階段我們可以依托安全威脅檢測、預警系統(tǒng),識別攻擊者對企業(yè)網(wǎng)絡的嗅探、掃描行為,做到提前防范;加強對信息系統(tǒng)的安全管理,例如定期進行安全檢查、加固,盡量少的暴露系統(tǒng)信息,提高初始攻擊的難度;定期對員工進行安全意識培訓,提高員工的安全防范意識。

◆進入階段:攻擊者在此階段會想辦法獲取企業(yè)內(nèi)部的計算機作為實施入侵行為的第一個落腳點,在本階段我們可以依托安全威脅檢測、預警系統(tǒng)識別正在進行的攻擊行為;合理配置入侵防御系統(tǒng)、防火墻等產(chǎn)品的安全策略,阻斷常規(guī)的攻擊嘗試行為;提高警惕,避免攻擊者結果社會工程學進行誘騙;一旦發(fā)現(xiàn)攻擊事件,啟動事件處置及應急響應流程。

◆滲透階段:滲透階段與進入階段類似,攻擊者都會嘗試不同的攻擊技術、攻擊手段對目標系統(tǒng)進行入侵。可以考慮通過合理規(guī)劃安全域、加強系統(tǒng)賬戶的安全審計、系統(tǒng)賬號及權限管理、系統(tǒng)安全策略優(yōu)化等手段提高攻擊者繼續(xù)滲透的難度,此外,威脅監(jiān)測和安全意識同樣是強化的重點。

◆收獲階段:在本階段攻擊者會設法將獲取的機密數(shù)據(jù)信息傳送至企業(yè)外部網(wǎng)絡,因此對于敏感流量、非法連接的檢測變得尤為重要。

APT攻擊無法通過單一的安全產(chǎn)品和安全技術進行有效的檢測、防護,企業(yè)只有建立以安全技術與安全管理相結合的縱深防護體系,才能抵御APT攻擊的威脅。此外,APT攻擊與防御的一般過程中,威脅檢測貫穿始終,因為只有及時發(fā)現(xiàn)APT攻擊,我們才能在第一時間阻止網(wǎng)絡攻擊事態(tài)的繼續(xù)惡化,進而有的放矢的完善企業(yè)的安全防護體系。#p#

ADLab APT檢測防御

啟明星辰是誠信的安全產(chǎn)品、安全服務、安全解決方案供應商,在安全服務方面具有多年的技術沉淀和積累,ADLab安全服務團隊更是經(jīng)歷過眾多國家重點科研項目、信息安全保障項目的洗禮,依托專業(yè)的安全產(chǎn)品、安全服務,以及最佳實踐,啟明星辰推出M2S 2.0持續(xù)威脅監(jiān)測服務,協(xié)助企業(yè)鑄造APT攻擊防御的壁壘。

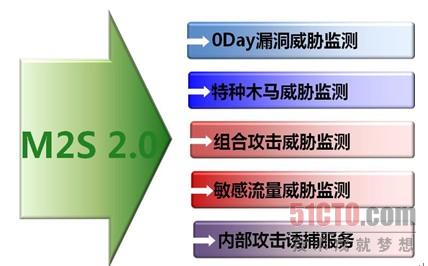

M2S 2.0持續(xù)威脅監(jiān)測服務的目標是通過專業(yè)的安全產(chǎn)品監(jiān)測客戶信息系統(tǒng)中的異常網(wǎng)絡行為和惡意攻擊行為,例如0Day漏洞利用、特種木馬事件、間諜軟件事件、組合攻擊事件等,依托啟明星辰ADLab專業(yè)的安全服務能力對安全產(chǎn)品的告警信息、日志數(shù)據(jù)進行深入挖掘、分析,將異常網(wǎng)絡行為和惡意攻擊事件以分析報告的形式清晰的展現(xiàn)出來,使客戶能夠?qū)Π踩录M行及時處置。

M2S 2.0持續(xù)威脅監(jiān)測服務有安全產(chǎn)品和安全服務有機結合,即以專業(yè)的安全服務為粘合劑,將傳統(tǒng)的入侵檢測、蜜罐系統(tǒng)、異常流量檢測等與敏感流量檢測、惡意代碼檢測,以及其它新興的安全產(chǎn)品和檢測技術進行整合,實現(xiàn)對APT攻擊的監(jiān)測、識別、告警,如下為部分監(jiān)測及服務目標:

目前,M2S 2.0持續(xù)威脅檢測服務已經(jīng)陸續(xù)在公司部分重點客戶進行試點部署和實施,并且已經(jīng)取得了不錯效果,在不到半年的時間里,已經(jīng)檢測到3起惡意網(wǎng)絡入侵行為。

在APT攻擊檢測防御的路上,我們已經(jīng)起步,并且我們會追求卓越,做到更好。