WebShell成大規模攻擊突破口 專家提示黑客入侵步驟

攻擊者利用WebShell發動網絡攻擊已是慣用的手法,隨著攻擊手法的交替更迭,可以逃避安全檢測的攻擊技術方法讓不法分子在發動攻擊時更加得心應手。作為Web安全、數據安全、電子郵件安全、移動安全及數據泄露防護(DLP)解決方案提供商,Websense一直致力于為企業提供全面的安全防護。Websense的安全專家對于此類利用WebShell發動的網絡攻擊有著深刻理解,并具有豐富的防范經驗。得益于Websense ThreatSeeker智能云的幫助,Websense安全專家已經成功檢測到多起攻擊事件,這些網絡攻擊的目標涵蓋了全球85,000,000多個網站,而且在這些攻擊中,攻擊者使用了不同的攻擊技術。

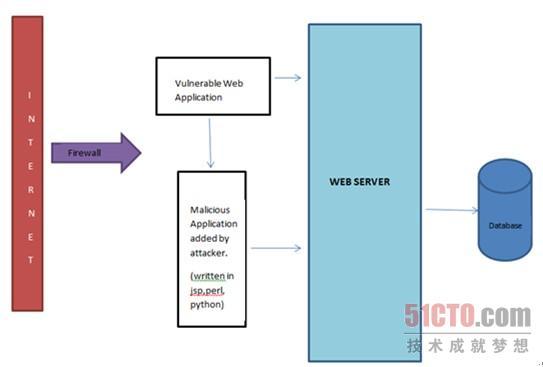

Websense安全專家指出,許多大規模的入侵活動都可以自動完成:查找系統漏洞,發現漏洞之后,自動安裝漏洞利用工具。接管程序通常也會將遠程管理工具下載到被入侵網站。在攻擊者成功入侵網站之后,他們所部署的常見工具就是WebShell。下面是Websense安全專家檢測到的一起攻擊事件。在此次攻擊中,攻擊者首先找到托管Web應用漏洞,然后上傳一個以服務器支持的語言編寫而成的惡意應用程序后門。這樣,攻擊者就可以實現對整個Web服務器的控制。

攻擊者向服務器中添加惡意后門工具,以實現對整個服務器的控制

WebShell是可以在系統上運行并且可以遠程管理電腦的腳本或代碼(以PHP、Perl、Python等腳本語言編寫而成)。盡管很多時候WebShell可以用作遠程管理工具,但是它們也很有可能會被惡意軟件編寫者利用,作為入侵網站的工具。一旦攻擊者可以在Web服務器上執行此腳本,他就獲得了對托管操作系統外殼程序的訪問權限,與Web服務器擁有相同的特權。為了躲避防火墻或殺毒軟件的檢測,攻擊者通常會采用代碼混淆與加密等規避技術。企業需要完整的內容檢測方法來檢測并攔截WebShell的傳播,并且可以采用各種常見混淆技術或解密腳本來揭露其真正意圖。

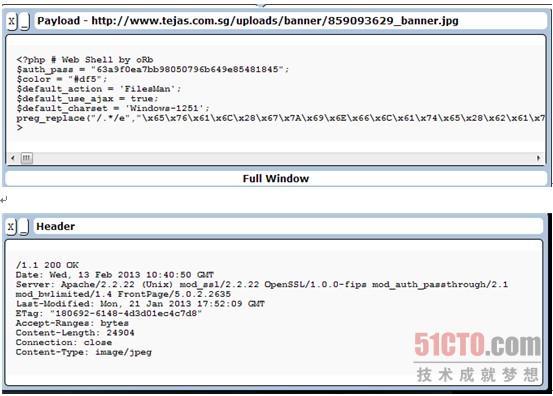

以下是Websense安全專家檢測到的另一起網絡攻擊。在此次攻擊中,攻擊者利用了一個名為"oRb"的自定義WebShell。該WebShell本身可以通過混淆技術來躲避檢測,并且使用了帶有"e"修飾符的preg_replace函數。此外,通過在標題中聲明文件類型是圖形文件,服務于此WebShell的URL也在試圖誤導系統安全工具。

一旦WebShell腳本在網絡中運行,就會為服務器的遠程操作提供相應的Web接口:服務器信息、文件管理器(訪問文件系統)、訪問執行命令、SQL管理器、PHP代碼執行、搜索文件與文件中的文本、上傳惡意內容、注入大量代碼等,為企業網絡帶來了極大的安全威脅。

Websense安全專家表示,Websense作為Web安全行業的領軍企業,始終致力于保護用戶免受各種網絡攻擊的侵害。具有實時掃描功能的Websense ACE?(高級分類引擎)可以檢測各種混淆方法與技術,阻止用戶對惡意WebShell或網頁的訪問,并監控出站內容,防止敏感數據離開企業網絡,為企業網絡提供實時的安全防護。同時,Websense ThreatSeeker網絡作為具有網絡識別功能的最大規模智能網絡,每天可以處理近50億的Web請求,為企業提供實時的安全分析更新。