Verizon 2010年度數據泄露調查報告概述

原創【51CTO.com獨家翻譯】根據Verizon公司2010年度數據泄露調查報告(DBIR),數據泄露事件的總數在2009年里有所下降。Verizon公司負責技術和企業創新的副總裁Peter Tippett說:“數據泄露事件的下降是一個良好的跡象,表明我們在對抗網絡犯罪方面有了一定的進步。”不過,服務器和應用程序所導致的被盜記錄仍占到了98.5%,這一點并沒有發生改變。

2010年度數據泄露調查是Verizon與美國特情局(U.S. Secret Service,USSS)首次聯合開展的。該報告顯示,去年電子記錄的泄露涉及到了更多的內部人士的威脅(insider threats)、更多的社會工程學和有組織犯罪。Tippett說,“通過把美國特情局所記錄的案例次數包含在內,使我們擴大了對網絡犯罪的認識,提高了我們阻止數據泄露的能力。”Verizon和美國特情局(負責調查經濟犯罪)聯合調查的數據設計到過去六年的900多起數據泄露事件,被盜的記錄超過9億條。

“在2009年導致數據泄露的威脅行為(threat actions)排行榜上,數據濫用位居榜首。這并不是說黑客攻擊和惡意軟件已經消失了,它們仍分別位列第二和第三,需要對95%的被盜數據負責。在一些組織試圖保護自己的信息資產時,證書強度弱或者被盜、SQL注入和數據捕獲、定制的惡意軟件等仍然困擾著人們。而社會工程學導致的數據泄漏事件增加了兩倍還多,物理攻擊(如盜竊、竄改和監控則上升了好幾倍。”

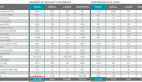

威脅行為有如下幾種(包含了各自在泄露事件和被盜記錄中所占的百分比):惡意軟件(泄露事件的38%,被盜記錄的94%)、黑客攻擊(泄露事件的40%,被盜記錄的94%)、社會工程學(泄露事件的28%,被盜記錄的3%)、數據濫用(泄露事件的48%,被盜記錄的3%)、物理攻擊(泄露事件的15%,被盜記錄的1%)、錯誤(泄露事件的2%,小于被盜記錄的1%)和環境因素(泄露事件的0%,記錄的0%)。

2010年度報告的主要發現包含:

69%的數據泄露是由外部攻擊造成的,只有11%的數據泄露與商業合作伙伴有關。而49%的數據泄露則是由內部人士造成的,這一項比以前的報告有所增加,主要和數據集(dataset)的擴大以及美國特勤局所研究的案件類別有關。

權限濫用占到數據泄露的很大一份。48%的數據泄露是由于用戶惡意地濫用訪問企業信息的權利而造成的。數據泄露的另外40%是黑客攻擊的結果,而其中28%是由于社會工程學,14%是由于物理攻擊。

與往年一樣,幾乎所有的數據都是在服務器和網絡應用程序上被盜的。85%的泄露事件并不十分困難的。而高達87%的受害者在他們的日志文件里都有數據泄露的證據,但他們卻錯過了。如果安全規則得到遵守,大多數的數據泄露都是可以避免的。只有4%的數據泄露需要困難的、昂貴的自我保護措施才能得以實現。在去年被盜的所有數據中,有組織犯罪占到了85%。

在受害者中,有些是需要遵守PCI-DSS標準的,但79%的受害者在數據泄露發生之前,都沒能實現規則遵從(compliance)。

只要有足夠的時間、資源和專注,犯罪分子就能攻破他們所選擇的任何一個組織,但他們并沒有足夠的資源攻破所有的組織。在大型的數據泄露事件里,黑客侵入受害者的網絡(通常通過利用一些錯誤或漏洞)后,在受害者的系統上安裝惡意軟件以收集大量的數據。你得在對手控制你的電腦前阻止他們,因為等他們成功入侵你的系統之后再去阻止,那將會變得非常困難。在2009年,惡意軟件呈現大幅上升的局面。下面是Verizon公司提供的一個圖表,展示了各種惡意軟件在數據泄露中所占百分比,以及用紅色表示的被盜記錄百分比。

內部人士作案并不是虛構的事情。網絡罪犯善于煽動,他們會勸說那些不滿的系統管理員或者正處在經濟困難中的員工出賣自己的登錄信息或者VPN。Verizon負責調查響應的總監Bryan Sartin說:“內部作案總會被抓到。”

社會工程學在數據泄露中占的比例更大(28%,而在2008年只有12%)。社會工程學運用了欺騙、操縱、恐嚇等來利用人為因素、或者信息資產的用戶。引誘和賄賂發生的頻率往往比其他類型的社會工程學更高。美國特勤局表示,這些通常是有組織犯罪的慣用伎倆,他們會招募甚至在目標組織的內部安置一個內線,以盜用或者侵吞貨幣資產和數據,事后內線會分到一部分好處。社會工程學瞄準的一些小目標如零售店和酒店的出納員,而大一點的目標則更容易涉及銀行職員以及其他類似的人員。在2009年所發現其他一些常見的社會工程學類型還包括網絡釣魚和假托技術(Pretexting)。

2010年的研究再次表明,當簡單的保護行動被勤勉的、連續的完成時,就能獲得巨大的好處。

#p#

向企業推薦的保護行動包括:

限制和監督特權用戶。美國特勤局的數據顯示,內部人士導致的數據泄露比以往任何時候都要多。內部人士,尤其是具有高特權的那類人,可能很難對其進行監督。最好的策略是信任他們,但在他們加入公司之前必須通過嚴格的審查,限制他們的用戶權限,以及采用職責分離策略。特權使用應詳細記錄和并為管理層生成詳細的行為報告。

注意“小的”政策違規。研究發現,看似很小的政策違規和嚴重數據濫用之間存在著一定的聯系。這意味著,組織必須有所提防,并對各項政策的所有違規行為進行充分的響應。根據案件的數據,用戶系統上存在的非法內容或其他不適當的行為在未來將成為數據泄露的一個合理指標。積極尋找這些指標可能會更為有效。

采取措施以阻止證書被盜。讓系統遠離可以進行證書捕獲的惡意軟件是需要首先進行的事情。可以考慮在合適的時候進行雙因素(two-factor)驗證。如果允許的話,還可以采用使用時間(time-of-use)規則、IP黑名單,以及限制行政溝通(administrative connections)。

監控和過濾對外流量(Outbound Traffic)。在許多數據泄露事件的某些時間點上,一些東(數據、通信、連接)通過組織的網絡向外傳輸,如果傳輸被阻止,就可能打破鏈路進而阻止數據泄露的發生。通過監測、了解和控制對外流量,組織可以大大減輕惡意活動帶來的危害。

改變事件監測與日志分析的方法。第三方的欺詐檢測仍然是讓受害者了解自身處境的最常見方法,但幾乎所有受害者的日志里面都有數據泄露的證據。弄清楚哪里出了問題,并做出必要的改動,并不會占用你很多的時間。組織應擠出時間以更加徹底地檢查批處理的數據,并進行日志分析。確保有足夠的人、足夠的工具和完善的流程可以發現并響應異常。

共享事件信息。一個組織可以自我保護的能力大小,在于其獲得資料的多少。Verizon認為,在同網絡犯罪對抗的時候,信息的可用度和分享十分關鍵。我們贊賞在這方面有所貢獻的所有組織,Verizon的VERIS架構也是一個類似的數據共享計劃(data-sharing programs)。

至于說日志,Verizon的Bryan Sartin表示,網絡管理員應該檢查他們的日志以確定是否發生了數據泄露,這一點非常重要。因為網絡管理員往往并不需要大海撈針,只要能看見大海就可以了。“我們不斷發現,近90%的日志是可用的,但是通過日志分析有所發現的幾率卻低于5%。有三大征兆值得我們警覺:1)日志數據異常增長;2 )日志中行(lines)的長度異常;3)日志數據的缺乏(或異常減少)。在一次數據泄露事件發生之后,我們看到日志的條目增加了500%。而在黑客關閉日志記錄之后,我們在幾個月內根本發現不了日志。我們發現,SQL注入攻擊和其他攻擊在日志中所留下的行(lines)要比標準活動留下的長很多。不必大海撈針,因為大海更容易發現。”

如果想查看完整的“2010年度數據泄露調查報告”,您可以點擊鏈接http://www.verizonbusiness.com/resources/reports/rp_2010-data-breach-rep...(文中圖片由Verizon 2010 DBIR提供)。

【編輯推薦】