萬事達卡爆出致命DNS錯誤配置

如果說網絡安全是企業的護城河,那么DNS就是企業的郵政編碼,DNS服務一旦遭到攻擊或者配置錯誤,后果不堪設想。

近日,據著名安全博主Krebs爆料,支付巨頭萬事達卡(MasterCard)存在一個持續近五年的DNS配置錯誤,差點讓這艘戒備森嚴的金融巨輪陷入萬劫不復的深淵。

1.長達五年的致命“小錯誤”

僅僅一個月前,MasterCard斥資數十億美元收購了全球最大的人工智能威脅情報公司Recorded Future,試圖打造“最懂安全的金融品牌”,但是一個小小的“人員疏忽”,差點斷送了MasterCard的所有努力。

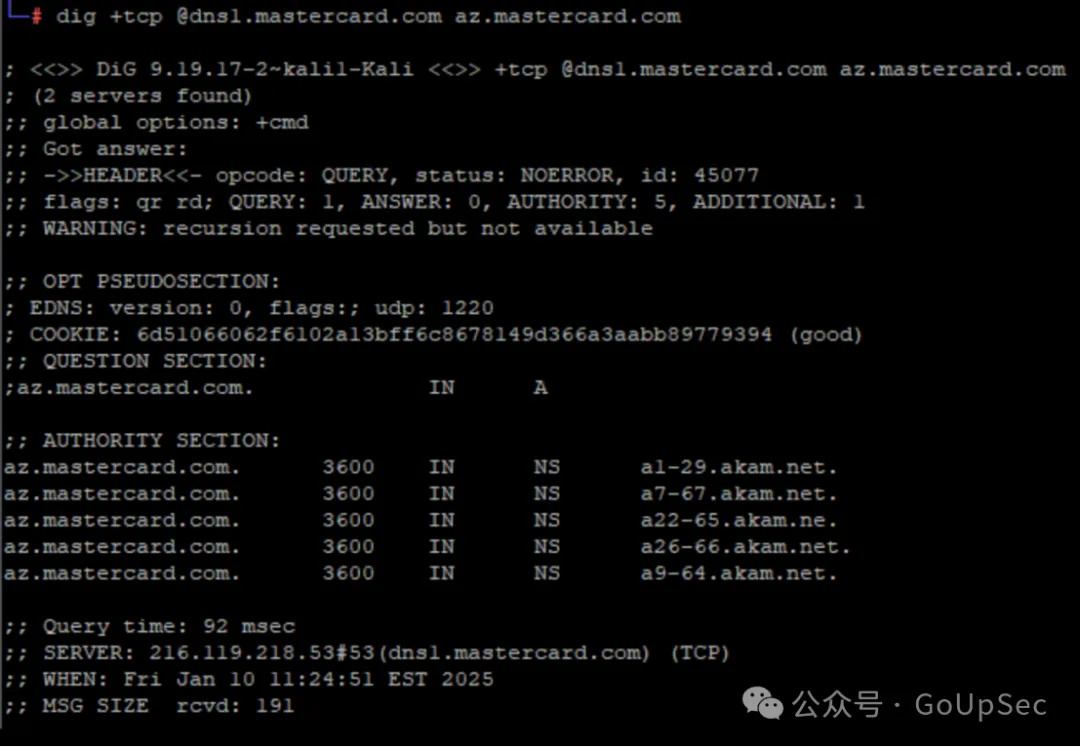

研究者發現,多年前MasterCard系統管理人員在配置DNS服務器時因“手滑”,將用于引導mastercard.com網絡部分流量的核心DNS服務器之一的地址錯誤命名為“akam.ne”(本應是akam.net,少打了一個“t”)。從2020年6月30日至2025年1月14日,這個錯誤配置存在了近五年未被發現。

配置錯誤的DNS地址:a22-65.akam.ne

眾所周知,DNS被譽為互聯網的“電話簿”,它將網站名稱轉換為計算機更易管理的數字互聯網地址。MasterCard依賴互聯網基礎設施提供商Akamai提供的五個共享DNS服務器,而這個錯誤域名配置(上圖),如同在電話簿中寫錯了號碼,任何人都可以通過注冊未使用的域名(akam.ne)來攔截或劫持MasterCard的互聯網流量。

這個難以覺察的錯誤,被目光敏銳的安全咨詢公司Seralys的創始人Philippe Caturegli捕捉到。他發現這個錯誤域名“akam.ne”未被注冊,且其頂級域名由西非國家尼日爾的域名管理機構負責。Caturegli立即投入300美元,經過近三個月的等待,成功注冊了該域名,從而防止了網絡犯罪分子可能的搶注行為。

DNS配置錯誤的巨大風險

在啟用“akam.ne”上的DNS服務器后,Caturegli每天都收到來自全球各地的數十萬條DNS請求。顯然,MasterCard并非唯一一個在DNS條目中誤寫“akam.ne”的企業或組織,但它的流量最大。如果Caturegli惡意利用這個域名,他本可以啟用郵件服務器,接收原本發往mastercard.com或其他受影響域名的郵件;甚至可能獲取網站加密證書(SSL/TLS證書),這些證書被授權接受并轉發受影響網站的網絡流量;他還可能被動接收受影響公司員工電腦上的微軟Windows身份驗證憑據。

然而,Caturegli并未這么做。他秉持著負責任的態度,通知MasterCard該域名歸屬問題,并抄送了相關作者。幾小時后,MasterCard承認了錯誤,但聲稱其運營從未真正面臨安全威脅。

大多數組織至少有兩個權威域名服務器,但像MasterCard這樣處理大量DNS請求的組織,需要將負載分散到更多的DNS服務器域名上。在MasterCard的案例中,這個數字是五個。因此,如果攻擊者設法控制了其中的一個域名,他們將只能看到大約五分之一的總DNS請求。

但Caturegli指出,現實情況是許多互聯網用戶在一定程度上依賴公共流量轉發器或DNS解析器,如Cloudflare和谷歌。因此,只要有一個解析器查詢他們的域名服務器并緩存結果,攻擊者就可以通過設置DNS服務器記錄的長TTL(生存時間)——一個可以調整網絡上數據包生命周期的設置——將目標域名的錯誤指令傳播給大型云提供商。“有了長TTL,我們可能會重新路由遠不止五分之一的流量。”他說道。

2.MasterCard“恩將仇報”

雖然Caturegli避免了一場安全災難,但是MasterCard卻并不領情,MasterCard發言人表示:“我們已經調查了此事,我們的系統并未面臨風險。這個錯誤拼寫現在已經更正了。”但事情并未就此結束。MasterCard通過漏洞賞金平臺Bugcrowd向Caturegli發出請求,認為他在領英上公開披露MasterCard DNS錯誤(在他注冊“akam.ne”域名后)的行為不符合道德安全實踐,并要求他刪除該帖子。

事實上,盡管Caturegli在Bugcrowd有賬戶,但他從未通過該平臺提交過任何內容,而是直接向MasterCard報告了這一問題。“在公開披露之前,我確保受影響的域名已注冊,以防止被利用,減輕對MasterCard或其客戶的任何風險。這一行動是我們自行承擔費用的,這表明了我們對道德安全實踐和負責任披露的承諾。”他回應道。

Caturegli還希望MasterCard至少能感謝他,或者承擔購買域名的費用,但MasterCard的回應顯然讓他感到失望。他在領英的后續帖子中表示:“我們顯然不同意MasterCard的評估。”他還公布了一些在報告問題之前記錄的DNS查詢截圖,以證明潛在風險確實存在。