微軟Sway在大規(guī)模二維碼釣魚活動中被濫用

近期,一個大規(guī)模的網(wǎng)絡(luò)釣魚活動利用Microsoft Sway這一云基礎(chǔ)的在線演示工具來搭建登陸頁面,目的是為了誘使Microsoft 365用戶泄露他們的登錄憑證。

2024年7月,Netskope的安全威脅實(shí)驗(yàn)室發(fā)現(xiàn),通過Microsoft Sway托管的釣魚網(wǎng)頁數(shù)量激增,與今年上半年相比,增長了驚人的2000倍。這種急劇上升的趨勢與此前的低活動水平形成了鮮明對比,更加凸顯了這次攻擊活動的規(guī)模。

該活動主要針對亞洲和北美地區(qū)的用戶,特別是技術(shù)、制造和金融行業(yè),這些行業(yè)成為攻擊者的主要目標(biāo)。

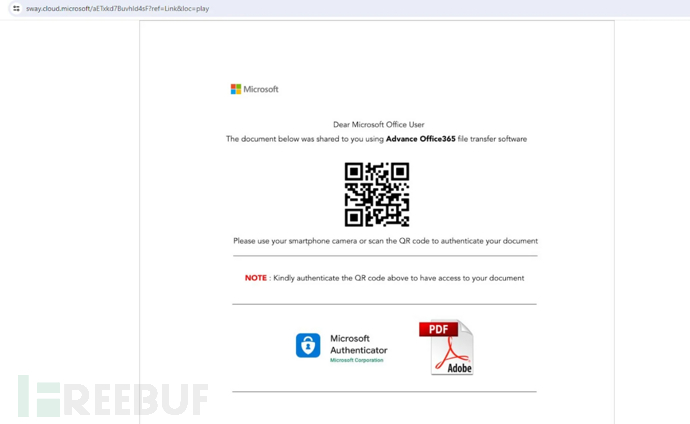

攻擊者通過電子郵件將潛在的受害者引導(dǎo)至由sway.cloud.microsoft域名托管的釣魚登陸頁面。這些頁面誘導(dǎo)目標(biāo)用戶掃描QR碼,進(jìn)而將他們重定向到其他惡意網(wǎng)站。

攻擊者傾向于鼓勵用戶使用移動設(shè)備掃描這些二維碼,因?yàn)橐苿釉O(shè)備的安全防護(hù)通常較弱,這增加了他們繞過安全措施、無障礙訪問釣魚網(wǎng)站的可能性。

安全研究人員指出:由于URL被嵌入到圖片中,那些只能掃描文本內(nèi)容的電子郵件掃描器將無法識別。此外,當(dāng)用戶收到二維碼時,他們可能會選擇使用手機(jī)等移動設(shè)備進(jìn)行掃描。

“移動設(shè)備,尤其是個人手機(jī),其實(shí)施的安全措施通常沒有筆記本電腦和臺式機(jī)那么嚴(yán)格,這使得用戶更容易成為攻擊的目標(biāo)。”研究人員進(jìn)一步解釋道。

微軟 Sway 網(wǎng)絡(luò)釣魚頁面示例(來源:Netskope)

攻擊者采取了多種手段來提高其釣魚活動的成功率,例如通過透明釣魚手段,他們盜取了用戶的憑證和多因素認(rèn)證碼,并在向用戶展示合法登錄頁面的同時,使用這些信息登錄用戶的Microsoft賬戶。

他們還使用了Cloudflare Turnstile這一旨在防止機(jī)器人訪問的工具,來隱藏其釣魚登陸頁面的內(nèi)容,避免靜態(tài)掃描器的檢測。這有助于保持釣魚域名的良好信譽(yù),并防止被諸如Google Safe Browsing之類的網(wǎng)絡(luò)過濾服務(wù)所屏蔽。

Microsoft Sway在五年前的PerSwaysion釣魚活動中也遭到了濫用,該活動通過一個在惡意軟件即服務(wù)(MaaS)業(yè)務(wù)中提供的釣魚套件,針對Office 365的登錄憑證。

Group-IB的安全研究人員當(dāng)時揭露,這些攻擊至少欺騙了156位在中小型金融服務(wù)公司、律師事務(wù)所和房地產(chǎn)集團(tuán)中擔(dān)任高級職位的人員。

Group-IB表示,在所有被“收割” 的Office 365賬戶中,有超過20%是來自美國、加拿大、德國、英國、荷蘭、中國香港和新加坡等國家或地區(qū)的組織中的高級執(zhí)行官、總裁和常務(wù)董事。