新型釣魚活動激增,Dropbox被大規(guī)模利用

Darktrace的最新研究表明,威脅行為者利用Dropbox的合法基礎設施發(fā)起了一場新型的釣魚活動,并成功繞過了多因素認證(MFA)。

這意味著利用合法的流行服務進行攻擊的情況日益增多,以此誘使目標下載惡意軟件,導致登錄憑證泄露。

Darktrace威脅研究負責人漢娜·達利強調,威脅行為者利用用戶對特定服務的信任,通過模仿用戶收到的正常電子郵件發(fā)起攻擊的做法比較常見。但在新型釣魚活動中,威脅行為者進一步利用合法的 Dropbox 云存儲平臺進行網(wǎng)絡釣魚攻擊,這種做法相對新穎。

威脅行為者利用Dropbox基礎設施進行攻擊

2024年1月25日,威脅行為者對Darktrace的一位客戶發(fā)起了針對性攻擊,該組織的軟件即服務(SaaS)環(huán)境中的16名用戶收到了一封來自“no-reply@dropbox[.]com”的郵件,這是Dropbox文件存儲服務所使用的官方合法電子郵件地址。

電子郵件中包含了一個鏈接,此鏈接會引導用戶前往一個存放在Dropbox上的PDF文件,而這個PDF文件的名稱似乎是以該組織的一個合作伙伴來命名的。

PDF文件又包含一個指向新域名‘mmv-security[.]top’的可疑鏈接,此前,這個域名在客戶的系統(tǒng)環(huán)境中從未出現(xiàn)過。

雖然這封電子郵件被Darktrace的電子郵件安全工具識別并攔截,但是,在1月29日,一位用戶收到了另一封來自官方的no-reply@dropbox[.]com郵箱地址的郵件,提醒他們打開之前共享的PDF文件。

盡管這條信息被自動歸類到了用戶的垃圾郵件文件夾,但該員工還是打開了這封令人懷疑的郵件,并且跟隨鏈接查看了PDF文件。幾天后,他們的內部設備連接到了惡意鏈接mmv-security[.]top。

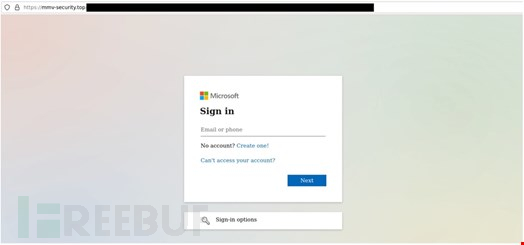

這個鏈接引導至一個偽造的Microsoft 365登錄頁面,其目的是為了獲取合法的SaaS賬戶持有者的登錄憑證。

用戶點擊PDF文件中的鏈接后被引導至偽造的微軟登錄頁面 來源:Darktrace

威脅行為者成功繞過多因素認證(MFA)

1月31日,Darktrace觀察到多個異常地點出現(xiàn)了幾次可疑的SaaS登錄行為,這些地點以前從未訪問過該賬戶。緊接著在2月1日,又發(fā)現(xiàn)了與ExpressVPN相關的異常登錄活動,這表明威脅行為者可能利用虛擬私人網(wǎng)絡(VPN)來遮掩他們的真實位置。

研究人員指出,通過使用有效的令牌并滿足必要的多因素認證(MFA)條件,威脅行為者往往能夠避開

傳統(tǒng)安全工具的偵測,因為這些工具將MFA視為萬能的解決方案。

盡管威脅行為者使用合法憑據(jù)繞過了MFA,但在識別到SaaS賬戶上的異常活動后,該組織的安全團隊也會提高警惕。

Darley在接受Infosecurity采訪時表示,這一事件表明,組織不能再把MFA作為防御網(wǎng)絡攻擊的最后一道防線。因為MFA繞過作為威脅行為者常用的策略之一,在獲取像SharePoint文件這類可被濫用的共享資源的訪問權限方面已經(jīng)取得了成功。

威脅行為者表現(xiàn)出持久性

在繞過多因素認證(MFA)后不久,Darktrace監(jiān)測到另一起異常登錄事件,威脅行為者使用HideMyAss VPN服務進入了SaaS賬戶。

這次,威脅行為者者在受損的Outlook賬戶中設立了一個新的郵件規(guī)則,該規(guī)則會自動將財務團隊發(fā)送的郵件直接轉移到“會話歷史”文件夾。

研究人員表示,威脅行為者通過把他們的惡意郵件及其回復轉移到不常查看的郵箱文件夾中,以此繞過偵測。

此外,威脅行為者還發(fā)送了標題為“合同錯誤”和“需要緊急審核”的跟進郵件。這表明威脅行為者正在使用被入侵的賬戶向財務團隊發(fā)送更多惡意郵件,目的是在客戶的SaaS環(huán)境中感染更多賬戶。

網(wǎng)絡釣魚攻擊既有針對性又復雜

研究人員指出,與依賴基礎設施相比,威脅行為者利用像Dropbox這樣的合法第三方解決方案進行釣魚攻擊“相對簡單”。

Darley評論道,這個研究案例凸顯了威脅行為者在多層次的攻擊方面變得越來越高明,他們通過Dropbox的一個官方‘不接受回復’地址(這類地址通常用于向客戶發(fā)送通知或鏈接)發(fā)出這些電子郵件。而電子郵件中的鏈接表面上指向一個合法的Dropbox存儲點,實際上存放的卻是一個惡意文件。該文件被偽裝成合作伙伴文檔,使電子郵件看上去似乎是合法的。

生成式AI助攻黑客

Darley強調,生成式人工智能技術在幫助威脅行為者編寫更精密的釣魚郵件方面產生了巨大影響。

根據(jù)Darktrace在2023年發(fā)布的年終威脅報告,在2023年下半年觀測到的釣魚案例中,超過25%的郵件包含了1000個以上的字符,這在很大程度上歸功于生成式AI的能力。

“這些郵件不再是僅含簡短文本和可疑鏈接的‘單一載荷’郵件,而是經(jīng)過精心編寫、內容豐富的郵件。還有威脅行為者利用高級社交工程技術,潛入正在進行的對話中,冒充同事或熟人,嘗試模仿通信的語調。”Darley解釋到,“這些高度復雜的實例正是由生成式AI所賦能,它讓威脅行為者有更多時間去策劃大規(guī)模的攻擊。”