Docker 網絡機制不僅構建了容器之間以及與外部服務間的高效通信橋梁,還通過靈活的配置選項滿足了不同應用場景下的網絡隔離與互聯需求。每個Docker容器在啟動時,都可以選擇或指定加入到一個或多個Docker網絡中,這些網絡可以是Docker自動創建的默認網絡(如bridge模式網絡),也可以是用戶根據需要自定義的網絡(如overlay網絡,用于支持跨主機容器通信)。

1. Docker 網絡

Docker 附帶了一個較為強大的網絡管理系統,這個系統被設計得既直觀又靈活,旨在簡化容器、Docker 宿主機以及外部網絡之間的復雜通信過程。該系統不僅提供了網絡配置、監控和故障排除的工具,還允許用戶根據具體需求選擇最適合的網絡類型,從而實現高效的資源利用和增強的安全性。

Docker 為核心網絡功能提供了5個標準網絡驅動程序:

- Bridge

- Host

- Overlay

- IPvLAN

- Macvlan

Docker 網絡管理系統通過隔離不同網絡來增強容器的安全性。每個網絡都可以視為一個獨立的虛擬網絡環境,容器之間的通信被限制在它們所加入的網絡內部。此外,系統還支持網絡策略(如防火墻規則)的配置,以進一步控制容器間的流量和訪問權限,防止潛在的安全威脅。

網絡管理系統還提供了豐富的監控和調試工具,幫助用戶實時了解網絡狀態、流量分布和潛在問題。通過這些工具,用戶可以快速定位并解決網絡延遲、丟包等常見問題,確保容器化應用的穩定運行。另外。Docker 網絡管理系統支持動態網絡配置,允許用戶在運行時修改網絡設置,而無需停止或重啟容器。這一特性大大提高了應用的靈活性和可擴展性。

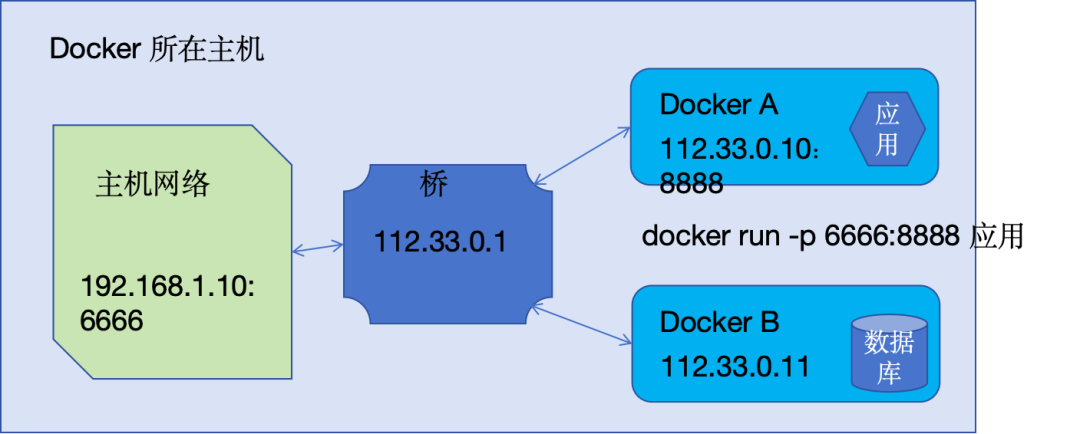

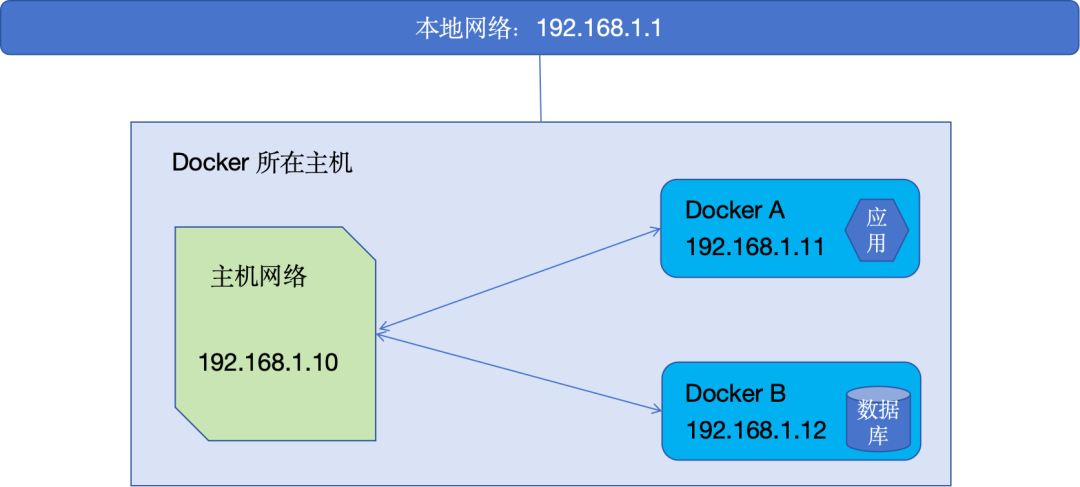

1.1 橋接網絡(Bridge Network)

橋接網絡在主機系統與容器環境之間構筑起一座虛擬的聯通橋梁,確保網絡上的容器能夠無縫地進行相互通信,同時與未加入此網絡的容器保持隔離狀態,維護了網絡環境的清晰邊界。

圖片

圖片

每個容器均被賦予了一個獨特的IP地址,這一設計不僅促進了容器間的獨立識別與交互,還通過與主機的橋接連接,賦予了容器訪問本地局域網(LAN)乃至互聯網的能力。然而,值得注意的是,盡管這些容器能夠參與網絡交互,但它們并不以物理實體的形式直接暴露于LAN之中,確保了網絡架構的靈活性與安全性。

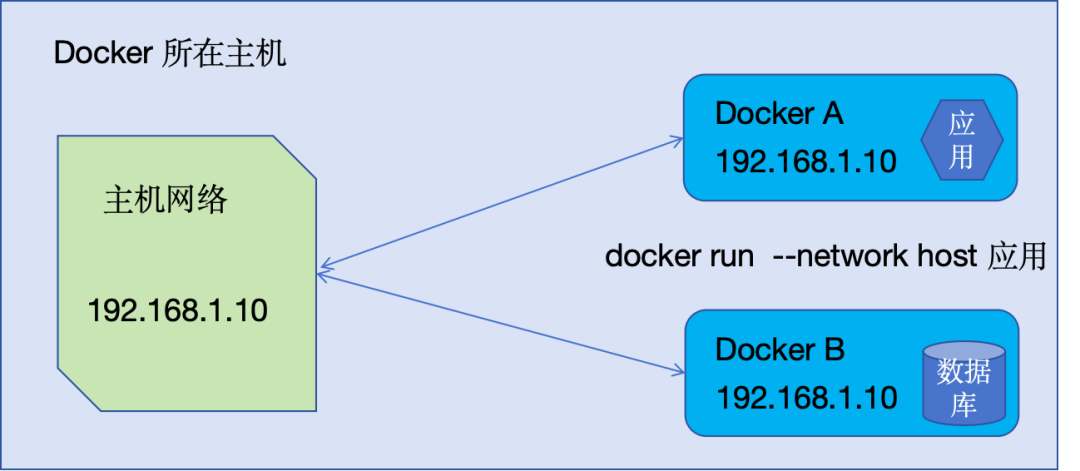

1.2 主機網絡(host network)

采用主機網絡模式的容器,其網絡配置完全融入了宿主機的網絡環境中,實現了無隔離的網絡共享。這些容器不再擁有獨立的IP地址,而是直接利用宿主機的網絡堆棧進行通信。因此,當容器中的進程監聽于某一端口(如8888端口)時,該端口即被視為宿主機的一部分,外部用戶可通過宿主機的IP地址(如192.168.1.101)及相應端口號(6666)直接訪問到容器內的服務,無需進行復雜的端口映射配置。

圖片

圖片

同理,若數據庫服務在容器內監聽于3300端口,該服務同樣能夠通過宿主機的IP地址結合3300端口號被外部訪問,體現了主機網絡模式下容器與宿主機網絡的高度融合。

值得注意的是,在主機網絡模式下,容器發出的任何網絡活動都將直接以宿主機的身份進行,這使得從網絡層面難以區分這些活動是由宿主機還是容器發起的,進一步強調了該模式在簡化網絡配置的同時,也需對網絡安全和隔離性進行額外考量。

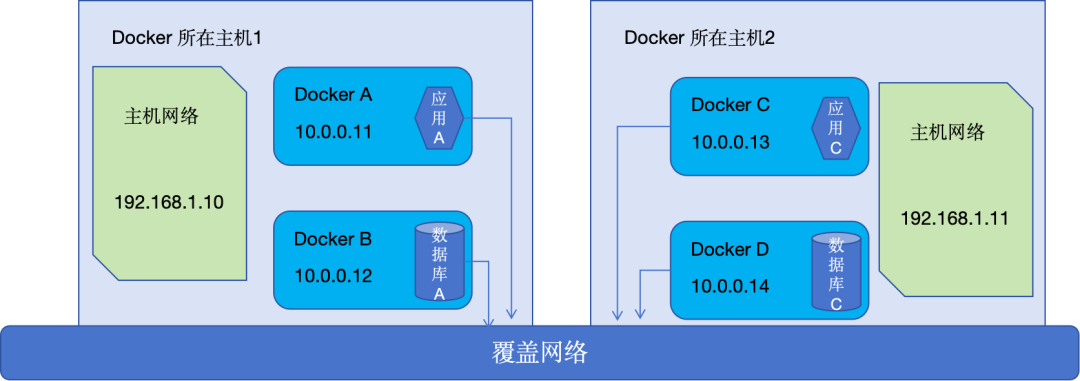

1.3 覆蓋網絡

覆蓋網絡(Overlay Networks)是構建于多個Docker主機之上的虛擬網絡架構,它們巧妙地跨越了物理界限,使得分布在不同Docker主機上的容器能夠無縫地進行相互通信,這一過程無需依賴底層操作系統的路由管理。這種網絡模式極大地提升了跨主機容器通信的靈活性與效率。

圖片

圖片

在Docker Swarm集群環境中,覆蓋網絡被廣泛應用于實現容器間的網絡互聯,但它們的用途并不局限于集群場景。即使面對兩個獨立運行的Docker Engine實例,且存在直接通信需求的容器間,覆蓋網絡同樣能夠大顯身手,允許用戶在不依賴Docker Swarm完整集群功能的前提下,自行構建出類似集群環境的網絡互聯能力,從而實現了網絡配置的靈活定制與擴展。

尤為值得一提的是,在覆蓋網絡環境中,不僅容器能夠獲取到虛擬IP地址以實現跨主機通信,就連Docker主機本身也有機會獲得同一網段內的虛擬IP地址。這一設計使得網絡拓撲更加清晰,管理更為便捷,同時也為復雜的分布式應用架構提供了堅實的網絡支撐。

1.4 IPvLAN 網絡

IPvLAN 提供了一種高度靈活且強大的機制,允許對容器內的 IPv4 和 IPv6 地址進行精細化的配置與控制。它不僅限于地址分配,還深入處理第二層(L2)和第三層(L3)的VLAN標記與路由邏輯,確保了網絡流量的高效管理與隔離。

圖片

圖片

在需要將容器化服務無縫集成至現有物理網絡架構的場景中,IPvLAN 展現出了其獨特的優勢與便利性。通過為容器網絡分配獨立的接口,它實現了與物理網絡更為緊密且高效的連接,其性能表現往往優于傳統的基于橋接的網絡配置,為容器化應用提供了更低的延遲和更高的吞吐量。

在 IPvLAN 的配置下,每個容器都被賦予了獨立的 IP 地址,并作為網絡的一個直接成員存在,這種設計既保證了容器間的相互獨立性,又促進了它們與物理網絡之間的無縫通信,為構建復雜、高性能的混合云環境奠定了堅實的基礎。

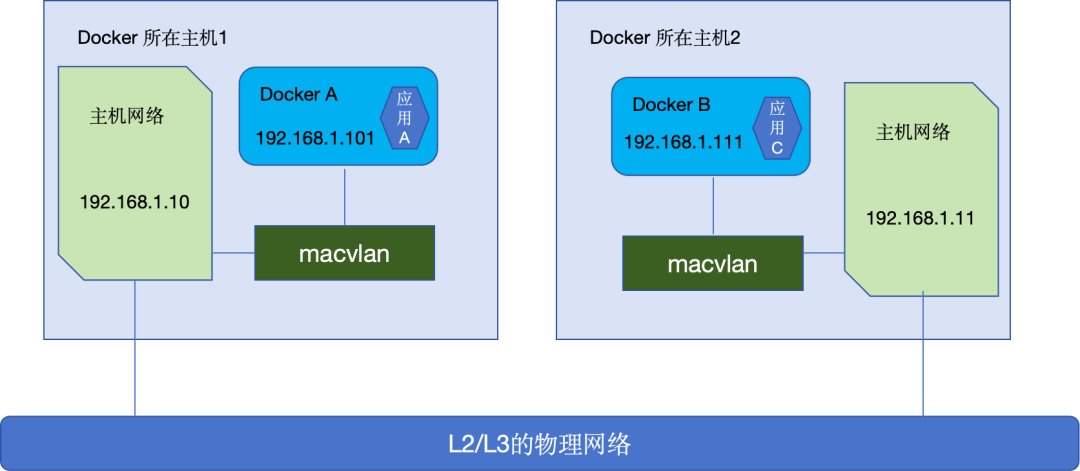

1.5 Macvlan 網絡

Macvlan 賦予容器以類似于網絡中物理設備的身份進行運作的能力,其核心在于為每個容器分配一個獨一無二的 MAC 地址。這一設計使得容器在網絡層面上表現得如同直接連接在物理網絡上的獨立設備一般,極大地增強了容器間以及與外部網絡交互的靈活性和效率。

圖片

圖片

為了支持這種網絡類型,用戶需要將主機上的一個物理網絡接口(如以太網接口)作為資源分配給虛擬網絡,以此作為容器接入網絡的橋梁。隨著 Docker 主機上容器數量的增加,管理并維護大量 MAC 地址成為了一個挑戰。因此,構建一個能夠高效處理眾多 MAC 地址的擴展性網絡架構顯得尤為重要,以確保網絡環境的穩定性和性能。通過精心規劃和管理,Macvlan 能夠為大型容器化應用提供強大而靈活的網絡支持。

2. 使用哪種類型的Docker網絡

橋接網絡因其廣泛的適用性和便捷性,成為了大多數容器化部署場景下的首選。這些網絡構建了一個虛擬環境,使得容器之間能夠利用 IP 地址和 DNS 名稱輕松實現相互通信,同時保持與互聯網及本地網絡的順暢連接,滿足了多樣化的網絡需求。

對于特定場景,如要求容器直接利用主機的網絡接口,且無需額外網絡隔離時,主機網絡模式則顯得尤為合適。此模式下,容器化應用程序仿佛成為了主機網絡體系中的一部分,直接共享網絡資源,簡化了配置并提升了效率。

而覆蓋網絡則是跨越多臺 Docker 主機實現容器間直接通信的關鍵技術。它們為構建分布式系統提供了強大的支持,通過增強系統的可靠性和擴展性,成為提升應用性能和服務質量的理想選擇。

此外,當應用場景需要對容器進行更為精細化的網絡控制,比如要求容器在網絡中表現得如同物理設備一般(例如,用于網絡流量監控),Macvlan 網絡便展現出了其獨特的價值。而 IPvLAN 網絡則更進一步,專為滿足高級網絡管理需求而設計,允許用戶對容器的 IP 地址、VLAN 標簽及路由策略實施精確的定制化配置,以滿足最為嚴苛的網絡環境要求。

3. Docker網絡的使用示例

以橋接網絡為例。使用 docker network create 命令就可以創建新的Docker網絡,通過設置-d 標志來指定的網絡類型,例如橋接網絡或主機網絡。如果省略該標志,則默認創建橋接網絡。

在一個終端窗口中運行以下命令:

$ docker network create kd-network -d bridge創建網絡完成后會得到網絡ID ,因為沒有連接任何容器,新的網絡目前還沒啥用。但是可以通過使用 docker run 命令設置 -- network 標志 將新容器附加到網絡。

$ docker run -it --rm --name container1 --network kd-network busybox:latest這時如果啟動另一個 Ubuntu 容器,這次沒有 -- network 標志:

$ docker run -it --rm --name container2 busybox:latest這些容器還不在同一個網絡中,因此它們不能直接相互通信,可以將 Container 2連接到網絡:

$ docker network connect test-network container2這些容器現在共享一個網絡,能夠彼此發現。Docker 允許在不重新啟動容器的情況下自由地管理網絡連接,還可以將容器從它們不再需要參與的網絡中移除:$ docker network disconnect test-network container2

而且,所做的任何更改都將立即生效。如果想刪除一個網絡,斷開或停止所有使用它的 Docker 容器,也非常方便:$ docker network rm test-network

4. 一句話小結

Docker 的網絡子系統提供了多樣化的策略,用以精細地管理容器間的通信方式、它們與相鄰容器的互操作性,以及它們與 Docker 主機之間的交互。在同一網絡域內的容器,能夠靈活地通過各自的名稱或分配的 IP 地址建立連接,這種設計極大地簡化了網絡配置,并促進了容器間的無縫協作。

盡管 Docker 容器間的網絡隔離程度相較于傳統虛擬機(VM)而言顯得較為寬松,但 Docker 依然提供了諸如 macvlan 這樣的高級網絡模式,使得容器能夠在網絡層面表現得如同物理設備一般,直接參與網絡流量的轉發與處理,從而滿足了特定場景下對網絡深度集成與靈活控制的需求。