微軟Windows這波操作,著實把我嚇了一跳!

大家好,我是軒轅。

上周的某天早上,我剛到公司,旁邊的小伙伴就神神秘秘地告訴我:

“軒哥,你電腦是不是被種馬了?”

我一聽瞪大了眼睛,趕忙問什么情況。

“我在XXX上看到你的IP在大量請求公司其他人的電腦,有點像橫向移動”

我腦子嗡了一下!

這里補充一下背景:

1、XXX是一款產(chǎn)品,用來分析網(wǎng)絡通信流量中的網(wǎng)絡攻擊行為。

2、橫向移動是網(wǎng)絡攻擊的一個術語,攻擊者拿下一臺主機后,一般會進一步探測目標主機所處的網(wǎng)絡環(huán)境,然后嘗試入侵同局域網(wǎng)中更多的主機,稱之為橫向移動。

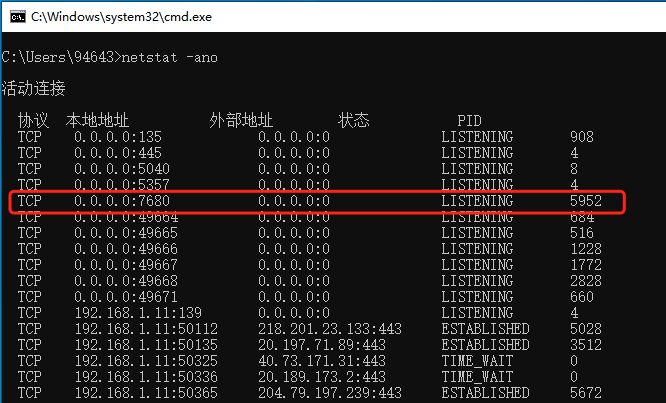

我趕緊上XXX平臺看了一下,果不其然,發(fā)現(xiàn)了我的IP和同網(wǎng)段的其他主機的7680端口都建立過連接,幾乎把同網(wǎng)段的主機都連了一遍,而且就在發(fā)現(xiàn)的當下,仍然還在不斷連接其他主機的7680端口。產(chǎn)品涉密,這里就不方便截圖了。

那一刻,說不慌是不可能的。

自己就是搞安全的,這要是出了這么大簍子,那日后可真沒臉見人了。

趕緊打開工具分析了起來,用抓包軟件看了一下,不僅我在連別人的7680端口,別人居然也在連我的7680端口。

先看下我本機上的7680端口是哪個進程在監(jiān)聽:

圖片

圖片

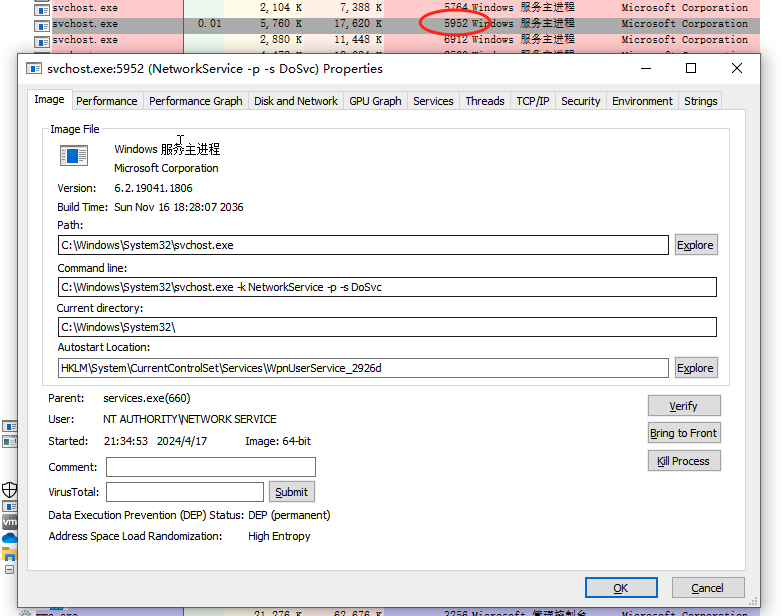

用procexp這個工具看到進程PID是5952:

圖片

圖片

定位到這個具體的進程,竟然是一個svchost的進程,心情更加郁悶了!因為svchost進程是Windows上很多系統(tǒng)服務的軀殼進程,Windows的很多系統(tǒng)服務都是通過這個svchost.exe來加載對應的服務dll來運行的。

因為Windows系統(tǒng)服務眾多,所以你打開任務管理器可以看到一堆的svchost進程。而很多病毒木馬也喜歡利用這一點,藏在svchost里面,這樣可以隱蔽自己,不容易被發(fā)現(xiàn)。

所以當我看到是svchost的時候,心里更加慌了。

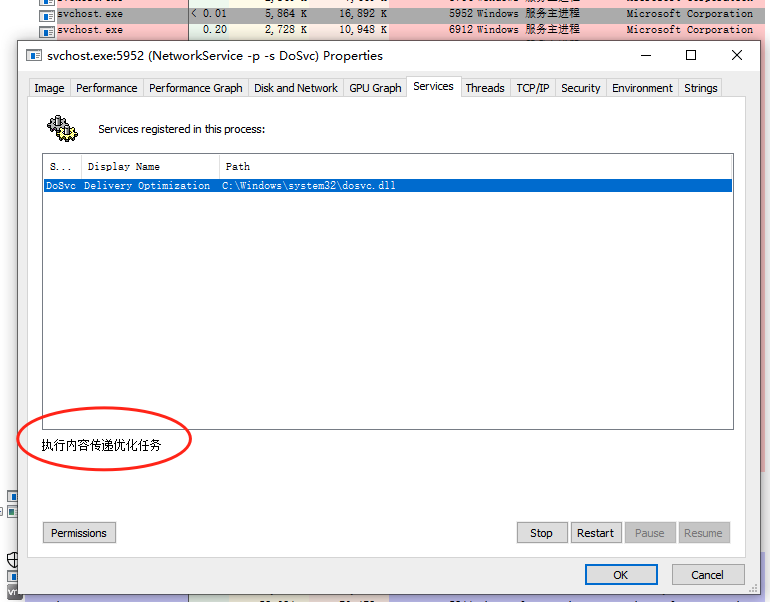

但我看進程的命令行,又不像是個惡意的程序。別著急,既然是服務,那就可以看到具體的服務描述。切換到services服務tab頁下,看到了這個服務的描述信息:

執(zhí)行內容傳遞優(yōu)化服務

圖片

圖片

這是個神馬玩意兒?

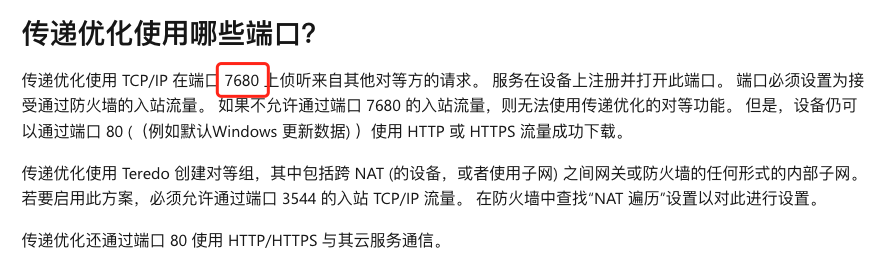

于是我搜了一下,在微軟官網(wǎng)找到了這個東西的介紹:

圖片

圖片

原來是Windows用來做更新用的,它可以通過局域網(wǎng)內其他的Windows主機來獲取更新內容,并且確實是使用的7680端口:

圖片

圖片

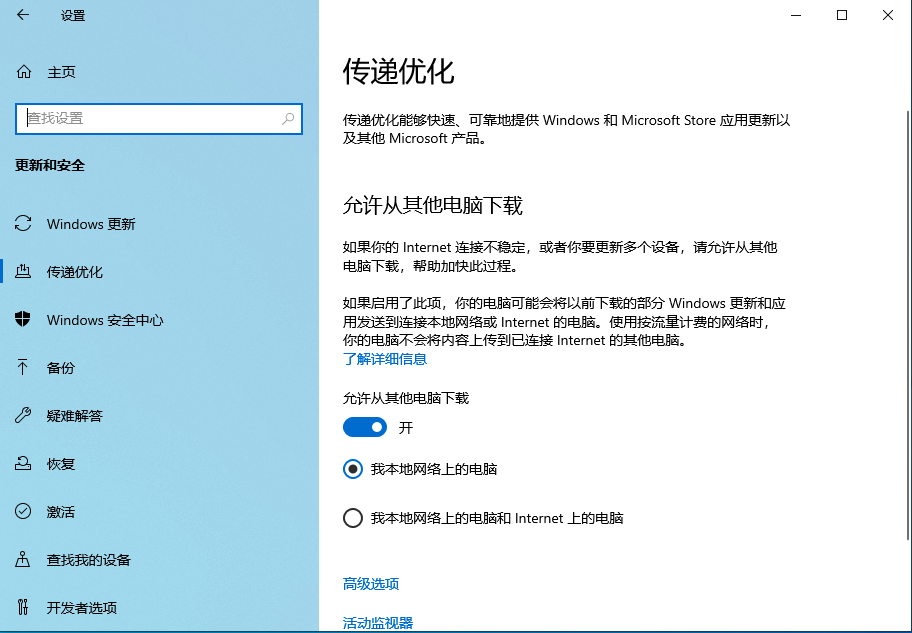

最后,我在系統(tǒng)設置里找到了這個家伙:

圖片

圖片

默認情況下,系統(tǒng)是開啟了這個開關的,也就是說,你的Windows系統(tǒng)會在它認為合適的時候,去主動連接局域網(wǎng)的其他主機,向它們獲取更新信息。

微軟這波操作,也是醉了,這個行為實在是太像木馬了。咱就是說,今天這個新就必須更是嗎?

也許是我火星了,應該好幾年前就引入了這個功能,只不過這幾年換到Mac后,沒怎么關注Windows,偶然被我發(fā)現(xiàn)了罷了。

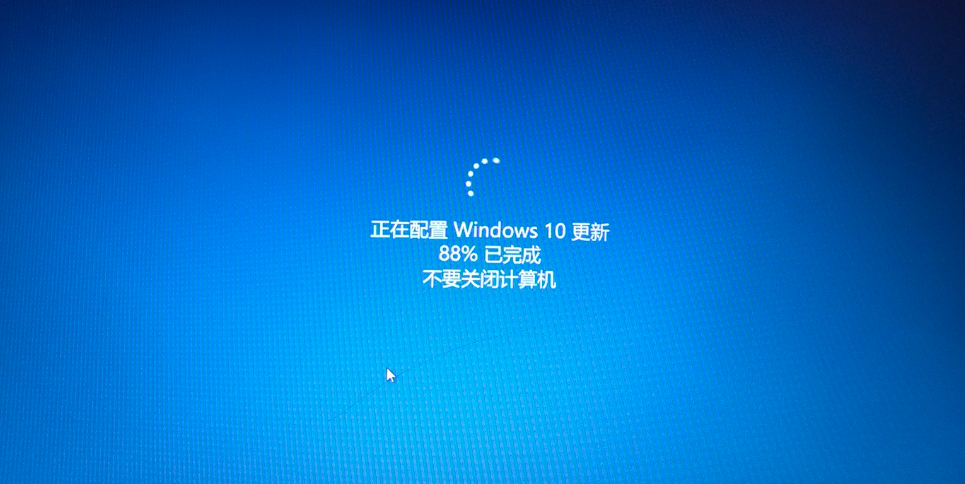

關于Windows的更新,也算是圈內一個梗了。一不小心想重啟一下,不好意思,等我更新完成,哪怕當前情況再緊急,對不起,等我更新完成。

圖片

圖片

不過還好是虛驚一場,趕緊把這玩意兒給關了。

你有被Windows更新坑過的經(jīng)歷嗎?