CrowdStrike全球威脅報告:云入侵上升75%

概述

近日,CrowdStrike發(fā)布了《2024年全球威脅報告》,揭示了網(wǎng)絡(luò)攻擊的最新趨勢。報告指出,網(wǎng)絡(luò)攻擊生態(tài)系統(tǒng)仍在持續(xù)增長,CrowdStrike在2023年觀察到了34個新的威脅參與者。同時,攻擊者正越來越多地瞄準(zhǔn)云環(huán)境,以滿足其牟利需求,某些情況下甚至允許攻擊者到達(dá)內(nèi)部部署的服務(wù)器。

供應(yīng)鏈攻擊也經(jīng)常被濫用,允許威脅行為者輕松攻擊多個目標(biāo)。在技術(shù)領(lǐng)域運(yùn)營的組織或?qū)⒚媾R更高的風(fēng)險,因?yàn)樗麄優(yōu)槭澜绺鞯氐脑S多組織提供服務(wù),而幾乎每一起信任關(guān)系的妥協(xié)都源于對上游商業(yè)軟件供應(yīng)商的入侵。此外,網(wǎng)絡(luò)邊緣的報廢產(chǎn)品和未管理設(shè)備也是攻擊目標(biāo)。

基于身份的攻擊和社會工程攻擊仍然占據(jù)著中心位置

雖然網(wǎng)絡(luò)釣魚仍然是從目標(biāo)組織的員工那里獲取憑據(jù)的有效方法,但其他身份驗(yàn)證數(shù)據(jù)也被用于進(jìn)行攻擊。無論網(wǎng)絡(luò)安全攻擊的動機(jī)是什么,基于身份和社會工程的攻擊仍然占據(jù)著中心位置。

例如,F(xiàn)ANCY BEAR威脅參與者在2023年進(jìn)行了網(wǎng)絡(luò)釣魚活動,并開發(fā)了一個自定義工具包從雅虎郵件和ukr.net網(wǎng)絡(luò)郵件用戶處收集憑據(jù)。該工具包使用了“browser -in- browser”技術(shù),并添加了多因素身份驗(yàn)證攔截功能,以收集身份驗(yàn)證中使用的一次性密碼。

SCATTERED SPIDER威脅行為組織則使用短信網(wǎng)絡(luò)釣魚(smishing)和語音網(wǎng)絡(luò)釣魚(vishing)來獲取憑據(jù)。此外,該黑客組織還利用早期對電信機(jī)構(gòu)的入侵,對目標(biāo)員工進(jìn)行SIM卡交換操作;一旦SIM卡交換激活,該威脅組織就可以直接接收帶有OTP代碼的SMS消息。此外,該威脅組織還經(jīng)常使用住宅代理(residential proxies)繞過基于目標(biāo)物理位置的檢測。

API密鑰和秘密也是攻擊者的目標(biāo)——只要API密鑰或秘密不被更改,擁有這些信息的網(wǎng)絡(luò)犯罪分子就可以保持無限期的訪問權(quán)限。與此同時,Cookie會話和令牌盜竊也在被威脅行為者積極濫用。

此外,攻擊者還會竊取或偽造Kerberos票據(jù),以獲得對可以脫機(jī)破解的加密憑據(jù)的訪問權(quán)限。CrowdStrike觀察到,Kerberoasting攻擊激增了583%。

云環(huán)境入侵增加75%

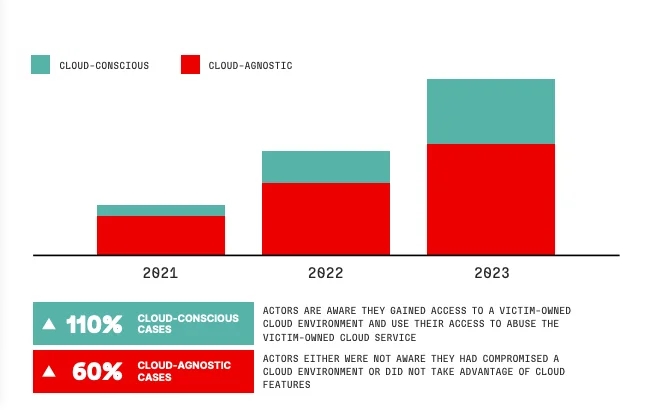

CrowdStrike指出,從2022年到2023年,全球云環(huán)境入侵增加了75%(見下圖)。

【圖1:云環(huán)境入侵案例的增長情況】

在CrowdStrike的分析中,該團(tuán)隊將“云意識”(residential proxies)案例——即攻擊者意識到云環(huán)境并利用它的案例、“云不可知”(cloud-agnostic)案例——即攻擊者沒有意識到云環(huán)境或不使用云環(huán)境進(jìn)行了區(qū)分。

結(jié)果顯示,從2022年到2023年,云意識案例增加了110%,而云不可知案例增加了60%。

調(diào)查還顯示,有經(jīng)濟(jì)動機(jī)的網(wǎng)絡(luò)犯罪分子在攻擊云環(huán)境方面最為活躍;在所有涉及云的入侵中,它們占比高達(dá)84%,而有針對性的入侵僅占16%。

在整個2023年,SCATTERED SPIDER主要推動了云意識活動的增加,其攻擊活動占總案例的29%。該威脅組織在目標(biāo)云環(huán)境中展示了先進(jìn)而復(fù)雜的入侵技術(shù),以保持持久性、獲取憑據(jù)、橫向移動和滲漏數(shù)據(jù)。

例如,SCATTERED SPIDER威脅組織經(jīng)常使用受害者的Microsoft 365環(huán)境來搜索VPN指令,然后使用VPN訪問目標(biāo)組織的內(nèi)部網(wǎng)絡(luò)并在其內(nèi)部橫向移動。

利用第三方關(guān)系使攻擊者更容易攻擊數(shù)百個目標(biāo)

根據(jù)CrowdStrike的報告顯示,有針對性的入侵行為者在2023年一直試圖利用信任關(guān)系來訪問多個垂直領(lǐng)域和地區(qū)的組織。

對于攻擊者來說,這些攻擊具有極高的投資回報率:攻擊提供IT服務(wù)的第三方或軟件供應(yīng)鏈中的第三方可能導(dǎo)致數(shù)百或數(shù)千個后續(xù)目標(biāo)。這些攻擊還可以更有效地幫助攻擊者瞄準(zhǔn)更具價值的組織。

例如,JACKPOT PANDA威脅組織利用CloudChat(賭博社區(qū)常用的一款聊天應(yīng)用程序)的木馬安裝程序,最終用名為XShade的惡意軟件感染了用戶。在另一個案例中,身份未知的威脅行為者通過合法的軟件更新過程分發(fā)惡意軟件,最終入侵了一家印度信息安全軟件供應(yīng)商。

據(jù)CrowdStrike稱,在不久的將來,信任關(guān)系的妥協(xié)將繼續(xù)吸引有針對性的入侵行為者。在技術(shù)領(lǐng)域運(yùn)營的組織或?qū)⒚媾R更高的風(fēng)險,因?yàn)樗麄優(yōu)槭澜绺鞯氐脑S多組織提供服務(wù)。

2023年增加了34個新的威脅參與者

在2023年期間,CrowdStrike觀察到34個新的威脅參與者,總數(shù)達(dá)到232。除了這些已知的威脅參與者,CrowdStrike還追蹤了130多個活躍的惡意活動集群。

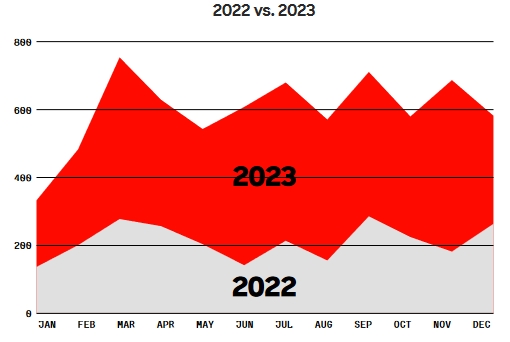

專門的數(shù)據(jù)泄露網(wǎng)站顯示,被暴露的受害者數(shù)量比2022年增加了76%,這使得2023年的受害者總數(shù)達(dá)到4615人。新出現(xiàn)的大型游戲狩獵(Big Game Hunting,BGH)玩家是受害者數(shù)量猛增的因素之一。

【圖2:泄露網(wǎng)站上披露的受害者數(shù)量】

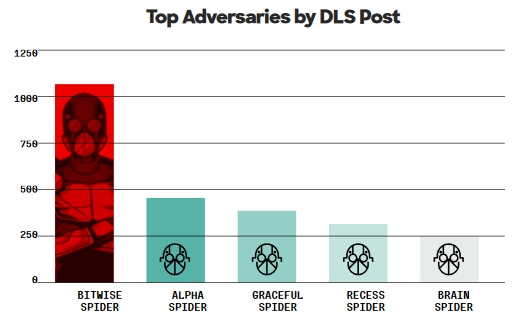

總的來說,BITWISE SPIDER、ALPHA SPIDER、GRACEFUL SPIDER、RECESS SPIDER和BRAIN SPIDER是攻擊主力軍,所披露受害者占總數(shù)的77%。其中,BITWISE SPIDER和ALPHA SPIDER歷來都名列前茅,分別在2022年和2023年位居DLS披露受害者最多的第一名和第二名。

RECESS SPIDER和BRAIN SPIDER分別在2022年年中和2023年1月開始了自己的勒索軟件行動。自那以后,它們的地位越來越突出,在2023年的DLS排名中位居第四(RECESS SPIDER)和第五(BRAIN SPIDER)。GRACEFUL SPIDER自2016年開始運(yùn)營,通常進(jìn)行小批量攻擊,在2023年利用了三個零日漏洞,從全球數(shù)百名受害者那里竊取了數(shù)據(jù)。

【圖3:泄露網(wǎng)站披露貼數(shù)最高的威脅組織排名】

攻擊者正在以更快的速度破壞網(wǎng)絡(luò)

在目標(biāo)網(wǎng)絡(luò)上獲取初始立足點(diǎn)通常只是攻擊的第一階段;一旦成功進(jìn)入,攻擊者還需要突破第一個被攻破的設(shè)備,并橫向移動到網(wǎng)絡(luò)的其他部分,才能達(dá)到他們的目標(biāo)。

交互式網(wǎng)絡(luò)犯罪入侵活動的平均時間從2022年的84分鐘下降到2023年的62分鐘,最快的時間僅為2分7秒。

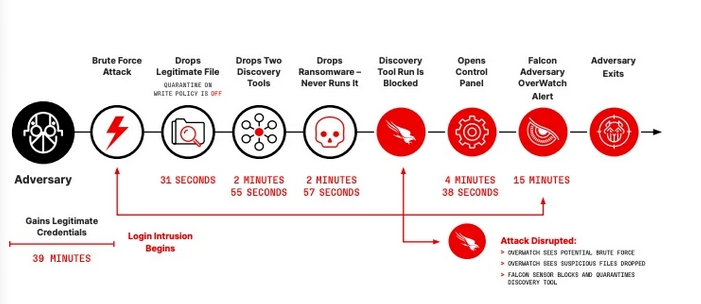

在CrowdStrike提供的一個示例中,攻擊者在開始網(wǎng)絡(luò)偵察操作并獲取系統(tǒng)信息后31秒就植入了合法工具。然后,攻擊者還植入了額外的文件,在3分鐘內(nèi)添加了更多的工具,包括勒索軟件(見下圖)。

【圖4:交互式電子犯罪入侵的剖析圖】

根據(jù)該報告,攻擊者還通過使用更少的惡意軟件和更有效的手段(例如使用竊取的憑證和利用信任關(guān)系漏洞)來贏得時間。到2023年,無惡意軟件活動占所有檢測活動的75%,而2022年這一數(shù)字為71%,2021年之前還不到62%。身份攻擊的成功以及從初始訪問代理處購買有效憑據(jù)詮釋了使用較少惡意軟件的趨勢。

攻擊者的目標(biāo)是網(wǎng)絡(luò)邊緣網(wǎng)絡(luò)

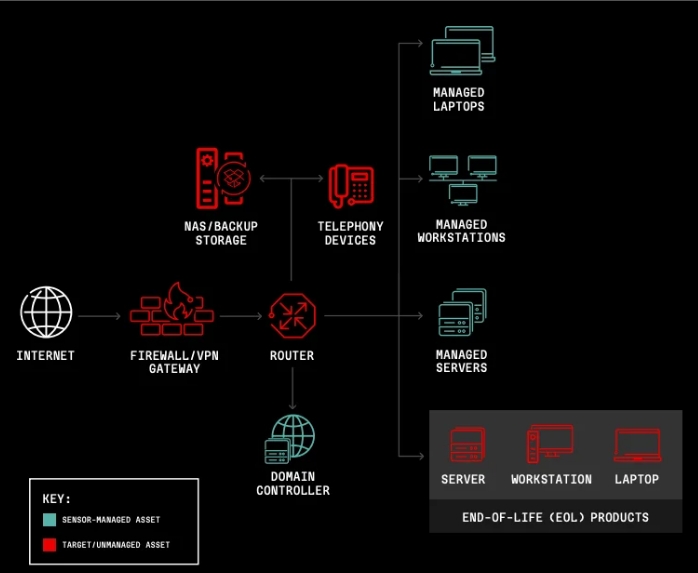

由于端點(diǎn)檢測和響應(yīng)傳感器的使用越來越多,威脅行為者已經(jīng)調(diào)整了他們的攻擊策略,開始通過瞄準(zhǔn)網(wǎng)絡(luò)邊緣設(shè)備來進(jìn)行初始訪問和橫向移動(見下圖)。

【圖5:一般網(wǎng)絡(luò)上的托管和非托管目標(biāo)】

企業(yè)網(wǎng)絡(luò)中的某些設(shè)備不一定受到安全解決方案的監(jiān)視。特別是,邊緣網(wǎng)關(guān)設(shè)備通常基于過時的架構(gòu),因此容易受到攻擊者可能利用的多個漏洞的攻擊。例如,防火墻和VPN平臺的漏洞在2023年被用來襲擊了思科、思杰和F5,路由器、移動電話或NAS/備份存儲也可能受到攻擊。

CrowdStrike強(qiáng)調(diào)了2023年觀察到的另一個趨勢:攻擊者將重點(diǎn)放在已經(jīng)停止受支持的產(chǎn)品利用上。這些產(chǎn)品不再打補(bǔ)丁,而且通常不允許部署現(xiàn)代安全解決方案,因此成為攻擊者的目標(biāo),他們正在積極開發(fā)漏洞來濫用這些產(chǎn)品。

緩解建議

1.讓身份保護(hù)成為必需品

由于成功率高,基于身份和社會工程的攻擊正在逐年激增,被盜的憑據(jù)允許攻擊者快速實(shí)現(xiàn)訪問和控制。為了應(yīng)對這些威脅,必須實(shí)現(xiàn)抗網(wǎng)絡(luò)釣魚的多因素身份驗(yàn)證,并將其擴(kuò)展到遺留系統(tǒng)和協(xié)議,對團(tuán)隊進(jìn)行社會工程培訓(xùn),并實(shí)施可以跨身份、端點(diǎn)和云環(huán)境檢測和關(guān)聯(lián)威脅的技術(shù)。

2.優(yōu)先考慮云原生應(yīng)用保護(hù)平臺(CNAPP)

隨著公司意識到云提供的創(chuàng)新和業(yè)務(wù)敏捷性的潛力,云采用率正在爆炸式增長。由于這種增長,云正迅速成為網(wǎng)絡(luò)攻擊的主要戰(zhàn)場。企業(yè)需要完全的云可見性,包括對應(yīng)用程序和API的可見性,以消除錯誤配置、漏洞和其他安全威脅。CNAPPs至關(guān)重要:云安全工具不應(yīng)該孤立存在,CNAPPs提供了一個統(tǒng)一的平臺,簡化了對潛在云安全威脅和漏洞的監(jiān)控、檢測和應(yīng)對。

3.獲得對關(guān)鍵風(fēng)險領(lǐng)域的可見性

攻擊者通常使用有效憑據(jù)訪問面向云的受害者環(huán)境,然后使用合法工具執(zhí)行攻擊,使防御者難以區(qū)分正常的用戶活動和破壞行為。要識別這種類型的攻擊,組織需要了解身份、云、端點(diǎn)和數(shù)據(jù)保護(hù)遙測之間的關(guān)系,它們可能位于不同的系統(tǒng)中。事實(shí)上,企業(yè)平均使用45種以上的安全工具,這造成了數(shù)據(jù)孤島和可見性缺口。通過整合到一個具有人工智能功能的統(tǒng)一安全平臺,組織可以在一個地方擁有完全的可見性,并且可以輕松控制他們的操作。通過統(tǒng)一的安全平臺,組織可以節(jié)省時間和金錢,并且可以快速、自信地發(fā)現(xiàn)、識別和阻止漏洞。

4.效率就是生命

攻擊者平均需要62分鐘——最快的只需2分鐘就能從一個最初受到攻擊的主機(jī)轉(zhuǎn)移到環(huán)境中的另一個主機(jī)。組織能跟上這種速度嗎?讓我們面對現(xiàn)實(shí):傳統(tǒng)的SIEM解決方案無法滿足SOC的需求。組織需要一種比傳統(tǒng)SIEM解決方案更快、更容易部署且更具成本效益的工具。

5.建立網(wǎng)絡(luò)安全文化

雖然技術(shù)在檢測和阻止入侵的斗爭中顯然是至關(guān)重要的,但最終用戶仍然是阻止入侵的關(guān)鍵環(huán)節(jié)。為此,組織應(yīng)該啟動用戶意識程序,以對抗網(wǎng)絡(luò)釣魚和相關(guān)社會工程技術(shù)的持續(xù)威脅。對于安全團(tuán)隊來說,熟能生巧。鼓勵建立一個定期進(jìn)行桌面練習(xí)和紅藍(lán)團(tuán)隊合作的環(huán)境,以識別網(wǎng)絡(luò)安全實(shí)踐和響應(yīng)中的缺口并消除弱點(diǎn)。

原文鏈接:https://go.crowdstrike.com/rs/281-OBQ-266/images/GlobalThreatReport2024.pdf