ScreenConnect 漏洞正被廣泛應(yīng)用于 ToddleShark 惡意軟件傳播

Kimsuky(又名 Thallium 和 Velvet Chollima)是一個朝鮮黑客組織,以對全球組織和政府進(jìn)行網(wǎng)絡(luò)間諜攻擊而聞名。

近日,有安全人員發(fā)現(xiàn)該黑客組織正利用 ScreenConnect 漏洞投遞ToddleShark 的新型惡意軟件,尤其是 CVE-2024-1708 和 CVE-2024-1709。

據(jù)悉,這些黑客利用的是今年 2 月 20 日披露的身份驗(yàn)證繞過和遠(yuǎn)程代碼執(zhí)行漏洞,當(dāng)時 ConnectWise 敦促 ScreenConnect 客戶立即將其服務(wù)器升級到 23.9.8 或更高版本。2 月 21 日,針對這兩個漏洞的公開漏洞被發(fā)布,包括勒索軟件行為者在內(nèi)的黑客們很快開始在實(shí)際攻擊中利用這些漏洞。

根據(jù) Kroll 網(wǎng)絡(luò)情報團(tuán)隊發(fā)布的報告,新的 Kimsuky 惡意軟件具有多態(tài)性特征,似乎是為長期間諜活動和情報搜集而設(shè)計的。

ToddleShark使用合法的微軟二進(jìn)制文件來最小化其痕跡,執(zhí)行注冊表修改以降低安全防御,并通過計劃任務(wù)建立持久訪問,隨后是持續(xù)的數(shù)據(jù)竊取和外滲階段。

ToddleShark 的詳細(xì)信息

克羅爾公司的分析師表示,ToddleShark 是 Kimsuky 的 BabyShark 和 ReconShark 后門的新變種,以前曾以美國、歐洲和亞洲的政府組織、研究中心、大學(xué)和智庫為目標(biāo)。

黑客通過利用漏洞獲得 ScreenConnect 端點(diǎn)的初始訪問權(quán)限,從而獲得身份驗(yàn)證繞過和代碼執(zhí)行能力。隨后 Kimsuky 會使用合法的微軟二進(jìn)制文件(如 mshta.exe)來執(zhí)行惡意腳本,如嚴(yán)重混淆的 VBS,將其活動與正常的系統(tǒng)進(jìn)程混合。

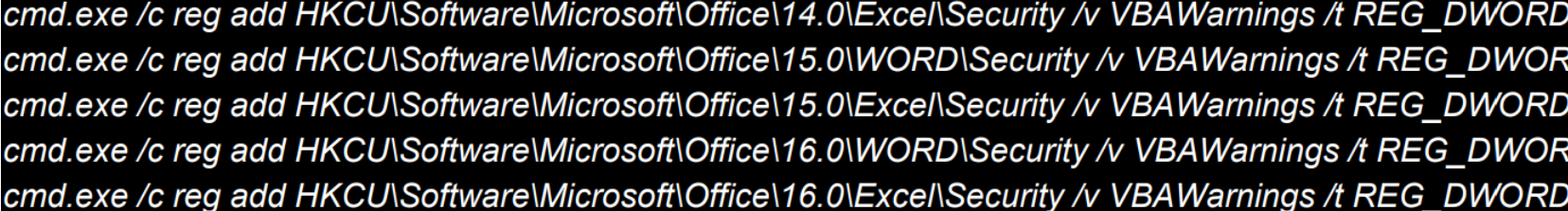

該惡意軟件會更改 Windows 注冊表中的 VBAWarnings 鍵,允許在各種 Microsoft Word 和 Excel 版本上運(yùn)行宏。同時創(chuàng)建計劃任務(wù),通過定期(每分鐘)執(zhí)行惡意代碼來建立持久性。

注冊表修改(克羅爾)

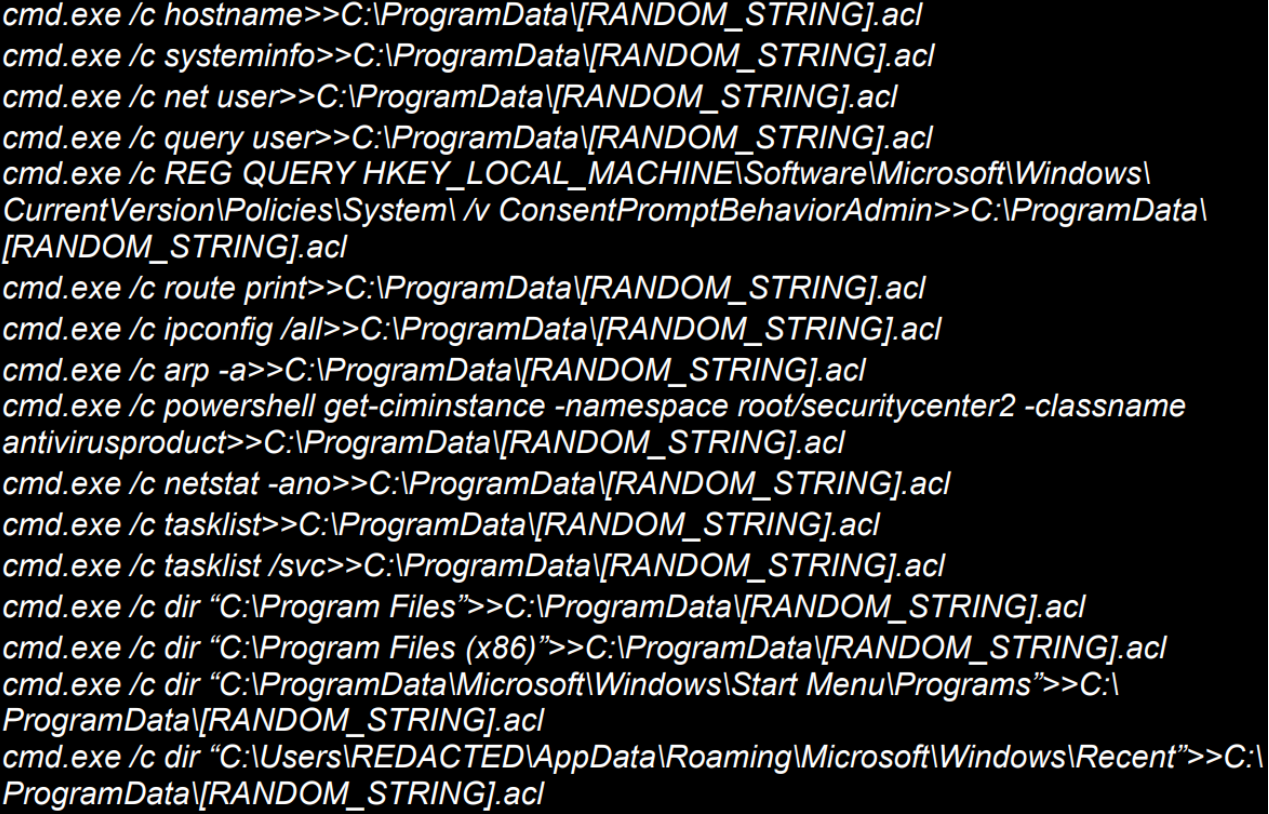

ToddleShark 會定期從受感染設(shè)備中收集系統(tǒng)信息,包括以下內(nèi)容:

- 主機(jī)名

- 系統(tǒng)配置詳情

- 用戶賬戶

- 活動用戶會話

- 網(wǎng)絡(luò)配置

- 已安裝的安全軟件

- 所有當(dāng)前網(wǎng)絡(luò)連接

- 枚舉正在運(yùn)行的進(jìn)程

- 通過解析常用安裝路徑和 Windows 開始菜單列出已安裝的軟件

用于竊取數(shù)據(jù)的 16 個 cmd.exe 實(shí)例(Kroll)

最后,ToddleShark 會將收集到的信息編碼成隱私增強(qiáng)郵件 (PEM) 證書,并外泄到攻擊者的指揮和控制 (C2) 基礎(chǔ)設(shè)施,這是一種先進(jìn)的已知 Kimsuky 策略。

多態(tài)惡意軟件

新惡意軟件的一個顯著特征是多態(tài)性,這使其在許多情況下都能逃避檢測,并使分析更具挑戰(zhàn)性。ToddleShark 通過幾種技術(shù)實(shí)現(xiàn)了這一點(diǎn)。

首先,它在初始感染步驟中使用的被嚴(yán)重混淆的 VBScript 中使用隨機(jī)生成的函數(shù)和變量名,從而增加了靜態(tài)檢測的難度。大量十六進(jìn)制編碼代碼與垃圾代碼穿插在一起,可能會使惡意軟件有效載荷看起來是良性或不可執(zhí)行的。

隱藏在垃圾代碼中的功能代碼(Kroll)

此外,ToddleShark 還采用了隨機(jī)字符串和[功能]代碼定位,這足以改變其結(jié)構(gòu)模式,使基于簽名的檢測對其無效。

最后,用于下載附加階段的 URL 是動態(tài)生成的,從 C2 獲取的初始有效載荷的哈希值始終是唯一的,因此標(biāo)準(zhǔn)的攔截列表方法幾乎是無效的。

Kroll 公司將在其網(wǎng)站上發(fā)布博文,分享與 ToddleShark 有關(guān)的具體細(xì)節(jié)和(入侵指標(biāo))IoC。