黑客盯上的不是密碼,而是Cookie

無(wú)論用戶(hù)設(shè)置了多長(zhǎng)的密碼,如果惡意軟件感染設(shè)備并發(fā)現(xiàn)了一些Cookie,賬戶(hù)都會(huì)存在被竊風(fēng)險(xiǎn)。

據(jù) Cybernews 在1月初的報(bào)道,黑客正在利用授權(quán)協(xié)議 OAuth2 的新漏洞劫持 Google 帳戶(hù),并在 IP 或密碼重置的情況下通過(guò)重新生成 Cookie來(lái)保持持久性。

前 FBI 數(shù)字犯罪專(zhuān)家、現(xiàn)任 SpyCloud 實(shí)驗(yàn)室副總裁特雷弗·希利戈斯(Trevor Hilligoss)在接受 Cybernews 采訪時(shí)警告稱(chēng),所有 Cookie 都容易受到攻擊,是危害谷歌或其他帳戶(hù)的唯一手段,最近發(fā)現(xiàn)的 OAuth 漏洞證明了這一點(diǎn)。

SpyCloud 實(shí)驗(yàn)室副總裁特雷弗·希利戈斯(Trevor Hilligoss)

希利戈斯指出,Cookie 盜竊并不是繞過(guò)身份驗(yàn)證的新策略,有效的 Cookie 可以導(dǎo)入犯罪分子的系統(tǒng),從而欺騙受害者的設(shè)備。

這種方法的興起是由于許多用戶(hù)現(xiàn)在使用多重身份驗(yàn)證,盜竊密碼變得困難,但同時(shí)很少有人真正了解 Cookie 盜竊的嚴(yán)重性以及預(yù)防的難度。

希利戈斯以谷歌賬戶(hù)舉例,認(rèn)為它是對(duì)犯罪分子最具吸引力的帳戶(hù)之一,因?yàn)槠渲邪舜罅恐匾膫€(gè)人、稅務(wù)和其他信息,還可以用于重置其他服務(wù)的密碼。

“如果我進(jìn)入你的 Gmail 帳戶(hù),我敢打賭我可以使用你的 Google 帳戶(hù)重置你的 Facebook 密碼。我在半夜這樣做。直到早上你才會(huì)意識(shí)到這一點(diǎn),”Hilligoss 向 Cybernews 解釋道,“犯罪分子每天都在這樣做。”

為什么Cookie 如此重要?

幾年前,當(dāng)多重身份驗(yàn)證 (MFA) 尚未普及時(shí),大多數(shù)人仍然僅使用用戶(hù)名和密碼進(jìn)入帳戶(hù)。如今,MFA 隨處可見(jiàn),因?yàn)樗亲柚购?jiǎn)單撞庫(kù)攻擊的有效方法,而與此同時(shí),黑客也適應(yīng)了這一趨勢(shì),開(kāi)始瞄準(zhǔn)Cookie 。

去年,當(dāng)攻擊者利用谷歌的Cookie 撤銷(xiāo)策略發(fā)現(xiàn)了其中的零日漏洞時(shí),該漏洞很快就被集成到多個(gè)信息竊取程序中。

一般而言,身份驗(yàn)證Cookie會(huì)確定用戶(hù)與服務(wù)會(huì)話的到期時(shí)間,時(shí)長(zhǎng)可從幾分鐘到幾個(gè)月,到期后需要重新進(jìn)行身份驗(yàn)證。攻擊者可以訪問(wèn) cookie 和設(shè)備信息,不再需要知道密碼和安全密碼或有權(quán)訪問(wèn)帳戶(hù)恢復(fù)選項(xiàng)。

攻擊者很容易竊Cookie嗎?

希利戈斯認(rèn)為,惡意軟件在這方面已經(jīng)變得非常擅長(zhǎng)。目前,大多數(shù)瀏覽器將Cookie 存儲(chǔ)在本地?cái)?shù)據(jù)庫(kù)中,當(dāng)用戶(hù)訪問(wèn)銀行網(wǎng)站,輸入用戶(hù)名和密碼并單擊登錄后。服務(wù)器將為用戶(hù)瀏覽器提供一個(gè)唯一的 Cookie,瀏覽器會(huì)將該Cookie 保存到用戶(hù)設(shè)備上的本地?cái)?shù)據(jù)庫(kù)中,因此當(dāng)用戶(hù)下次訪問(wèn)該網(wǎng)站時(shí),會(huì)自動(dòng)將該 Cookie 與為該網(wǎng)站保存的任何其他服務(wù)的Cookie 一起提供。

而惡意軟件就像瀏覽器一樣,會(huì)訪問(wèn)同一個(gè)數(shù)據(jù)庫(kù),檢查是否有銀行或其他服務(wù)的Cookie。然后將這些Cookie導(dǎo)出到用戶(hù)設(shè)備本地的一個(gè)文件中,與其他系統(tǒng)和用戶(hù)信息捆綁在一起發(fā)送給攻擊者。目前有很多開(kāi)源和免費(fèi)軟件可以幫助攻擊者導(dǎo)入 Cookie,將他們的系統(tǒng)設(shè)置成與用戶(hù)相似,從而欺騙性地讓瀏覽器認(rèn)為運(yùn)行的是用戶(hù)的系統(tǒng),如此一來(lái),攻擊者就可以訪問(wèn)用戶(hù) Gmail 或其他賬戶(hù)。

"說(shuō)到底,每個(gè) Cookie 本身都是脆弱的,但問(wèn)題在于攻擊設(shè)備的惡意軟件,而不是Cookie 本身,”希利戈斯說(shuō)道。

犯罪分子花幾百美元租用強(qiáng)大的惡意軟件

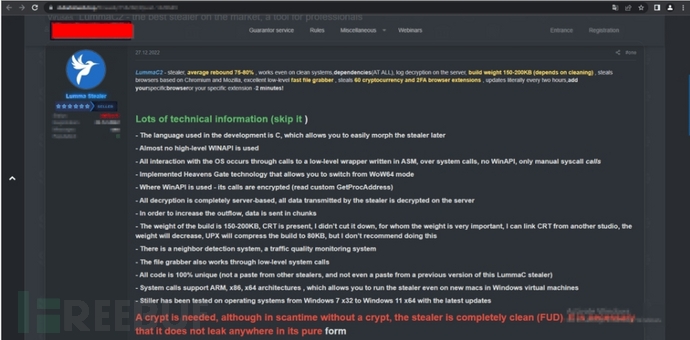

希利戈斯所屬的 SpyCloud 實(shí)驗(yàn)室正專(zhuān)門(mén)從事暗網(wǎng)研究和違規(guī)數(shù)據(jù)分析,他們發(fā)現(xiàn)了一個(gè)強(qiáng)大的信息竊取程序 LummaC2,其中利用了OAuth2的最新漏洞。該程序提供按月定價(jià)方案,其中最便宜的 "Experienced "計(jì)劃為 250 美元/月,"Professional "計(jì)劃為 500 美元/月,而 "Corporate "計(jì)劃的價(jià)格為1000 美元/月。

LummaC2在暗網(wǎng)發(fā)布的貼子

希利戈斯將這類(lèi)惡意軟件即服務(wù)模式比作 "五歲小孩拿手榴彈",其中不斷更新的技術(shù)讓沒(méi)有編碼經(jīng)驗(yàn)的人都能夠操縱它實(shí)施攻擊。他還注意到去年信息竊取程序的新進(jìn)展比以往任何一年都多,推出了可以竊取遠(yuǎn)程桌面設(shè)備配置文件的模塊。

如何保護(hù)自己免受此類(lèi)攻擊?

“最重要的是確保你一開(kāi)始就不會(huì)被感染,”在訪談中,希利戈斯給出了如下建議:

- 進(jìn)行良好的端點(diǎn)監(jiān)控、安裝防病毒軟件并保持更新;

- 不要輕易點(diǎn)擊廣告,很多惡意軟件都是通過(guò)廣告?zhèn)鞑ィ?/li>

- 企業(yè)組織應(yīng)制定良好的補(bǔ)救政策,并練習(xí)快速檢測(cè)和撤銷(xiāo)受損的Cookie以控制損害;

- 撤銷(xiāo)對(duì)不再使用的設(shè)備的訪問(wèn)權(quán)限;

- 建議不要勾選“記住賬號(hào)密碼”選項(xiàng),以使Cookie 過(guò)期時(shí)間最短。