黑客“盯上了” Atlassian Confluence RCE 漏洞

Bleeping Computer 網站消息,安全研究人員近日觀察到一些威脅攻擊者正在試圖針對 CVE-2023-22527 遠程代碼執行漏洞“做文章”,以發起大規模網絡攻擊活動。

據悉,CVE-2023-22527 漏洞非常危險,允許未經驗證的遠程威脅攻擊者在易受攻擊的 Confluence Data Center 和 Confluence Server 端點(版本 8.0.x、8.1.x、8.2.x、8.3.x、8.4.x 和 8.5.0 至 8.5.3)上執行任意代碼。

好消息是,Confluence 數據中心和服務器版本 8.5.4 (LTS)、8.6.0(僅限數據中心)和 8.7.1(僅限數據中心)及更高版本目前已經提供了修復程序。

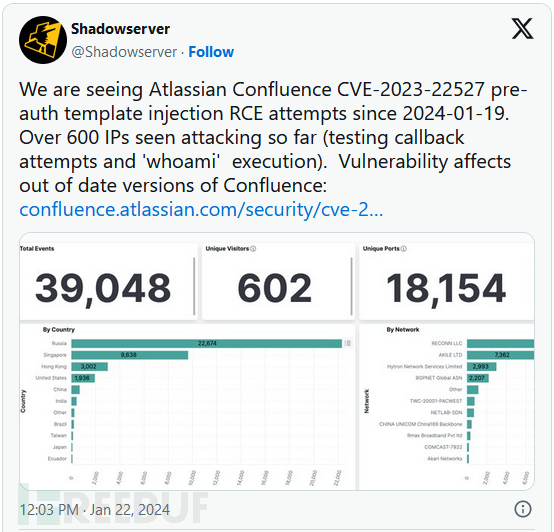

威脅監控服務公司 Shadowserver 表示,其內部系統記錄了數千次利用 CVE-2023-22527 漏洞的攻擊嘗試,這些攻擊來自 600 多個不同的 IP 地址。

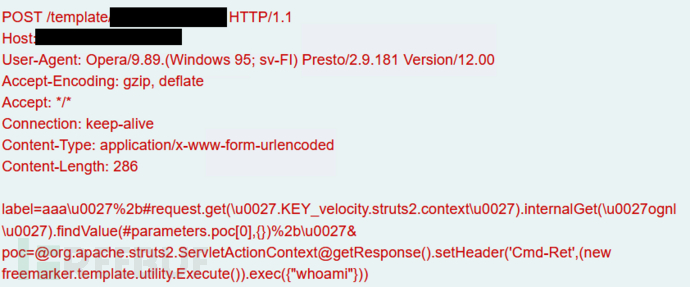

威脅攻擊者正在通過執行 "whoami "命令嘗試回調,以收集有關系統訪問級別和權限的資料信息。

惡意 HTTP 請求(DFIR 報告)

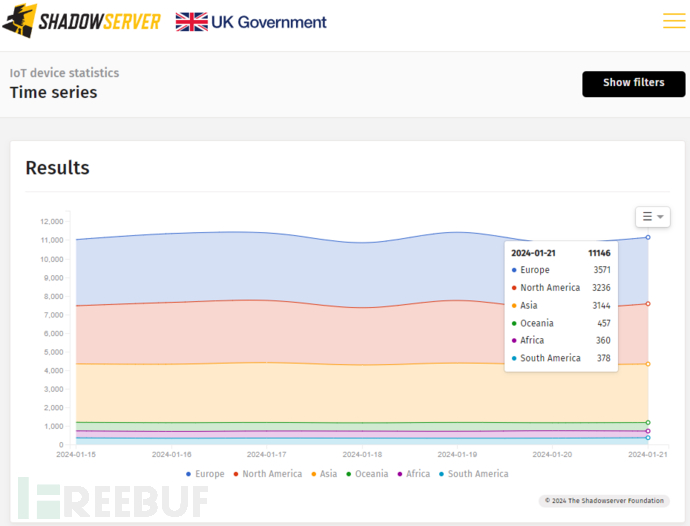

隨著研究人員觀察的持續推進,Shadowserver 記錄的漏洞利用嘗試總數已經超過 39000 次,其中大部分攻擊來自俄羅斯 IP 地址。Shadowserver 指出,其掃描程序目前檢測到了可通過公共互聯網訪問的 11100 個 Atlassian Confluence 實例,但并非所有實例都運行有 CVE-2023-22527 漏洞的版本。

超過 11000 臺暴露的 Confluence 服務器(ShadowServer)

Atlassian Confluence 的 CVE-2023-22527 漏洞已經成為了各類威脅攻擊者慣用的“資產”,其中甚至包括具有國家背景的威脅攻擊者和行業知名的勒索軟件團伙。

最后,網絡安全專家建議 Confluence 服務器管理員應確保其管理的端點至少已更新到 2023 年 12 月 5 日之后發布的版本,對于仍在使用過時 Confluence 實例的組織,建議將其視為潛在的危害,尋找利用跡象,進行徹底清理,并更新到安全版本。

參考文章:https://www.bleepingcomputer.com/news/security/hackers-start-exploiting-critical-atlassian-confluence-rce-flaw/