iPhone新騙術:利用虛假鎖定模式讓惡意行為蒙混過關

當用戶以為自己的iPhone已經(jīng)鎖定了,但事實上這竟是一個錯覺,惡意軟件正對手機進行秘密攻擊!

據(jù)Jamf 威脅實驗室與The Hacker News分享的一份報告顯示,黑客可以利用一種新穎的攻擊手法滲透目標的iPhone,當觸發(fā)鎖定模式時制造“假鎖定”。

雖然蘋果自iOS16起引入了“鎖定模式”,以幫助保護設備免受極其少見、高度復雜的網(wǎng)絡攻擊達,但它并沒有阻止惡意負載在受感染的設備上執(zhí)行,從而能夠讓惡意程序操縱設備制造虛假的鎖定效果。

安全研究人員表示,對于受感染的手機,無論用戶是否激活鎖定模式,都沒有適當?shù)谋Wo措施來阻止惡意程序在后臺運行。

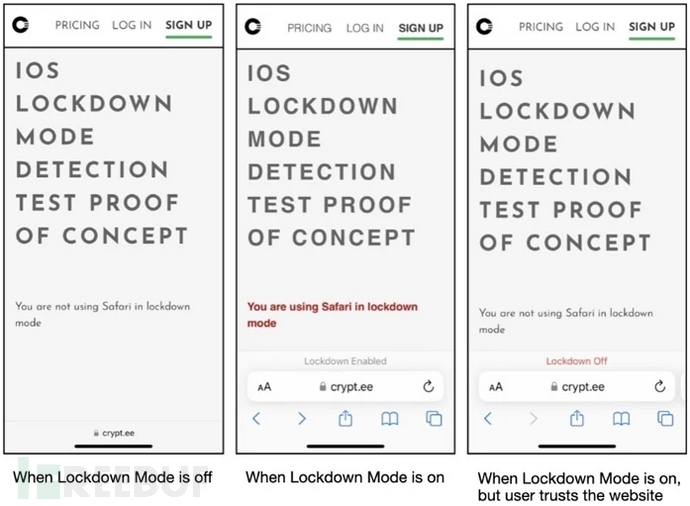

偽造 "鎖定模式 "是通過掛鉤激活設置時觸發(fā)的函數(shù)(如 setLockdownModeGloballyEnabled、lockdownModeEnabled 和 isLockdownModeEnabledForSafari)來實現(xiàn),從而創(chuàng)建一個名為"/fakelockdownmode_on "的文件并重啟用戶空間(Reboot Userspace),從而終止所有進程并在不觸及內核的情況下重啟系統(tǒng)。

這也意味著,惡意軟件在沒有任何持久機制的情況下,即使受感染設備重啟后也會繼續(xù)存在,并偷偷監(jiān)視用戶。通過欺騙用戶,讓其相信自己的設備運行正常,并且可以正常激活安全功能,用戶就不太可能懷疑幕后發(fā)生的任何惡意活動。

此外,攻擊者可以更改 Safari 瀏覽器上的鎖定模式,進而可以查看 PDF 文件,否則在打開該設置時,PDF 文件就會被阻止。

飛行模式也能“造假”

除了鎖定模式,研究人員在iOS16系統(tǒng)中還演示了對飛行模式的偽造,誘騙用戶以為設備的飛行模式已啟用,從而瞞天過海,保持對蘋果設備的訪問權限。

通過對虛假飛行模式和虛假鎖定模式的演示,研究人員進一步證明,用戶界面并非眼見為實,攻擊者能夠很容易地進行篡改以騙取用戶信任。

隨著iOS17系統(tǒng)版本的到來,蘋果已經(jīng)將鎖定模式提升到了內核級別。研究人員表示,由于現(xiàn)有的安全緩解措施,鎖定模式在內核中做出的更改通常在不重啟系統(tǒng)的情況下無法撤銷,因此這一舉措極大地增強了設備安全性。