一種新型側信道攻擊方法,影響大部分蘋果 A&M 系列芯片

Bleeping Computer 網站消息,美國佐治亞理工學院的研究人員公布了一種針對蘋果 M 系列和 A 系列芯片進行側信道攻擊的方法,并將其命名為 iLeakage,利用該攻擊方法可以從 Safari 網頁瀏覽器中提取敏感信息。

iLeakage 首次展示了針對蘋果 Silicon CPU 和 Safari 瀏覽器的預測執行攻擊,可以 "近乎完美準確 "地從 Safari 以及 iOS 上的 Firefox、Tor 和 Edge 中獲取敏感數據。從本質上講,iLeakage 是一種無時間的Spectre 攻擊,繞過了所有瀏覽器供應商實施的標準側信道保護。

運用 iLeakage 從 Safari 竊取秘密

iLeakage 由來自佐治亞理工學院、密歇根大學和波鴻魯爾大學的一個學術團隊開發,他們在研究分析了Safari 的側信道彈性,并通過實施一種基于競賽條件的無定時器和架構無關的方法,成功繞過了現有的反制措施。

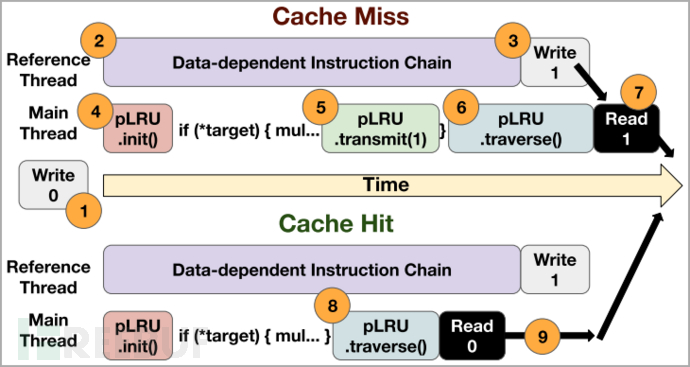

基于競賽條件的模型(ileakage.com)

研究人員專注于從 Safari 中讀取敏感信息,并通過創建一個“基元”來竊取數據,該基元可以推測性地讀取和泄漏蘋果瀏覽器在渲染過程中使用的地址空間中任何 64 位指針。以此,研究人員“擊敗”了蘋果公司在瀏覽器中實施的側信道保護措施,例如低分辨率計時器、壓縮 35 位尋址等。

不僅如此,研究人員繞過了 Safari 中的網站隔離策略,該策略根據網站的有效頂級域(eTLD)和一個子域將網站分成不同的地址空間,通過利用推測類型混亂繞過蘋果公司的壓縮 35 位尋址和值中毒對策,并且可以泄露目標頁面中類似密碼和電子郵件等的敏感數據。

這種攻擊方法的概念驗證代碼使用的是 JavaScript 和 WebAssembly 這兩種用于提供動態網頁內容的編程語言。

視頻中展示了如何使用 iLeakage 攻擊在運行 iPad 的 Safari 中檢索 Gmail 郵件(注:攻擊成功的基本條件是受害用戶與攻擊者的頁面之間會進行交互)。研究人員使用同樣的方法檢索了一個 Instagram 測試賬戶的密碼,該賬戶使用 LastPass 密碼管理服務在 Safari 網絡瀏覽器中自動填寫的(演示視頻)。

在另一項實驗中,研究人員也演示了 iLeakage 攻擊如何在 iOS 版 Chrome 瀏覽器上運行,并能夠檢索 YouTube 觀看歷史記錄。對此,研究人員表示蘋果的政策強制所有第三方iOS瀏覽器覆蓋在Safari之上,并使用蘋果瀏覽器的JavaScript引擎。(演示視頻)

iLeakage 依靠于對蘋果 Silicon 芯片(M1、M2)中推測性執行的利用,在這種情況下,CPU 的預測性執行會執行最有可能需要的任務。這種機制存在于所有現代 CPU 中,極大地提高了性能。然而,正如近六年前披露的 Meltdown 和 Spectre 攻擊所呈現的結果,設計缺陷可能會導致數據泄露。

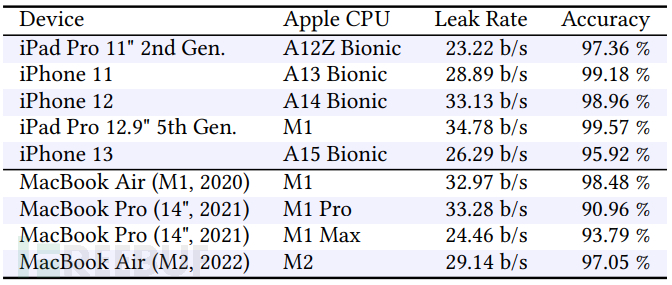

iLeakage 性能測試 (ileakage.com)

iLeakage 影響范圍廣泛

據悉,iLeakage 會影響許多采用蘋果 A 系列和 M 系列 ARM 處理器的蘋果設備。更恐怖的是,除了可能在瀏覽器緩存中“遺留”攻擊者的網頁外,受害者系統上沒有留下任何以日志形式的痕跡,導致這種攻擊很大程度上無法檢測到。

盡管如此,研究人員還是強調不必過度擔心,iLeakage 攻擊很難實施,需要網絡攻擊者對基于瀏覽器的側通道攻擊和 Safari 的實現有深入的了解。

2022 年 9 月 12 日,研究人員將 iLeakage 報告給了蘋果公司,該公司為 macOS 開發了以下緩解措施:

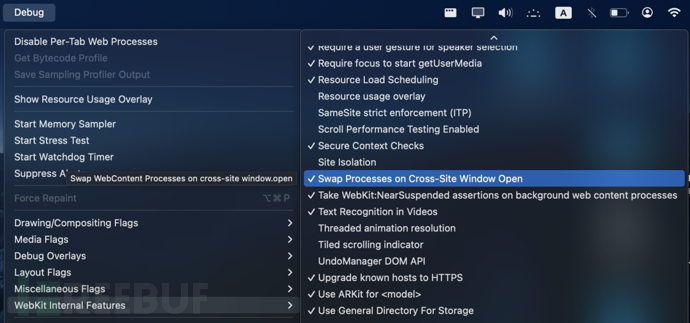

- 打開終端并運行“defaults-write.com.apple.Safari IncludeInternalDebugMenu 1”以啟用 Safari 的隱藏調試菜單;

- 打開 Safari,進入新的可見調試菜單;

- 選擇 "WebKit 內部功能;

- 滾動并激活 "跨站窗口打開時交換進程"。

Safari 的調試設置菜單(ileakage.com)

蘋果警示用戶緩解措施可能會帶來一些不穩定,如果用戶想禁用,可以通過在終端中運行命令默認值write.com.apple.Safari IncludeInternalDebugMenu 0,從調試菜單中執行。

值得一提的是,除了 iLeakage 的實際影響外,本研究還強調了基于 ARM 的新興平臺的預測執行風險,這些平臺并沒有像 x86 架構那樣受到嚴格審查。

文章來源:https://www.bleepingcomputer.com/news/security/new-ileakage-attack-steals-emails-passwords-from-apple-safari/