研究揭露AMD處理器存在漏洞,可致兩種新型側(cè)信道攻擊

根據(jù)最新發(fā)布的研究,從2011年至2019年,AMD處理器一直存在以前從未公開的漏洞,這些漏洞使它們?nèi)菀资艿絻煞N新型的側(cè)信道攻擊。

這種新型的潛在攻擊手段被稱為“Take A Way”,利用AMD Bulldozer微體系結(jié)構(gòu)中的L1數(shù)據(jù)(L1D)緩存預(yù)測變量,從處理器獲取敏感數(shù)據(jù),并在恢復(fù)加密過程中使用密鑰,這對設(shè)備安全產(chǎn)生極大的威脅。

這項研究由格拉茨技術(shù)大學(xué)和計算機科學(xué)與隨機系統(tǒng)研究所(IRISA)的一個研究團隊發(fā)表,他們于2019年8月向AMD披露了這些漏洞。

AMD在其網(wǎng)站上發(fā)布的一份咨詢報告中說: “我們注意到一份新的白皮書,該白皮書聲稱可以利用AMD CPU的潛在漏洞,惡意行為者借此可以操縱與緩存相關(guān)的功能,從而可能以意想不到的方式傳輸用戶數(shù)據(jù)。”

“然后,研究人員將該數(shù)據(jù)路徑與現(xiàn)有的恢復(fù)軟件或推測的側(cè)通道漏洞進(jìn)行配對。AMD認(rèn)為這些不是新型攻擊。”

盡管該通知并未具體說明防范攻擊的細(xì)節(jié),但該論文的主要研究人員之一Vedad Hadžić表示,該漏洞利用活動仍然很活躍。

隨著英特爾CPU審查出一系列漏洞問題,從Meltdown,Spectre,ZombieLoad到最近無法修補的CSME固件缺陷,該研究提醒人們,處理器架構(gòu)要完全沒有威脅是不可能的。值得注意的是,研究中列出的一些合作者也沒有發(fā)現(xiàn)Meltdown,Spectre和ZombieLoad漏洞。

Collide+Probe和Load+Reload

與Intel Spectre攻擊一樣,這兩種新型攻擊被稱為“Collide+Probe”和“Load+Reload”,利用上述提及的L1D緩存預(yù)測變量,可以訪問原本不可訪問的數(shù)據(jù)。

研究人員概述說:“借助Collide+Probe,攻擊者可以在分時共享邏輯內(nèi)核時監(jiān)視受害者的內(nèi)存訪問,而無需了解物理地址或共享內(nèi)存。通過Load+Reload,我們利用預(yù)測器的方式在同一物理內(nèi)核上獲得受害者的高精度內(nèi)存訪問跟蹤。”

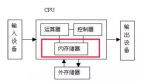

L1D緩存預(yù)測變量是一種優(yōu)化機制,旨在減少與訪問內(nèi)存中緩存數(shù)據(jù)相關(guān)的功耗:

| “預(yù)測變量使用虛擬地址上未記錄的哈希函數(shù)來計算μTag。該μTag用于在預(yù)測表中查找L1D緩存方式。因此,CPU必須僅以一種方式比較緩存標(biāo)記,而不是所有可能的方式,以此來降低功耗。” |

新發(fā)現(xiàn)的緩存攻擊通過反向哈希函數(shù)工程來跟蹤L1D緩存的內(nèi)存訪問而起作用。雖然Collide+Probe在AMD的L1D緩存預(yù)測變量中利用了μTag沖突,但Load + Reload卻利用了預(yù)測變量處理內(nèi)存中別名地址的方式。

換句話說,可以使用這兩種攻擊技術(shù)從另一個進(jìn)程中竊取敏感數(shù)據(jù),與攻擊者或在CPU的不同邏輯內(nèi)核上運行的同一進(jìn)程,共享相同內(nèi)存。

為了證明側(cè)信道攻擊的影響,研究人員建立了一個緩存隱式通道,從AMD CPU上運行的進(jìn)程中提取數(shù)據(jù)到另一個隱蔽的進(jìn)程中,利用80個通道實現(xiàn)最大傳輸速率588.9kB / s,同時,在AMD Ryzen Threadripper 1920X處理器上并行執(zhí)行。

隨著越來越多的主流云平臺比如Amazon、Google和Microsoft采用AMD的EPYC處理器,在云環(huán)境中的攻擊也引起了人們的極大關(guān)注。

此外,安全研究人員能夠繞過瀏覽器中的地址空間布局隨機化(ASLR),從而成功地在某些常見的瀏覽器(即Chrome和Firefox)上發(fā)起Collide + Probe攻擊,減少了熵并找到了地址信息。

ASLR是一種安全性操作,用于隨機化和屏蔽CPU內(nèi)存中代碼和關(guān)鍵數(shù)據(jù)區(qū)域的確切位置。換句話說,它阻止了潛在的攻擊者猜測目標(biāo)地址并跳轉(zhuǎn)到內(nèi)存中的特定區(qū)域。

研究人員指出:“在Firefox中,我們能夠?qū)㈧亟档?5位,成功率為98%,平均運行時間為2.33 s(σ= 0.03s,n = 1000)。使用Chrome,我們可以減少數(shù)位,成功率為86.1%,平均運行時間為2.90秒(σ= 0.25秒,n = 1000)。”

隨后,研究人員使用相同的Collide+Probe攻擊來嘗試泄露內(nèi)核的內(nèi)存數(shù)據(jù),甚至從T表中恢復(fù)加密密鑰,使用AES密碼存儲加密操作的中間數(shù)據(jù)。

防范此類攻擊

目前已經(jīng)可以通過各種純硬件、硬件和軟件的更改以及純軟件的解決方案來防范這兩種攻擊,其中包括以允許動態(tài)地暫時禁用預(yù)測變量的方式和清除狀態(tài)的方式設(shè)計處理器。內(nèi)核模式和用戶模式之間切換時清除預(yù)測變量的模式狀態(tài)。

這不是第一次發(fā)現(xiàn)AMD處理器容易受到包括Spectre在內(nèi)的CPU攻擊的影響,因此,該公司也發(fā)布了大量補丁程序。

AMD是否會修復(fù)研究中新揭露的漏洞目前尚不清楚。