美國國家安全委員會意外暴露近2000家企業組織憑證

Cybernews 研究團隊發現,美國國家安全委員會 (NSC) 網站上存在的一個漏洞,暴露了大約 2000 家公司和政府機構員工的憑證。

NSC 是美國的一個非營利組織,提供工作和駕駛安全方面的培訓。在其數字平臺上,NSC 為不同企業、機構近 5.5 萬名會員提供在線資源,這些企業、機構可能在該平臺上持有帳戶,以獲取培訓材料或參加國家安全委員會組織的活動。

這一長串暴露的憑證涉及多家知名企業或機構,包括:

- 化石燃料巨頭:殼牌、BP、埃克森、雪佛龍

- 電子制造商:西門子、英特爾、惠普、戴爾、英特爾、IBM、AMD

- 航空航天公司:波音公司、聯邦航空管理局 (FAA)

- 制藥公司:輝瑞、禮來

- 汽車制造商:福特、豐田、大眾、通用汽車、勞斯萊斯、特斯拉

- 政府實體:司法部 (DoJ)、美國海軍、FBI、五角大樓、NASA、職業安全與健康管理局 (OSHA)

- 互聯網服務提供商:Verizon、Cingular、沃達豐、ATT、Sprint、康卡斯特

- 其他:亞馬遜、家得寶、霍尼韋爾、可口可樂、UPS

該漏洞不僅對 NSC 系統造成風險,也對使用 NSC 服務的公司造成風險。暴露的憑據可能被用于撞庫攻擊,這種攻擊試圖登錄公司的VPN 門戶、人力資源管理平臺或公司電子郵件。

此外,這些憑證還可以用于獲得對公司網絡的初始訪問權限,以部署勒索軟件、竊取或破壞內部文檔,或者訪問用戶數據。

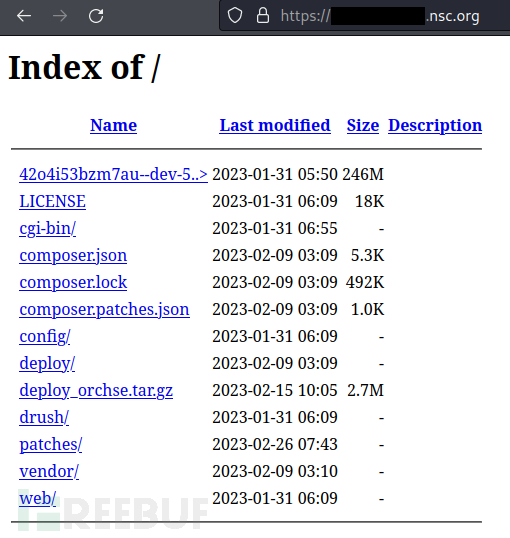

暴露的文件夾列表

暴露目錄文件

Cybernews 研究團隊于2023年3月4日首次發現該漏洞。他們發現了 NSC 網站的一個子域,該子域可能用于開發目的,并將 Web 目錄列表進行了公開,使攻擊者能夠訪問對 Web 服務器操作至關重要的大部分文件。

在可訪問的文件中,研究人員還發現了存儲用戶電子郵件和散列密碼的數據庫備份。該數據公開訪問時間為 5 個月,總共存儲了大約 9500 個帳戶及其憑證,以及屬于各行業近2000 家公司的電子郵件地址。物聯網搜索引擎于 2023 年 1 月 31 日首次將泄漏數據編入索引。

包含用戶憑證的暴露表

出現可供公眾訪問的開發環境表明了糟糕的開發實踐,此類環境應與生產環境的域分開托管,并且必須避免托管實際的用戶數據。由于大量電子郵件被暴露,平臺用戶可能會面臨垃圾郵件和網絡釣魚電子郵件的激增。建議用戶從外部驗證電子郵件中包含的信息,并在單擊鏈接或打開附件時小心謹慎。

可破解的密碼

暴露的密碼使用 SHA-512 算法散列,該算法被認為是安全的密碼散列算法。此外,還使用了額外的安全級別--鹽。不過,鹽值與密碼哈希值存儲在一起,而且只使用 base64 編碼。這使得潛在攻擊者很容易檢索到鹽的明文版本,從而簡化了密碼破解過程。

破解數據庫中的一個密碼可能需要長達 6 小時的時間,這取決于密碼強度以及攻擊者使用的先前泄露的密碼或單詞組合列表。

這并不意味著找到的數據庫中的每個密碼都能被破解,但能夠破解的可能涉及大多數。研究表明,成功破解此類數據轉儲中約 80% 的哈希值是比較常見的。

Cybernews 建議在 NSC 上擁有賬戶的用戶更改他們在其網站上的密碼,并更改可能使用同一套密碼的其他賬戶密碼。